Die wichtigsten Fakten

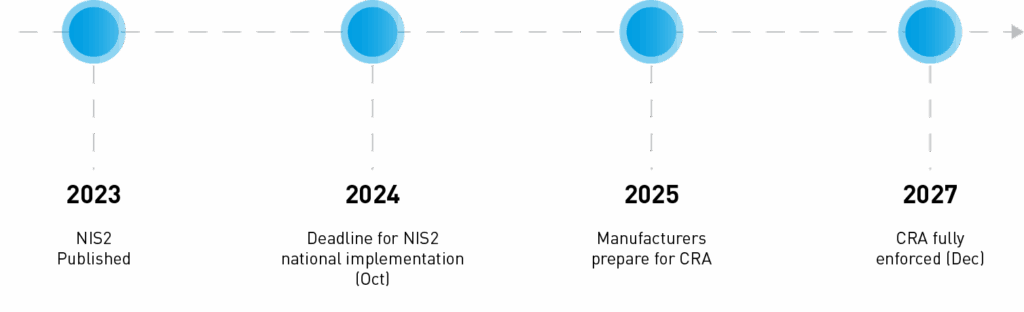

Die Hersteller in der EU stehen vor einer doppelten Herausforderung, wenn es um die Cybersicherheit geht. Ab Oktober 2024 wird die NIS2-Richtlinie wird von Unternehmen in kritischen Sektoren wie dem verarbeitenden Gewerbe verlangen, dass sie strenge Regeln befolgen Cyber-Risikomanagement, Reaktion auf Zwischenfälle und Sicherheit der Lieferkette. Dann, ab Dezember 2027, wird die Gesetz über die Widerstandsfähigkeit im Internet (CRA) in Kraft treten, die vorschreiben, dass alle digitale Produkte auf dem EU-Markt in Verkehr gebracht werden robuste Sicherheitsstandards durch Design.

Zusammen markieren diese Gesetze einen bedeutenden Wandel in der Art und Weise, wie die Cybersicherheit in der EU geregelt wird. Hersteller müssen digitale Risiken nun genauso ernst nehmen wie die physische Sicherheit.

Die wichtigsten Punkte auf einen Blick:

- Die NIS2 gilt für Organisationen in Schlüsselsektoren, einschließlich der verarbeitenden Industrie.

- Die CRA gilt für alle Produkte mit digitalen Elementen, die in der EU verkauft werden.

- NIS2 erfordert eine 24-stündige Berichterstattung über Vorfälle und risikobasierte Kontrollen.

- Die CRA fordert sicheres Produktdesign und 5 Jahre Sicherheitsunterstützung.

- Die Nichteinhaltung kann zu Geldstrafen von bis zu 15 Millionen Euro führen.

In diesem Artikel wird erläutert, was beide Gesetze für Hersteller bedeuten, die industrielle Software einsetzen, und wie man sich vor dem Eintreffen der Fristen darauf vorbereiten kann.

Inhaltsübersicht

- Die wichtigsten Fakten

- Einhaltung des EU-Gesetzes zur Cyber-Resilienz und NIS2: Ein Leitfaden für industrielle Hersteller

- Was sind die CRA und die NIS2?

- Verpflichtungen für Hersteller im Rahmen des Cyber Resilience Act (CRA)

- Verpflichtungen für Hersteller im Rahmen der NIS2

- Wichtige Praktiken für Cybersicherheit und Risikomanagement zur Einhaltung von Vorschriften

- Überlegungen zur Sicherheit der Software-Lieferkette

- Wie CRA und NIS2 auf der bestehenden Regulierungslandschaft aufbauen

- Schlussfolgerung: Die Einhaltung von Vorschriften in eine Chance verwandeln

Einhaltung des EU-Gesetzes zur Cyber-Resilienz und NIS2: Ein Leitfaden für industrielle Hersteller

Im Zuge der zunehmenden Digitalisierung und Vernetzung von Produktionsprozessen haben die europäischen Regulierungsbehörden zwei bahnbrechende Maßnahmen zur Stärkung der Cybersicherheit eingeführt: die Gesetz über die Widerstandsfähigkeit im Internet (CRA) und die überarbeitete NIS2-Richtlinie. Diese neuen Vorschriften zielen darauf ab, sowohl die von den Herstellern produzierten Produkte als auch die von ihnen verwendeten industriellen Systeme zu schützen. Für Hersteller, die industrielle Software einsetzen (wie z. B. die Plattformen von Rockwell Automation), ist das Verständnis und die Einhaltung von CRA und NIS2 jetzt eine wichtige Priorität. Dieser Leitfaden erläutert den Zweck und den Geltungsbereich der beiden Gesetze, die sich daraus ergebenden Verpflichtungen und wie Fertigungsunternehmen diese Anforderungen durch solide Cybersicherheits- und Risikomanagementpraktiken erfüllen können.

Was sind die CRA und die NIS2?

Gesetz über die Widerstandsfähigkeit im Cyberspace (CRA): Die CRA ist eine Verordnung der Europäischen Union, die sich auf die Cybersicherheit von Produkten mit digitalen Elementen konzentriert. Sie führt verbindliche Sicherheitsanforderungen ein, die Hersteller in Hardware und Software integrieren müssen, bevor diese Produkte in der EU verkauft werden dürfen. Im Wesentlichen ergänzt die CRA das bekannte CE-Kennzeichnungssystem für Produktsicherheit um eine Dimension der Cybersicherheit. Ab 2027 muss jedes "Produkt mit digitalen Elementen" (d. h. jedes Gerät oder jede Software, die eine Verbindung zu einem anderen Gerät oder Netzwerk herstellen kann) grundlegende Sicherheitsstandards erfüllen, sonst darf es nicht auf dem EU-Markt angeboten werden. Die CRA unterstreicht sicher durch Gestaltung Entwicklung, laufendes Schwachstellenmanagement und transparente Sicherheitsinformationen während des gesamten Lebenszyklus eines Produkts. Da es sich um eine EU-Verordnung (und nicht um eine Richtlinie) handelt, gilt sie nach einer Übergangszeit direkt in allen Mitgliedstaaten - die wichtigsten Verpflichtungen treten im Dezember 2027 in Kraft.

NIS2-Richtlinie: NIS2 ist die zweite Netz- und Informationssicherheitsrichtlinie der EU, die die ursprüngliche NIS-Richtlinie von 2016 aktualisiert und stärkt. Ihr Schwerpunkt liegt auf der Verbesserung der Cybersicherheitspraktiken auf organisatorischer Ebene für Betreiber wesentlicher und wichtiger Dienste in kritischen Sektoren. Mit der NIS2 wird die Palette der erfassten Sektoren erheblich ausgeweitet. einschließlich Fertigung, Chemie, Abfallwirtschaft, Lebensmittel und mehr - über die traditionell anerkannten kritischen Infrastrukturen wie Energie, Verkehr, Wasser, Gesundheit und digitale Infrastrukturen hinaus. Bis Oktober 2024 müssen die EU-Länder die NIS2 in nationales Recht umsetzen. Unternehmen, die als "wesentliche" oder "wichtige" Einrichtungen im Rahmen dieser Gesetze verbindlich verpflichtet, Maßnahmen zum Management von Cyber-Risiken zu ergreifen und Cyber-Vorfälle zu melden. Die NIS2 legt im Wesentlichen höhere Anforderungen an die Cyberhygiene und -Governance fest, um Verstöße zu verringern und die Widerstandsfähigkeit wichtiger Lieferketten zu verbessern.

Im Rahmen der NIS2 wird ein breites Spektrum von Sektoren abgedeckt. Zu den "wesentlichen Einrichtungen" (Beispiele in grün) gehören traditionelle kritische Infrastrukturen wie Energie, Verkehr, Gesundheit und Finanzen, während viele Fertigung und Industrie Sektoren (Beispiele in grau) werden als "wichtige Einrichtungen" bezeichnet. Beide Kategorien müssen die Sicherheitsanforderungen der NIS2 erfüllen, wobei für "wichtige Einrichtungen" etwas niedrigere Strafmaße gelten können.

Warum zwei verschiedene Gesetze? Kurz gefasst, NIS2 befasst sich mit der organisatorischen und operativen Sicherheit (um sicherzustellen, dass Unternehmen in Schlüsselsektoren eine gute Cybersicherheit und Reaktion auf Zwischenfälle praktizieren), während die CRA befasst sich mit der Produktsicherheit (um sicherzustellen, dass jedes digitale Produkt, das in der EU in Verkehr gebracht wird, von vornherein cybersicher ist). Sie sind komplementär. Ein Produktionsunternehmen kann unter die NIS2 fallen, da es als "wichtige Einrichtung" verpflichtet ist, Cyberrisiken in seinen Fabriken zu managen, und Sie müssen möglicherweise auch die Anforderungen der CRA erfüllen, wenn sie digitale Produkte (wie intelligente Maschinen oder industrielle Steuerungssoftware) für den Markt herstellen oder integrieren... Gemeinsam schaffen diese Initiativen einen einheitlicheren und umfassenderen Rahmen für die Cybersicherheit in ganz Europa.

Verpflichtungen für Hersteller im Rahmen des Cyber Resilience Act (CRA)

Das Gesetz über die Widerstandsfähigkeit im Cyberspace legt direkte Verpflichtungen fest für Hersteller von Produkten mit digitalen Elementen um zu gewährleisten, dass diese Produkte sicher sind, bevor und nachdem sie die Kunden erreichen. Zu den wichtigsten Aufgaben der CRA gehören:

- Sicheres Produktdesign und -entwicklung: Die Hersteller müssen Produkte entwerfen und herstellen, die "Sicherheit durch Design und durch Voreinstellung" Grundsätze. Sicherheitsrisiken sollten von Anfang an bei der Entwicklung berücksichtigt werden. So sollten die Produkte beispielsweise die notwendigen Zugangskontrollen, die Verschlüsselung von Daten und den Schutz vor unbefugtem Zugriff als Standardeinstellungen enthalten.

- Grundlegende Sicherheitsanforderungen: Die CRA legt eine Reihe grundlegender Cybersicherheitsanforderungen fest (die in Anhang I des Gesetzes aufgeführt sind), die jedes in den Geltungsbereich fallende Produkt erfüllen muss. Diese umfassen sowohl Schutzmaßnahmen bei der Planung und Sicherheit während des Betriebs des Produkts. In der Praxis bedeutet dies die Durchführung gründlicher Risikobewertungen des Produkts und die Durchführung von Maßnahmen zur Abschwächung der festgestellten Risiken. Auch wenn der Gesetzestext sehr detailliert ist, so harmonisierte EU-Normen Für industrielle Software oder Geräte werden die Hersteller wahrscheinlich auf Normen wie IEC 62443 (Sicherheit industrieller Kontrollsysteme) oder ISO 27001 zurückgreifen, um diese Anforderungen zu erfüllen.

- Technische Dokumentation und Sicherheitsinformationen: Für jedes Produkt müssen die Hersteller eine umfassende technische Dokumentation der Nachweis, dass das Produkt die grundlegenden Anforderungen der Ratingagentur erfüllt. Diese Dokumentation muss u. a. Angaben zur Architektur und zum Design des Produkts, zur durchgeführten Risikoanalyse und zu den Prozesse des Schwachstellenmanagements (einschließlich einer Software Bill of Materials, oder SBOM). Darüber hinaus müssen die Hersteller eine klare Benutzerhinweise und Sicherheitsinformationen mit dem Produkt. Darin sollten die Kunden erfahren, wie sie das Produkt sicher nutzen können, z. B. Konfigurationsschritte bei der Installation, die Anwendung von Sicherheitsupdates und Warnungen vor unsicheren Nutzungspraktiken. In der Tat sollte der Benutzer eine Art "Cybersicherheitshandbuch" für das Produkt als Teil seiner Dokumentation erhalten.

- Konformitätsbewertung und CE-Kennzeichnung: Bevor ein Produkt in der EU verkauft werden kann, muss der Hersteller eine Konformitätsbewertung um zu überprüfen, ob das Produkt die Anforderungen der Ratingagentur erfüllt. Bei den meisten Produkten kann dies eine Selbstbewertung sein, bei der der Hersteller die Einhaltung der Anforderungen intern überprüft (und die Verantwortung übernimmt). Bei bestimmten Produktkategorien mit höherem Risiko muss jedoch ein Dritter benannte Stelle müssen die Sicherheit des Produkts vor der Zulassung testen oder prüfen. (Zu diesen Hochrisikokategorien - die in Anhang III/IV der CRA aufgeführt sind - gehören z. B. industrielle Kontrollsysteme, kritische Netzwerkausrüstungen, bestimmte IoT-Geräte und andere sensible Produkte, die die Sicherheit stark beeinträchtigen könnten.) Sobald die entsprechende Bewertung erfolgt ist, stellt der Hersteller eine EU-Konformitätserklärung und fügt die CE-Kennzeichnung für das Produkt als Erklärung, dass es alle geltenden Anforderungen, einschließlich der Cybersicherheit, erfüllt. Dieser Prozess spiegelt andere Produktvorschriften wider: Die CE-Kennzeichnung hat nun zusätzlich zur Sicherheit eine Cybersicherheitskomponente.

- Wartungs- und Patching-Verpflichtungen: Die Einhaltung der Vorschriften ist keine einmalige Angelegenheit bei der Produkteinführung - die CRA schreibt eine ständige Verantwortung vor. Die Hersteller müssen für einen angemessenen Zeitraum Sicherheitsupdates und Support für ihre Produkte anbieten. In der Tat legt das Gesetz zumindest Folgendes fest 5 Jahre Sicherheitsunterstützung nachdem ein Produkt auf den Markt gekommen ist (oder für die erwartete Lebensdauer des Produkts, falls diese kürzer ist). Sicherheitsaktualisierungen, die während dieses Zeitraums veröffentlicht werden, sollten den Benutzern mindestens für folgende Zeiträume zur Verfügung stehen 10 Jahre nach der Freigabe. Auf diese Weise wird sichergestellt, dass auch Geräte, die lange Zeit im Einsatz sind, gegen neue Bedrohungen aktualisiert werden können. Für Hersteller, die industrielle Software einsetzen, bedeutet dies, dass sie die Verfügbarkeit von Patches langfristig planen und den Support nicht zu schnell veralten lassen müssen - ein entscheidender Punkt bei Fabrikanlagen, die eine Lebensdauer von mehr als zehn Jahren haben können.

- Offenlegung von Schwachstellen und Meldung von Vorfällen: Ein zentraler Bestandteil der Einhaltung von Ratingrichtlinien ist ein solides Prozess der Behandlung von Schwachstellen. Die Hersteller müssen eine Möglichkeit schaffen, Sicherheitslücken in ihren Produkten zu melden (z. B. eine Kontaktstelle für Forscher oder Kunden einrichten, um Schwachstellen zu melden). Von ihnen wird erwartet, dass sie alle Komponenten (einschließlich Softwarebibliotheken von Drittanbietern) in ihren Produkten auf Schwachstellen überwachen und diese beheben. Wichtig ist, dass der Hersteller, wenn er von einer Schwachstelle erfährt aktiv ausgenutzte Schwachstelle in dem Produkt oder einer Vorfall die sich erheblich auf die Sicherheit des Produkts auswirken, sind sie verpflichtet, die Behörden zu informieren. Gemäß der CRA müssen die Hersteller solche Probleme über ein EU-Portal (das von der ENISA betrieben werden soll) melden "ohne unangemessene Verzögerung" - mit einer anfänglichen Frühwarnung innerhalb von 24 Stunden der Entdeckung und einen umfassenderen Bericht innerhalb von 72 Stunden. Wenn beispielsweise eine Schwachstelle in einer industriellen Steuerungssoftware entdeckt wird, die von Angreifern in freier Wildbahn genutzt wird, muss der Hersteller dieser Software die Regulierungsbehörden innerhalb eines Tages alarmieren. Diese Meldepflichten zwingen die Hersteller zu einem transparenten und raschen Umgang mit Cyber-Bedrohungen für ihre Produkte.

Die Nichteinhaltung der CRA kann zu folgenden Konsequenzen führen empfindliche StrafenDies zeigt, wie ernst die EU die Produktsicherheit nimmt. Die Regulierungsbehörden können für die schwerwiegendsten Verstöße Geldbußen von bis zu 15 Mio. EUR oder 2,5% des weltweiten Jahresumsatzes (je nachdem, welcher Betrag höher ist) verhängen. Kurz gesagt, die Hersteller von Industrieprodukten müssen die Cybersicherheit als Kernbestandteil der Produktqualität behandeln - vom ersten Entwurf bis zum langfristigen Support - um die CRA zu erfüllen.

Verpflichtungen für Hersteller im Rahmen der NIS2

Wenn Ihr Fertigungsunternehmen in den Anwendungsbereich von NIS2 fällt, als wesentliche oder wichtige Einheitwerden Sie im Rahmen der Richtlinie mit einer Reihe von Verpflichtungen im Bereich der Cybersicherheit und des Risikomanagements konfrontiert. Mit der NIS2 soll sichergestellt werden, dass Unternehmen, die kritische Operationen durchführen (darunter viele in den Lieferketten des verarbeitenden Gewerbes), grundlegende bewährte Verfahren einhalten. Zu den wichtigsten Anforderungen gehören:

- Implementierung eines Programms zum Management von Cybersecurity-Risiken: NIS2 verlangt von Unternehmen, dass sie "geeignete und verhältnismäßige Risikomanagementmaßnahmen durchführen". um Cyber-Bedrohungen zu begegnen. In der Praxis beginnt dies mit der Durchführung regelmäßiger Risikoanalysen Ihrer Informationssysteme und industriellen Kontrollsysteme. Auf der Grundlage dieser Risikobewertungen müssen Unternehmen über Sicherheitsrichtlinien und -kontrollen verfügen, um die festgestellten Risiken zu mindern. Für einen Hersteller könnte dies bedeuten, dass er das Risiko eines Malware-Ausbruchs in Fabriknetzwerken bewertet und dann Sicherheitsvorkehrungen (wie Netzwerksegmentierung oder aktualisierte Antivirenprogramme auf HMIs) einsetzt, um dieses Risiko zu verringern.

- Grundlegende Sicherheitsmaßnahmen: In Artikel 21 der NIS2 ist ein Mindestmaß an Maßnahmen festgelegt, die die betroffenen Unternehmen umsetzen müssen. Diese umfassen:

1) Sicherheitsrichtlinien und -verfahren auf der Grundlage einer Risikoanalyse - z. B. dokumentierte Prozesse für das Sicherheitsmanagement von OT-Systemen.

2) Behandlung von Vorfällen - die Fähigkeit, Vorfälle zu erkennen, zu melden und darauf zu reagieren. Dies bedeutet, dass ein Notfallplan für Cyberangriffe oder Sicherheitsverletzungen sowie interne Übungen für den Umgang mit Ransomware oder ICS-Malware-Szenarien erstellt werden müssen.

3) Krisenmanagement und Geschäftskontinuität - Pläne, die sicherstellen, dass sich das Unternehmen erholen und die kritische Produktion aufrechterhalten kann, wenn ein Cybervorfall eine Störung verursacht. Zum Beispiel ein Notfallplan für den manuellen Betrieb bestimmter Prozesse, wenn die Kontrollsysteme ausfallen, und regelmäßige Backups der Produktionsdaten.

4) Sicherheit der Lieferkette - Maßnahmen zur Bewertung und Sicherung der Lieferkette, einschließlich der Sorgfaltspflicht für die Cybersicherheit bei Lieferanten und der Sicherstellung, dass Ihre Lieferanten (wie Softwareanbieter oder Geräte-OEMs) angemessene Cybersicherheitspraktiken anwenden. Wir gehen im Folgenden näher auf diesen Punkt ein.

5) Sicherheit von Netzen und Informationssystemen - technische Maßnahmen zur Sicherung von Netzen und Systemen, wie Firewalls, Intrusion Detection, sichere Konfigurationen und Systemüberwachung. In einem OT-Umfeld könnte dies die Isolierung industrieller Netzwerke vom Internet, die Aufnahme von Software in die Whitelist von Steuergeräten und die Härtung von SPS- und SCADA-Systemkonfigurationen beinhalten.

6) Reaktion auf Zwischenfälle und Krisenkommunikation - klar definierte Verfahren zur Benachrichtigung von Betroffenen und Aufsichtsbehörden über Vorfälle. Die NIS2 schreibt strenge Fristen für die Meldung von VorfällenDie Aufsichtsbehörden müssen innerhalb von 24 Stunden nach der Entdeckung eines schwerwiegenden Cybervorfalls informiert werden, wobei ein detaillierter Bericht innerhalb von 72 Stunden und eine abschließende Bewertung innerhalb eines Monats erfolgen muss. Die Hersteller müssen darauf vorbereitet sein, diese Fristen einzuhalten, was die Einrichtung einer Rund-um-die-Uhr-Überwachung oder von externen Cybersicherheitspartnern zur schnellen Erkennung und Meldung von Vorfällen erfordern kann.

7) Cyber-Hygiene und Schulung - NIS2 erkennt an, dass Technologie allein nicht ausreicht. Unternehmen müssen gute Cyberhygiene-Praktiken fördern und regelmäßige Cybersicherheitsschulungen für Mitarbeiter durchführen. So sollte das Fabrikpersonal beispielsweise darin geschult werden, Phishing-E-Mails zu erkennen oder USB-Geräte sicher zu verwenden, um die Einschleusung von Malware in industrielle Kontrollsysteme zu verhindern.

8) Sicherheit der Daten und Verschlüsselung - Schutz der Vertraulichkeit und Integrität von Daten durch Maßnahmen wie Verschlüsselung und sichere Datenspeicherung.

9) Zugangskontrollen und Identitätsmanagement - verbesserte Identifizierungs- und Authentifizierungsmaßnahmen, d. h. strenge Passwortrichtlinien, Multi-Faktor-Authentifizierung für den Fernzugriff und eine angemessene Verwaltung des Benutzerzugriffs auf kritische Systeme.

10) Sicherheit der Humanressourcen - Personalpolitik, z. B. Hintergrundüberprüfungen für Mitarbeiter in sensiblen Bereichen und Anforderungen an das Sicherheitsbewusstsein.

- Benennung der für die Sicherheit zuständigen Personen: Die NIS2 verlangt von den Unternehmen, eine oder mehrere Personen zu benennen, die für die Einhaltung der Vorschriften und den Kontakt mit den Behörden zuständig sind. Die Unternehmen müssen möglicherweise registrieren mit ihrer nationalen Regulierungsbehörde und stellen eine Kontaktstelle für die NIS2-Kommunikation bereit. Für Fertigungsunternehmen, die in mehreren EU-Ländern tätig sind, kann dies kompliziert sein - Sie müssen sich möglicherweise in jedem Land registrieren lassen, in dem Sie in erheblichem Umfang tätig sind, da das Prinzip der "Hauptniederlassung" (Registrierung in einem Land) nicht immer für verteilte Fertigungsstätten gilt.

- Berichterstattung und Reaktion auf Vorfälle: Wie bereits erwähnt, ist eine der wichtigsten Änderungen bei NIS2 die straffer Zeitplan für die Meldung von Vorfällen. Jeder bedeutende Cybervorfall (der eine erhebliche Betriebsstörung oder einen finanziellen Verlust verursacht oder andere Einrichtungen beeinträchtigt) muss der zuständigen Behörde innerhalb der folgenden Fristen gemeldet werden 24 Stunden der Entdeckung. Zusätzliche Aktualisierungen (ein detaillierter Bericht über den Vorfall) sind in der Regel innerhalb von 72 Stunden erforderlich, und ein abschließender Bericht nach dem Vorfall innerhalb eines Monats. Dies bedeutet, dass Hersteller über interne Prozesse verfügen müssen, um Vorfälle im Bereich der Cybersicherheit (IT oder OT) schnell an ihr Incident Response Team und die Rechts-/Compliance-Teams weiterzuleiten. Es ist auch ratsam, sich mit dem nationalen CSIRT (Computer Security Incident Response Team) in Verbindung zu setzen. Über die Berichterstattung hinaus, wirksame Reaktion ist von entscheidender Bedeutung - NIS2 zwingt die Unternehmen, Vorfälle so zu behandeln, dass die Auswirkungen auf die gesamte Lieferkette so gering wie möglich sind. Wenn beispielsweise eine wichtige Produktionsanlage von einem Ransomware-Angriff betroffen ist, müssen Sie nicht nur die Aufsichtsbehörden informieren, sondern möglicherweise auch wichtige nachgelagerte Kunden oder Partner benachrichtigen, insbesondere wenn Sie andere NIS2-regulierte Branchen wie das Gesundheitswesen oder die Energiebranche beliefern. NIS2 fördert die Auffassung, dass die Cybersicherheit eine gemeinsame Verantwortung für alle miteinander verbundenen Lieferketten ist.

- Koordinierung der Lieferkette: In diesem Zusammenhang erwartet die NIS2 mehr Transparenz und Zusammenarbeit entlang der Lieferkette bei Cybervorfällen. Hersteller, die tief in die Lieferketten anderer eingebettet sind, sollten sich darauf einstellen "Flow-down"-Verpflichtungen - Wichtige Kunden könnten Vertragsklauseln einbauen, die ihre Lieferanten verpflichten, sie unverzüglich über Verstöße zu informieren und bei der Reaktion auf Vorfälle zusammenzuarbeiten. Die Verbesserung Ihrer eigenen Fähigkeiten zur Reaktion auf Vorfälle (einschließlich Kommunikationsplänen, die Zulieferer und Kunden einbeziehen) ist also Teil der NIS2-Konformität.

- Aufsicht und Sanktionen: NIS2 wird mit Zähnen durchgesetzt. Die nationalen Regulierungsbehörden werden die Einhaltung der Vorschriften überwachen, und die Nichteinhaltung der NIS2-Verpflichtungen kann zu Geldstrafen von bis zu 10 Millionen Euro oder 2% des weltweiten Jahresumsatzes für wichtige Unternehmen (und bis zu 7 Mio. € oder 1,4% für wichtige Unternehmen). In einigen Fällen kann die Geschäftsleitung für die Nichteinhaltung der Vorschriften zur Rechenschaft gezogen werden. Der Imageschaden, der entsteht, wenn ein schwerwiegendes Versäumnis im Bereich der Cybersicherheit öffentlich angeprangert wird, ist ein weiterer starker Anreiz zur Einhaltung der Vorschriften. Insgesamt ist die Cybersicherheit nicht mehr nur eine "bewährte Praxis" für Hersteller, sondern eine gesetzliche Vorschrift mit realen Konsequenzen für Nachlässigkeit.

Wichtige Praktiken für Cybersicherheit und Risikomanagement zur Einhaltung von Vorschriften

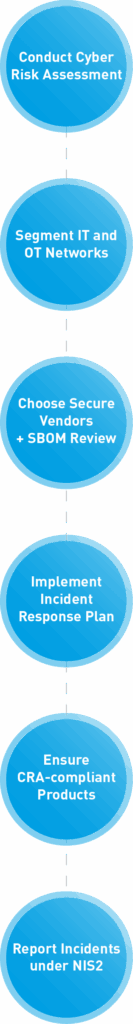

Für Hersteller, die industrielle Software und Systeme verwenden, mag die Einhaltung von CRA und NIS2 entmutigend klingen. Die geforderten Kernpraktiken sind jedoch grundsätzlich auf ein gutes Cybersicherheitsmanagement ausgerichtet, das viele Unternehmen bereits praktizieren. Im Folgenden finden Sie die wichtigsten Schritte und bewährten Verfahren zur Einhaltung dieser Vorschriften:

- Verabschiedung eines Sicherheitsrahmens: Die Nutzung etablierter Rahmenwerke für die Cybersicherheit kann einen Fahrplan für die Einhaltung der Vorschriften bieten. Viele Hersteller befolgen bereits Standards wie ISO/IEC 27001 (Informationssicherheitsmanagement) oder das NIST Cybersecurity Framework für ihre IT/OT-Systeme. Diese können als "Sprungbrett" für die Erfüllung der NIS2-Anforderungen dienen. Ähnlich verhält es sich mit Standards für industrielle Kontrollsysteme wie IEC 62443 bieten Anleitungen zur Sicherung von Kontrollnetzen und Produktentwicklungszyklen. Die Gegenüberstellung Ihrer bestehenden Sicherheitskontrollen mit den Maßnahmen von NIS2 ist ein guter Ausgangspunkt.. Die IEC 62443-3-3 deckt beispielsweise die Netzwerksegmentierung und Zugangskontrolle für ICS ab und unterstützt damit direkt das NIS2-Mandat für sichere Netzwerk- und Informationssysteme. Wenn Sie über ein nach ISO 27001 zertifiziertes ISMS (Information Security Management System) verfügen, haben Sie bereits viele Governance-Komponenten implementiert, sollten aber bereit sein, diese zu erweitern (die NIS2-Kontrollen sind spezifischer und decken breitere Teile der Organisation ab als ISO 27001 allein).

- Sichern Sie Ihre OT-Infrastruktur: Hersteller sollten die Sicherheit von OT-Umgebungen (Operational Technology), also von industriellen Steuerungssystemen, SCADA und angeschlossenen Geräten in der Fabrik, bewerten und verbessern. Dazu gehören Schritte wie die Implementierung einer Netzwerksegmentierung zwischen IT und OT, um die Ausbreitung von Angriffen einzuschränken, die Aktualisierung oder Isolierung von Legacy-Systemen, die nicht einfach gepatcht werden können, die Verwendung von Firewalls/IPS an den Perimetern von Steuerungssystemen und die Gewährleistung einer starken Authentifizierung für den Fernzugriff auf Maschinen. Viele OT-Netzwerke verfügen über ältere Geräte, die nicht mit Blick auf die Cybersicherheit entwickelt wurden, so dass kompensierende Kontrollen wichtig sind. Investitionen in eine moderne Sicherheitsüberwachung, die auch OT abdeckt (z. B. Tools zur Erkennung von Anomalien in industriellen Netzwerken), können dazu beitragen, die NIS2-Anforderung zu erfüllen, Vorfälle in Echtzeit zu erkennen.

- Regelmäßige Risikobewertungen und Audits: Sowohl NIS2 als auch die CRA bestehen auf einem risikobasierten Ansatz. Führen Sie regelmäßig Risikobewertungen zur Cybersicherheit durch, die sowohl die IT-Systeme Ihres Unternehmens als auch die Fabriksteuerungssysteme umfassen. Ermitteln Sie die größten Bedrohungen (Ransomware, Insider-Missbrauch, Ausnutzung der Lieferkette usw.) und bewerten Sie die potenziellen Auswirkungen auf Ihr Unternehmen (z. B. Produktionsausfälle, Sicherheitsrisiken, Diebstahl geistigen Eigentums). Nutzen Sie diese Bewertungen, um Prioritäten für Sicherheitsverbesserungen zu setzen. Ziehen Sie außerdem Audits durch Dritte in Betracht oder Penetrationstests Ihrer Netze und Produkte. Bei Produkten mit hohem Risiko kann die CRA tatsächlich externe Tests/Zertifizierungen verlangen. Beginnen Sie also jetzt damit, strenge Sicherheitstests in Ihren Produktentwicklungszyklus zu integrieren. Für Ihre Anlagensysteme kann eine OT-Cybersicherheitsbewertung Lücken im Vergleich zu bewährten Verfahren oder Standards aufzeigen - viele Lösungsanbieter (einschließlich Rockwell Automation und andere) bieten entsprechende Dienstleistungen an.

- Sichere Entwicklung und Wartung von Software: Wenn Sie Software (oder Hardware mit Software) als Teil Ihrer Produkte oder Prozesse entwickeln, sollten Sie Praktiken des sicheren Entwicklungslebenszyklus übernehmen. Das bedeutet, dass Sie Bedrohungsmodelle, sichere Codierungsstandards, Codeüberprüfung und Sicherheitstests in Ihren Entwicklungsprozess integrieren. Stellen Sie sicher, dass Ihre Entwicklungsteams in Cybersicherheit geschult sind. Führen Sie eine Prozess des Schwachstellenmanagements um Schwachstellen in Ihrer Software oder Firmware (einschließlich eventuell verwendeter Open-Source-Komponenten) während der gesamten Lebensdauer des Produkts zu verfolgen und zu beheben. Führen Sie z. B. ein Inventar der Bibliotheken von Drittanbietern in jeder Anwendung (SBOM) und abonnieren Sie Warnmeldungen zu Sicherheitslücken, damit Sie die Komponenten umgehend patchen oder aktualisieren können, wenn eine neue CVE auftaucht. Diese Praktiken tragen nicht nur dazu bei, die produktorientierten Regeln der CRA einzuhalten, sondern verringern auch das Risiko von Vorfällen, die eine NIS2-Meldung auslösen würden.

- Planung der Reaktion auf Vorfälle: Entwicklung und regelmäßige Aktualisierung eines Krisenreaktionsplan die sowohl IT- als auch OT-Vorfälle abdeckt. Dieser sollte klare Rollen und Kommunikationsabläufe für die Erkennung, Analyse, Eindämmung und Behebung von Cybervorfällen enthalten. Da die NIS2 den Schwerpunkt auf eine rechtzeitige Berichterstattung legt, sollten Sie in Ihren Plan Richtlinien aufnehmen, wann und wie Aufsichtsbehörden und möglicherweise Kunden/Lieferanten zu benachrichtigen sind. Führen Sie (mindestens einmal jährlich) Simulationsübungen oder Drills durch, um die Bereitschaft Ihres Teams zu testen, einschließlich Szenarien wie ein Ransomware-Angriff, der die Produktion zum Stillstand bringt, oder eine Malware-Infektion in einem SPS-Netzwerk. Ziel ist es, Schwachstellen in Ihrer Reaktion (z. B. unklare Entscheidungsbefugnisse oder technische blinde Flecken bei der Erkennung) zu erkennen und zu verbessern, bevor ein echter Vorfall eintritt.

- Schulung und Sensibilisierung für den Cyberspace: Der Mensch ist oft das schwächste Glied. Schulen Sie Ihre Mitarbeiter - nicht nur Büroangestellte, sondern auch Ingenieure und Bediener im Betrieb - in grundlegender Cyberhygiene und erkennen Sie ihre Rolle bei der Sicherheit. Dazu könnten Toolbox-Talks zur Sensibilisierung für Phishing, Richtlinien zum Verbot der Verwendung privater USB-Sticks an Industriemaschinen und die Aufforderung zur Meldung verdächtiger Aktivitäten gehören. Aufbau einer Kultur, in der Sicherheit und Schutz Hand in Hand gehen, so dass die Befolgung von Cybersicherheitsverfahren (wie Zugangskontrolle, Software-Update-Protokolle usw.) als integraler Bestandteil der Aufrechterhaltung eines sicheren und effizienten Betriebs angesehen wird.

- Einbeziehung von Governance und Führungskräften: Stellen Sie sicher, dass sich die Geschäftsleitung mit dem Thema Cybersicherheit beschäftigt. Im Rahmen von NIS2 muss die Unternehmensleitung Verantwortung übernehmen. Informieren Sie daher Führungskräfte und Vorstände über die neuen gesetzlichen Anforderungen und das Cyber-Risikoprofil des Unternehmens. Richten Sie einen funktionsübergreifenden Cybersicherheitsausschuss ein, falls noch keiner existiert - einschließlich IT, OT-Ingenieuren, Produktionsleitern und Compliance-Beauftragten -, um die Einhaltung von NIS2 und CRA zu überwachen. Die Zustimmung der obersten Führungsebene wird dazu beitragen, die notwendigen Budgets zu sichern und Richtlinien abteilungsübergreifend durchzusetzen. Cyber-Resilienz sollte Teil der strategischen Ziele des Unternehmens sein, nicht nur ein IT-Thema.

Durch die Umsetzung dieser Praktiken erfüllen die Hersteller nicht nur die Anforderungen von CRA und NIS2, sondern verbessern auch ihre Sicherheitslage. Eine solide Grundlage für die Cybersicherheit macht es viel einfacher, die von den Regulierungsbehörden geforderten Prüfungen, Dokumentationen und Nachweise zu bewältigen, und - was noch wichtiger ist - sie verringert die Wahrscheinlichkeit und die Auswirkungen von Cybervorfällen auf das Unternehmen.

Überlegungen zur Sicherheit der Software-Lieferkette

Moderne Hersteller sind auf komplexe digitale Lieferketten angewiesen - von der industriellen Steuerungssoftware von Unternehmen wie Rockwell Automation über Open-Source-Bibliotheken in kundenspezifischen Anwendungen bis hin zu Cloud-Diensten, die den Fabrikbetrieb unterstützen. Sowohl die CRA als auch die NIS2 legen ein besonderes Augenmerk auf Sicherheit der LieferketteDas bedeutet, dass die Hersteller Maßnahmen ergreifen müssen, um sicherzustellen, dass die Software und Systeme von Drittanbietern, die sie verwenden (oder in ihre Produkte einbetten), vertrauenswürdig und sicher sind.

Unter NIS2Die Sicherheit der Lieferkette ist ausdrücklich eine der erforderlichen Risikomanagementmaßnahmen. Die Unternehmen müssen die Cybersicherheit ihrer wichtigsten Lieferanten und Dienstleister bewerten. In der Praxis könnte dies die Durchführung von Fragebögen oder Audits zur Sicherheit der Zulieferer, die Anforderung bestimmter Zertifizierungen oder Standards von den Zulieferern und die Aufnahme von Klauseln in die Verträge beinhalten, die die Zulieferer verpflichten, eine hohe Cybersicherheit zu gewährleisten und Vorfälle unverzüglich zu melden. Wenn Sie sich beispielsweise für den Fernsupport Ihrer Geräte auf ein externes Unternehmen verlassen, sollten Sie sicherstellen, dass dieses strenge Authentifizierungs- und Netzwerksicherheitskontrollen durchführt, da seine Schwachstelle zu Ihrem Sicherheitsrisiko werden könnte.

Die Gesetz über die Widerstandsfähigkeit im Internetträgt andererseits dazu bei, die Sicherheit der Lieferkette aus der Produktperspektive zu gewährleisten. Es verlangt von den Herstellern, dass sie für die Sicherheit aller Komponenten von Drittanbietern in ihren Produkten verantwortlich sind (daher die Forderung nach einem SBOM- und Schwachstellenmanagementprozess). Wenn Sie ein Maschinenbauer sind, der industrielle Software oder Steuerungen eines anderen Herstellers integriert, müssen Sie sich eng mit diesen Lieferanten abzustimmen. Vergewissern Sie sich, dass Ihre Lieferanten (z. B. ein Anbieter von Automatisierungssoftware) Ihnen aktuelle SBOMs zur Verfügung stellen können, in denen die Bibliotheken und Abhängigkeiten in ihrer Software aufgelistet sind - dies ist für Ihre technische Dokumentation und für die Verfolgung von Schwachstellen von entscheidender Bedeutung. Sie sollten sich auch vergewissern, dass Ihre Zulieferer sichere Entwicklungsstandards einhalten oder sich entsprechenden Zertifizierungen unterzogen haben (einige Anbieter von Industriesteuerungen verfügen beispielsweise über eine IEC 62443-4-1-Zertifizierung für ihren sicheren Entwicklungszyklus). Die Verwendung von Komponenten, die selbst CRA-konform sind, erleichtert Ihnen die Arbeit. Ein Vorteil des Marktansatzes der CRA besteht darin, dass im Laufe der Zeit alle in der EU erhältlichen Produkte grundlegende Cybersicherheitskriterien erfüllen sollten, wodurch das Risiko, dass ein unsicheres Produkt eines Anbieters zu Ihrem Problem wird, verringert wird.

Koordinierte Offenlegung von Sicherheitslücken ist ein weiterer wichtiger Aspekt. Die Hersteller sollten Kanäle einrichten, um Informationen über Schwachstellen sowohl mit den Lieferanten als auch mit den Kunden auszutauschen. Wird eine Schwachstelle in einer Komponente gefunden (z. B. in einer häufig verwendeten SPS-Firmware), sollten Zulieferer und Anlagenbesitzer miteinander kommunizieren, damit Korrekturen schnell vorgenommen werden können. Die CRA wird dies von Seiten der Hersteller durchsetzen, indem sie Programme zur Offenlegung von Sicherheitslücken und die rechtzeitige Veröffentlichung von Patches vorschreibt. In der Zwischenzeit ermutigt die NIS2 mit ihrer Betonung auf Zusammenarbeit die Unternehmen, Informationsaustauschgruppen oder ISACs (Information Sharing and Analysis Centres) für ihren Sektor beizutreten. So könnte ein Hersteller beispielsweise an einem Branchenaustausch für Cybersicherheit teilnehmen, um frühzeitige Warnungen über Bedrohungen in der Lieferkette zu erhalten (z. B. fehlerhafte Software-Updates oder kompromittierte Komponenten) und Erfahrungen aus etwaigen Vorfällen auszutauschen.

In der Praxis kann die Verbesserung der Sicherheit in der Lieferkette folgende Maßnahmen umfassen: Führen eines Inventars aller Software- und Hardware-Ressourcen in Ihren Einrichtungen (damit Sie wissen, was gepatcht werden muss, wenn neue Schwachstellen auftauchen), Überprüfung der Software-Integrität (Verwendung digitaler Signaturen und Hashes für Software-Updates, um Manipulationen zu verhindern) und Bewertung des Sicherheitsniveaus neuer Lieferanten im Rahmen der Beschaffung. Ziehen Sie auch eine Cyber-Risikoversicherung oder vertragliche Vereinbarungen in Betracht, die Vorfälle in der Lieferkette abdecken, da diese Ressourcen für den Fall bereitstellen können, dass es zu einer Verletzung durch einen Lieferanten kommt.

Letztlich ist eine Kette nur so stark wie ihr schwächstes Glied. Der doppelte Fokus von NIS2 und CRA auf die Lieferkette bedeutet, dass die Hersteller über ihre eigenen Grenzen hinausschauen und mit Partnern zusammenarbeiten müssen, um die Sicherheit in allen Bereichen zu verbessern. Indem Sie Ihre Lieferanten an hohe Standards binden und Ihren Kunden ein zuverlässiger Partner sind, stärken Sie die Widerstandsfähigkeit des gesamten Produktionssystems.

Beispiele und bewährte Praktiken von Branchenführern

Führende Anbieter von Industrietechnologien und vorausschauende Hersteller haben bereits damit begonnen, sich auf diese neuen Vorschriften einzustellen, und bieten Beispiele dafür, wie die Einhaltung der Vorschriften erreicht werden kann:

- Der Ansatz von Rockwell Automation: Als bedeutender Anbieter von Industriesoftware und Steuerungssystemen hat Rockwell Automation proaktiv auf NIS2 reagiert und sich auf die CRA vorbereitet. Rockwell rät Herstellern zu Nutzung bestehender Rahmenbedingungen für die Cybersicherheit (wie NIST CSF, IEC 62443, ISO 27001), um die Einhaltung von NIS2 zu beschleunigen. Sie schlagen einen stufenweisen Ansatz vor: Prüfung der derzeitigen Sicherheitspraktiken, Zuordnung zu den NIS2-Lücken, Entwicklung eines Plans und Einführung der erforderlichen Technologien und Richtlinien. Diese Art von strukturiertem Programm hilft sicherzustellen, dass nichts übersehen wird. Rockwell betont außerdem, dass die Verbesserung der OT-Sicherheit jetzt "schnellere Einhaltung künftiger Vorschriften wie des EU-Gesetzes zur Cyber-Resilienz".. Mit anderen Worten: Wenn Sie die allgemeine Cybersicherheitsreife Ihres Unternehmens erhöhen (z. B. durch die Segmentierung von Netzwerken, die Durchsetzung einer Multi-Faktor-Authentifizierung und die Implementierung einer kontinuierlichen Überwachung in Ihren Anlagen), werden Sie nicht nur die NIS2-Verpflichtungen erfüllen, sondern auch gut vorbereitet sein, wenn die CRA-Produktanforderungen in Kraft treten.

- Sicherheitsoptimierte Produktentwicklung: Einige industrielle Anbieter haben Modelle für einen sicheren Entwicklungslebenszyklus eingeführt, die mit Normen wie IEC 62443-4-1 (für Produktsicherheit) übereinstimmen. Ein Antriebshersteller oder ein SPS-Lieferant könnte beispielsweise Bedrohungsmodellierung und umfassende Fuzz-Tests in seine Produktentwicklung integrieren. Hersteller, die solche Produkte beziehen, profitieren davon, da diese Produkte mit größerer Wahrscheinlichkeit die CRA-Anforderungen von Anfang an erfüllen. Achten Sie bei der Bewertung von Zulieferern auf Anzeichen für dieses Engagement - z. B. wenn die Anbieter Leitfäden zur Cybersicherheit für ihre Produkte veröffentlichen, rechtzeitig Firmware-Patches anbieten oder für bestimmte Geräte eine EU-Cybersicherheitszertifizierung erhalten. Die Verwendung seriöser, sicherheitsbewusster Lieferanten ist ein praktischer Weg, um den Aufwand für die Einhaltung der Vorschriften auf Ihrer Seite zu verringern.

- Reaktion auf Zwischenfälle in Aktion: Die Bedeutung der NIS2-Bestimmungen für den Umgang mit Vorfällen wird durch Beispiele aus der Praxis veranschaulicht. Als Norsk Hydro (ein großer Aluminiumhersteller) 2019 von einer Ransomware-Attacke betroffen war, musste das Unternehmen auf manuellen Betrieb umstellen, um die Produktion aufrechtzuerhalten, und es entschied sich bekanntermaßen für eine transparente Darstellung des Vorfalls und erntete dafür Lob. Diese Art der Vorbereitung - mit Offline-Alternativen und klarer Kommunikation - ist das, was die Regulierungsbehörden sehen wollen. Erst kürzlich zwang ein Cyberangriff auf einen Batteriehersteller (Varta) im Jahr 2024 mehrere Werke zur Abschaltung. Diese Ereignisse unterstreichen, warum die NIS2 jetzt auf die Hersteller abzielt: Störungen in der Produktion können sich auf andere kritische Sektoren auswirken. Als bewährte Praxis aktualisieren Unternehmen ihre Business-Continuity-Pläne, um speziell auf Cyber-Szenarien reagieren zu können (z. B. Bevorratung kritischer Ersatzteile für den Fall, dass die digitale Bestellung ausfällt, oder manuelle Ausfallsicherungen für wichtige Produktionsschritte).

- Integration von Produkt- und Betriebssicherheit: Die Schnittpunkt von CRA und NIS2 ist für Hersteller von Hightech-Industriegütern offensichtlich. Nehmen wir ein Unternehmen, das intelligente Fabrikausrüstungen herstellt - im Rahmen der CRA benötigt jedes Produktmodell einen sicheren Entwurf und eine sichere Dokumentation; im Rahmen von NIS2 benötigt das Unternehmen selbst robuste Sicherheitsmaßnahmen. Einige Unternehmen richten interne "Teams für Produktsicherheit" neben den traditionellen IT/OT-Sicherheitsteams, um diese unterschiedlichen, aber verwandten Bereiche zu bearbeiten. Das Produktsicherheitsteam konzentriert sich auf die Einbettung der Sicherheit in den Produktlebenszyklus (Erfüllung von CRA-Aufgaben wie SBOM, sichere Codierung, Reaktion auf Produktvorfälle), während sich das IT/OT-Sicherheitsteam auf die Unternehmens- und Fabriksicherheit konzentriert (Erfüllung von NIS2-Aufgaben wie Schutz von Systemen und Reaktion auf Vorfälle im Betrieb). Sie stimmen sich eng ab, zumal eine Schwachstelle in einem Produkt die Grenze zwischen Produktkonformität und Betriebsrisiko verwischen kann. Dieser organisatorische Ansatz kann sich als Best Practice erweisen - er gewährleistet, dass der produktbezogenen Sicherheitskonformität besondere Aufmerksamkeit gewidmet wird, ohne den Schutz der unternehmenseigenen Infrastruktur zu vernachlässigen.

- Zusammenarbeit und externe Unterstützung: Viele Hersteller wenden sich an externe Experten, um diese Veränderungen zu bewältigen. Cybersecurity-Berater, die mit industriellen Umgebungen vertraut sind, können NIS2-Bereitschaftsbewertungen durchführen oder bei der Implementierung von Sicherheitskontrollen helfen, die auf OT zugeschnitten sind. In ähnlicher Weise bereiten sich Prüflabore und Zertifizierungsstellen in Europa auf CRA-Konformitätsbewertungen vor. Die frühzeitige Inanspruchnahme dieser Dienste (noch bevor die Gesetze vollständig in Kraft treten) kann Herstellern einen Vorsprung verschaffen. Es ist auch ratsam, die Arbeit von Industrieverbänden oder Arbeitsgruppen für Fertigungssicherheit zu verfolgen - sie veröffentlichen oft Richtlinien oder veranstalten Schulungen zur Einhaltung von NIS2/CRA und bieten ein Forum zum Erfahrungsaustausch. Indem sie von Gleichgesinnten und Experten lernen, können Unternehmen vermeiden, das Rad neu zu erfinden.

Wie CRA und NIS2 auf der bestehenden Regulierungslandschaft aufbauen

Es ist erwähnenswert, dass CRA und NIS2 nicht völlig aus heiterem Himmel kommen - sie bauen auf jahrelangen Entwicklungen der Sicherheitspolitik in der EU und darüber hinaus auf. Das Verständnis dieses Kontextes kann Herstellern helfen, die warum hinter den Anforderungen:

- Weiterentwicklung der EU-Cyber-Strategie: Die EU hat ihren Cybersicherheitsrahmen kontinuierlich ausgebaut. Die ursprüngliche NIS-Richtlinie (angenommen 2016) war das erste EU-weite Gesetz zur Cybersicherheit für kritische Infrastrukturen, und NIS2 ist eine wichtige Aktualisierung, die die gewonnenen Erkenntnisse und die sich verändernde Bedrohungslandschaft widerspiegelt. Mit dem EU-Cybersicherheitsgesetz von 2019 wurde die ENISA ermächtigt und es wurden freiwillige Zertifizierungssysteme für bestimmte Produkte geschaffen. Die Website Gesetz über die Widerstandsfähigkeit im Internet Dies spiegelt das wider, was die EU mit der Datenschutz-Grundverordnung für den Datenschutz getan hat - die Festlegung einer hohen Messlatte und einer Durchsetzungsregelung, die Organisationen weltweit dazu zwingt, ihre Praktiken zu verbessern, wenn sie in Europa Geschäfte machen wollen.

- Ausweitung auf neue Sektoren: Vor NIS2 waren viele Fertigungsunternehmen möglicherweise nicht gesetzlich verpflichtet, bestimmte Cyberregeln zu befolgen (es sei denn, sie gehörten zu Sektoren wie Chemie oder medizinische Geräte, für die eigene Vorschriften galten). Mit der NIS2 wird nun ein Großteil des verarbeitenden Gewerbes und der Industrie ausdrücklich als "wichtige" Infrastruktur eingestuft. Damit wird der Tatsache Rechnung getragen, dass die verarbeitende Industrie Teil der kritischen Lieferkette ist - wenn ein großes Automobil- oder Halbleiterwerk gehackt wird und die Produktion ausfällt, kann dies nationale und sogar globale Auswirkungen haben. Die Anwaltskanzlei Shoosmiths weist darauf hin, dass Cybervorfälle in der Kernfertigung (wie in der Metall- und Halbleiterindustrie) weitreichende Auswirkungen hatten, was noch deutlicher macht, warum die Aufsichtsbehörden die Fertigung als besonders schützenswert ansehen. Kurz gesagt, das regulatorische Umfeld wird den Interdependenzen der modernen Industrie immer mehr gerecht.

- Fokus auf Lebenszyklus und Widerstandsfähigkeit: Sowohl CRA als auch NIS2 betonen Lebenszyklus-Sicherheit und kontinuierliche Verbesserung statt einmaliger Einhaltung. Die Forderung der Ratingagentur nach kontinuierlicher Produktunterstützung und Schwachstellenmanagement zielt darauf ab, das Problem zu lösen, dass Produkte mit der Zeit unsicher werden, wenn sie nicht gepatcht werden. Die in der NIS2 festgelegten Pflichten zum laufenden Risikomanagement und zur Berichterstattung zwingen die Unternehmen, ihre Sicherheit kontinuierlich zu bewerten und zu verbessern, wenn sich die Bedrohungen weiterentwickeln. Dieser dynamische Ansatz stützt sich auf Rahmenwerke wie NIST und ISO 27001, die das Konzept der kontinuierlichen Verbesserung (Plan-Do-Check-Act) für das Sicherheitsmanagement verwenden. Er entspricht auch den sich abzeichnenden globalen Trends - so hat die US-Regierung beispielsweise darauf gedrängt, dass Softwareanbieter SBOMs bereitstellen und die Behandlung von Schwachstellen nach der Markteinführung sicherstellen, was ganz im Sinne der CRA ist.

- Integration mit anderen Gesetzen und Normen: Die Einhaltung von CRA und NIS2 ist oft mit der Erfüllung anderer rechtlicher Verpflichtungen verknüpft. Die EU-Datenschutzverordnung (GDPR) verlangt beispielsweise eine angemessene Sicherheit personenbezogener Daten - die Maßnahmen von NIS2 (wie Zugangskontrolle und Verschlüsselung) helfen dabei, wenn personenbezogene Daten in Fertigungsprozesse einbezogen sind. Wenn Sie medizinische Geräte oder Automobilsysteme herstellen, gibt es bereits branchenspezifische Cybersicherheitsrichtlinien, die durch die CRA nicht ersetzt, sondern vielmehr ergänzt werden, indem sie eine Basissicherheit in allen digitalen Komponenten dieser Geräte gewährleisten. Die Hersteller sollten sich auf eine stärker harmonisierte Regelung einstellen: Die CRA wird harmonisierte europäische Standards nutzen (entwickelt über CEN/CENELEC), um die technischen Einzelheiten zu definieren. Dies bedeutet, dass Normen wie die der Reihe IEC 62443 oder die ISO 21434 (für die Cybersicherheit in der Automobilindustrie) zu offiziellen "Stand der Technik"-Benchmarks werden könnten. Unternehmen, die sich bereits an solche Normen halten, werden bei der Einhaltung der Vorschriften einen Vorsprung haben.

- Höhere Rechenschaftspflicht: Die neuen Richtlinien legen auch die Messlatte für die Rechenschaftspflicht höher. Insbesondere enthält die NIS2 Bestimmungen, nach denen die oberste Führungsebene bei Nichteinhaltung der Vorschriften zur Rechenschaft gezogen werden kann (in schwerwiegenden Fällen kann auch ein vorübergehendes Verbot von Führungspositionen ausgesprochen werden). Dies entspricht dem Ansatz in den Finanzvorschriften und zeigt, dass die Cybersicherheit jetzt in der Verantwortung des Vorstands liegt. Wir können davon ausgehen, dass die Aufsichtsbehörden nicht nur die technischen Kontrollen prüfen werden, sondern auch, ob die Unternehmen über eine angemessene Unternehmensführung verfügen, z. B. ob sie eine Berichterstattung über Cyberrisiken auf Vorstandsebene durchführen. Stellen sie ausreichende Ressourcen für die Sicherheit zur Verfügung? Die Hersteller werden ihre Bemühungen gründlich dokumentieren müssen (in der Tat ist die Dokumentation ein Thema - die CRA verlangt eine umfassende Dokumentation der Produktsicherheit, und die NIS2 wird bei Audits wahrscheinlich Nachweise für Risikobewertungen, Richtlinien, Schulungen usw. verlangen).

Schlussfolgerung: Die Einhaltung von Vorschriften in eine Chance verwandeln

Der Umgang mit dem Cyber Resilience Act und der NIS2-Richtlinie der EU mag sich schwierig anfühlen, aber letztlich geht es darum, solide Cybersicherheitspraktiken zu implementieren, von denen die Hersteller langfristig profitieren werden. Indem Sie die von Ihnen hergestellten Produkte und die von Ihnen betriebenen Systeme sichern, erfüllen Sie nicht nur die gesetzlichen Anforderungen, sondern schützen Ihr Unternehmen auch vor kostspieligen Unterbrechungen, Sicherheitsvorfällen und Rufschädigung.

Hersteller, die industrielle Software einsetzen, sollten sich jetzt mit ihren Technologieanbietern und Partnern in Verbindung setzen, um sicherzustellen, dass alle Beteiligten hinsichtlich dieser neuen Verpflichtungen auf dem gleichen Stand sind. Wenn Sie beispielsweise Systeme von Rockwell Automation verwenden, sollten Sie mit dem Unternehmen besprechen, wie es die Produktsicherheit verbessert, um die CRA zu erfüllen (so dass Ihre Geräte bis 2027 bereits konform sind) und wie es Ihre Bemühungen um die Einhaltung von NIS2 durch verbesserte OT-Sicherheitsdienste unterstützen kann. In ähnlicher Weise sollten Sie mit allen wichtigen Lieferanten über Cybersicherheit kommunizieren - die Einhaltung der Vorschriften ist eine gemeinsame Aufgabe.

Gesetzestexte können zwar trocken sein, aber die CRA und die NIS2 sind im Wesentlichen praktisch: sichere Produkte zu entwickeln, Ihren Betrieb zu sichern, Ihre Risiken zu kennen und bereit zu sein, darauf zu reagieren. Betrachten Sie Projekte zur Einhaltung von Vorschriften als Gelegenheit, Altsysteme zu modernisieren, in die Qualifikation der Mitarbeiter zu investieren und Ihr Unternehmen zu differenzieren. Unternehmen, die ihre Cyber-Resilienz unter Beweis stellen können, werden nicht nur Geldstrafen vermeiden, sondern auch das Vertrauen von Kunden und Partnern gewinnen, die zunehmend auf Sicherheit bedacht sind.

Zusammenfassend lässt sich sagen, dass die Hersteller zur Einhaltung der CRA und der NIS2 Einbindung der Cybersicherheit in jede Phase - vom Produktdesign und der Auswahl der Lieferkette bis hin zum täglichen Betrieb und der Reaktion auf Zwischenfälle. Mit dem richtigen Ansatz kann die Erfüllung dieser EU-Anforderungen Hand in Hand mit der Förderung von Innovation und Zuverlässigkeit im Fertigungssektor gehen. Wenn wir jetzt handeln und die Cyber-Resilienz als zentrales Unternehmensziel betrachten, können Hersteller das, was wie eine regulatorische Belastung erscheinen mag, in einen Wettbewerbsvorteil in unserem digitalen, vernetzten Zeitalter verwandeln.

Die Einhaltung von Vorschriften ist nicht nur ein Kästchen zum Ankreuzen - sie ist ein Katalysator für mehr Sicherheit und nachhaltigen Erfolg in der sich wandelnden Industrielandschaft.

Referenzen:

- Rockwell Automation - "Was ist neu in NIS2" (Überblick über die NIS2-Richtlinie und Anforderungen an wesentliche/wichtige Stellen)rockwellautomation.de.

- Hyperproof - Die Beziehung zwischen NIS2 und dem EU-Gesetz zur Cyber-Resilienz verstehen (Schwerpunktbereiche der NIS2 im Vergleich zu CRA, Zeitplan und Erkenntnisse über die Einhaltung der Vorschriften)hyperproof.io.

- Industrielle Cyber - Was der Cyber Resilience Act von den Herstellern verlangt (Erläuterung des Anwendungsbereichs der CRA, CE-Kennzeichnung für Cybersicherheit und Dokumentationsanforderungen)industrialcyber.co.

- TXOne Networks - Der Cyber Resilience Act: Ein Leitfaden für Hersteller (Zusammenfassung der CRA-Verpflichtungen: technische Dokumentation mit SBOM, 5-Jahres-Support, Störungsmeldung innerhalb von 24 Stunden)txone.com.

- Shoosmiths LLP - NIS2: Was Hersteller und Vertreiber wissen müssen (Rechtliche Sicht auf den Geltungsbereich der NIS2 für die Herstellung, 24-Stunden-Meldung von Vorfällen und Sicherheitsanforderungen für CRA-Produkte)shoosmiths.com.

- Rockwell Automation Blog - Erreichen der NIS2-Konformität unter Verwendung bestehender Rahmenwerke (Ratschläge zur Verwendung von Rahmenwerken wie ISO 27001/IEC 62443 zur Erfüllung von NIS2 und Verknüpfung mit der künftigen CRA-Konformität)rockwellautomation.de.

- Europäische Kommission - Die digitale Zukunft Europas gestalten: Gesetz zur Cyber-Resilienz (EU-Ankündigung, in der die Sicherheit des Entwurfs und des Lebenszyklus von Produkten hervorgehoben wird)hyperproof.io.

- Hyperproof - Sicherheit der Lieferkette im Rahmen von NIS2 und CRA (Beide Verordnungen verlangen die Stärkung der Sicherheit von Lieferanten und den Austausch von Informationen zur Bewältigung von Cyberrisiken in der Lieferkette)hyperproof.io.