Datos clave

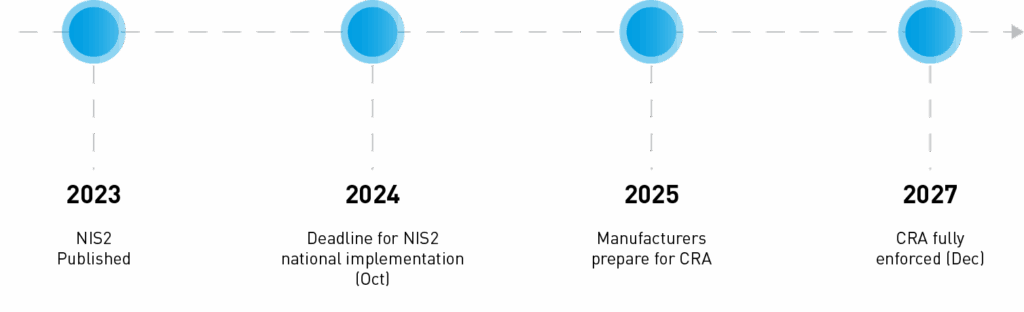

Los fabricantes de la UE se enfrentan a un doble reto en materia de ciberseguridad. A partir de octubre de 2024, el Directiva NIS2 exigirá a las empresas de sectores críticos, como el manufacturero, que sigan normas estrictas sobre gestión de riesgos cibernéticos, respuesta a incidentes y seguridad de la cadena de suministro. Luego, a partir de diciembre de 2027, el Ley de Ciberresiliencia (CRA) se pondrá en marcha, obligando a que todos productos digitales comercializados en la UE cumplen normas de seguridad sólidas por diseño.

En conjunto, estas leyes marcan un cambio importante en la forma de regular la ciberseguridad en la UE. Ahora los fabricantes deben tratar el riesgo digital con la misma seriedad que la seguridad física.

Resumen de los puntos clave:

- NIS2 se aplica a organizaciones de sectores clave, incluido el manufacturero.

- La CRA se aplica a cualquier producto con elementos digitales vendido en la UE.

- NIS2 exige la notificación de incidentes las 24 horas del día y controles basados en el riesgo.

- CRA exige un diseño de producto seguro y 5 años de apoyo a la seguridad.

- El incumplimiento podría acarrear multas de hasta 15 millones de euros.

Este artículo explica qué significan ambas leyes para los fabricantes que utilizan software industrial y cómo prepararse antes de que lleguen los plazos.

Índice

- Datos clave

- Cumplimiento de la Ley de Ciberresiliencia de la UE y NIS2: Guía para fabricantes industriales

- ¿Qué son la CRA y el NIS2?

- Obligaciones de los fabricantes en virtud de la Ley de Ciberresiliencia (CRA)

- Obligaciones de los fabricantes con arreglo al NIS2

- Prácticas clave de ciberseguridad y gestión de riesgos para el cumplimiento de la normativa

- Consideraciones sobre la seguridad de la cadena de suministro de software

- Cómo se basan la CRA y la NIS2 en el panorama normativo actual

- Conclusiones: Convertir el cumplimiento en oportunidad

Cumplimiento de la Ley de Ciberresiliencia de la UE y NIS2: Guía para fabricantes industriales

A medida que las operaciones de fabricación se digitalizan y conectan cada vez más, los reguladores europeos han introducido dos medidas históricas para reforzar la ciberseguridad: la Ley de Ciberresiliencia (CRA) y la revisión Directiva NIS2. Estas nuevas normas tienen como objetivo proteger tanto los productos que fabrican los fabricantes como los sistemas industriales que utilizan. Para los fabricantes que utilizan software industrial (como las plataformas de Rockwell Automation), comprender y cumplir con la CRA y la NIS2 es ahora una prioridad crítica. Esta guía explica el propósito y el alcance de cada ley, las obligaciones que imponen y cómo las empresas de fabricación pueden cumplir con estos requisitos mediante prácticas sólidas de ciberseguridad y gestión de riesgos.

¿Qué son la CRA y el NIS2?

Ley de Ciberresiliencia (CRA): La CRA es una normativa de la Unión Europea centrada en la ciberseguridad de los productos con elementos digitales. Introduce requisitos de seguridad obligatorios que los fabricantes deben incorporar a los equipos y programas informáticos antes de que esos productos puedan venderse en la UE. En esencia, la CRA añade una dimensión de ciberseguridad al conocido régimen de marcado CE para la seguridad de los productos. A partir de 2027, cualquier "producto con elementos digitales" (básicamente, cualquier dispositivo o programa informático que pueda conectarse a otro dispositivo o red) tendrá que cumplir unas normas básicas de seguridad o no podrá ofrecerse en el mercado de la UE. La CRA hace hincapié en diseño seguro la gestión continua de vulnerabilidades y la transparencia de la información sobre seguridad a lo largo de todo el ciclo de vida del producto. Al ser un reglamento de la UE (no una directiva), se aplica directamente en todos los Estados miembros tras un periodo de transición, y las principales obligaciones entrarán en vigor en diciembre de 2027.

Directiva NIS2: NIS2 es la Segunda Directiva de Seguridad de las Redes y de la Información de la UE, que actualiza y refuerza la Directiva NIS original de 2016. Se centra en la mejora de las prácticas de ciberseguridad a nivel organizativo para los operadores de servicios esenciales e importantes en sectores críticos. La NIS2 amplía significativamente la gama de sectores cubiertos. fabricación, productos químicos, gestión de residuos, alimentación, etc. - más allá de las infraestructuras críticas tradicionalmente reconocidas, como la energía, el transporte, el agua, la sanidad y las infraestructuras digitales. Antes de octubre de 2024, los países de la UE deberán incorporar la NIS2 a su legislación nacional. Las empresas clasificadas como "entidades "esenciales" o "importantes En virtud de esas leyes, tendrán la obligación vinculante de aplicar medidas de gestión de riesgos de ciberseguridad y notificar los incidentes cibernéticos. La NIS2 establece esencialmente un nivel básico más elevado de ciberhigiene y gobernanza, con el objetivo de reducir las infracciones y mejorar la resistencia de las cadenas de suministro vitales.

La NIS2 abarca una amplia gama de sectores. Entre las "entidades esenciales" (ejemplos en verde) figuran infraestructuras críticas tradicionales como la energía, el transporte, la sanidad y las finanzas, mientras que muchas fabricación e industria sectores (ejemplos en gris) se designan como "entidades importantes". Ambas categorías deben cumplir los requisitos de seguridad de NIS2, aunque las entidades importantes pueden enfrentarse a umbrales de sanción ligeramente inferiores.

¿Por qué dos leyes distintas? En resumen, NIS2 aborda la seguridad organizativa y operativa (garantizando que las empresas de los sectores clave practiquen una buena ciberseguridad y respuesta ante incidentes), mientras que el CRA aborda la seguridad de los productos (garantizando que cualquier producto digital comercializado en la UE sea ciberseguro por diseño). Son complementarias. Una empresa manufacturera puede estar cubierta por la NIS2 como "entidad importante" obligada a gestionar los ciberriesgos en sus fábricas, y también puede tener que cumplir la CRA si fabrica o integra productos digitales (como máquinas inteligentes o software de control industrial) para el mercado.. En conjunto, estas iniciativas crean un marco de ciberseguridad más coherente y completo en toda Europa.

Obligaciones de los fabricantes en virtud de la Ley de Ciberresiliencia (CRA)

La Ley de Ciberresiliencia impone obligaciones directas a fabricantes de productos con elementos digitales para garantizar la seguridad de esos productos antes y después de que lleguen a los clientes. Entre las principales funciones del CRA se incluyen:

- Diseño y desarrollo de productos seguros: Los fabricantes deben diseñar y fabricar productos "seguridad por diseño y por defecto" principios. Los riesgos de seguridad deben tenerse en cuenta desde el principio del desarrollo. Por ejemplo, los productos deben incluir por defecto los controles de acceso necesarios, el cifrado de los datos y protecciones contra el acceso no autorizado.

- Requisitos esenciales de seguridad: La CRA define una serie de requisitos esenciales de ciberseguridad (enumerados en el Anexo I de la Ley) que todo producto incluido en el ámbito de aplicación debe cumplir. Estos requisitos abarcan protecciones durante el diseño y seguridad durante el funcionamiento del producto. En la práctica, esto significa llevar a cabo evaluaciones de riesgos del producto y la aplicación de medidas para mitigar los riesgos detectados. Aunque el texto de la ley es de alto nivel, detallado normas armonizadas de la UE En el caso del software o los dispositivos industriales, es probable que los fabricantes recurran a normas como la IEC 62443 (seguridad de los sistemas de control industrial) o la ISO 27001 para cumplir estos requisitos.

- Documentación técnica e información sobre seguridad: Para cada producto, los fabricantes deben preparar documentación técnica que demuestre cómo cumple los requisitos esenciales de la ACC. Esta documentación debe incluir aspectos como la arquitectura y los detalles de diseño del producto, el análisis de riesgos efectuado y la información sobre el producto. procesos de gestión de vulnerabilidades (incluida la lista de materiales de software o SBOM). Además, los fabricantes tienen que proporcionar instrucciones de uso e información de seguridad con el producto. Deben indicar a los clientes cómo utilizar el producto de forma segura: por ejemplo, los pasos de configuración en la instalación, cómo aplicar las actualizaciones de seguridad y advertencias sobre prácticas de uso inseguras. En efecto, el usuario debe recibir una especie de "manual de ciberseguridad" del producto como parte de su documentación.

- Evaluación de la conformidad y marcado CE: Antes de que un producto pueda venderse en la UE, el fabricante debe realizar un evaluación de la conformidad para verificar que el producto cumple los requisitos de la ACC. Para la mayoría de los productos, puede tratarse de una autoevaluación en la que el fabricante verifica internamente el cumplimiento (y asume la responsabilidad). Sin embargo, en el caso de determinadas categorías de productos de alto riesgo, se requiere la intervención de un tercero. organismo notificado deben probar o auditar la seguridad del producto antes de su aprobación. (Estas categorías de alto riesgo -enumeradas en el anexo III/IV de la CRA- incluyen cosas como sistemas de control industrial, equipos de red críticos, determinados dispositivos IoT y otros productos sensibles que podrían tener un gran impacto en la seguridad). Una vez realizada la evaluación correspondiente, el fabricante emite un Declaración de conformidad de la UE y coloca el Marcado CE al producto como declaración de que cumple todos los requisitos aplicables, incluida la ciberseguridad. Este proceso es un reflejo de otras normativas sobre productos: el marcado CE tiene ahora efectivamente un componente de ciberseguridad, además del de seguridad.

- Obligaciones de mantenimiento y parcheado: El cumplimiento de la normativa no se produce una sola vez en el momento del lanzamiento del producto: la CRA impone responsabilidades continuas. Los fabricantes deben proporcionar actualizaciones de seguridad y asistencia para sus productos durante un periodo razonable. De hecho, la Ley especifica al menos 5 años de apoyo a la seguridad después de que un producto entre en el mercado (o durante la vida útil prevista del producto, si es más corta). Las actualizaciones de seguridad publicadas durante ese periodo de soporte deben permanecer a disposición de los usuarios durante al menos 10 años después del lanzamiento. Esto garantiza que incluso los dispositivos que llevan mucho tiempo en funcionamiento puedan actualizarse frente a nuevas amenazas. Para los fabricantes que utilizan software industrial, esto significa planificar la disponibilidad de parches a largo plazo y no dejar obsoleto el soporte demasiado rápido, un punto crucial para los equipos de fábrica que pueden tener una vida útil de más de una década.

- Divulgación de vulnerabilidades y notificación de incidentes: Una parte esencial del cumplimiento de la CRA es disponer de un sólido proceso de gestión de vulnerabilidades. Los fabricantes deben establecer un medio para notificar los fallos de seguridad de sus productos (por ejemplo, facilitando un punto de contacto para que los investigadores o los clientes revelen las vulnerabilidades). Se espera de ellos que vigilen y solucionen las vulnerabilidades de todos los componentes de sus productos (incluidas las bibliotecas de software de terceros). Y lo que es más importante, si el fabricante tiene conocimiento de una vulnerabilidad explotada activamente en el producto o cualquier incidente que afecte significativamente a la seguridad del producto, tienen la obligación de notificarlo a las autoridades. Según la CRA, los fabricantes deben notificar estos problemas a través de un portal de la UE (que gestionará ENISA) "sin demoras indebidas" - con un alerta rápida en 24 horas de detección y un informe más completo en un plazo de 72 horas. Por ejemplo, si se detecta un fallo en un programa informático de control industrial que está siendo utilizado por piratas informáticos, el fabricante de ese programa debe alertar a las autoridades reguladoras en el plazo de un día. Estas obligaciones de notificación obligan a los fabricantes a ser transparentes y rápidos en la gestión de las ciberamenazas a sus productos.

El incumplimiento de la CRA puede dar lugar a penas severasque refleja la seriedad con que la UE considera la seguridad de los productos. Los reguladores pueden imponer multas de hasta 15 millones de euros o 2,5% del volumen de negocios anual global (la cifra que sea más alta) por las infracciones más graves. En resumen, los fabricantes de productos industriales deben tratar la ciberseguridad como una parte esencial de la calidad del producto -desde el diseño inicial hasta la asistencia a largo plazo- para cumplir la CRA.

Obligaciones de los fabricantes con arreglo al NIS2

Si su organización de fabricación entra en el ámbito de aplicación de NIS2 como entidad esencial o importanteEn virtud de la Directiva, tendrá que hacer frente a un amplio conjunto de obligaciones en materia de gobernanza de la ciberseguridad y gestión de riesgos. El objetivo de la NIS2 es garantizar que las empresas que realizan operaciones críticas (incluidas muchas de las cadenas de suministro de fabricación) se adhieran a las mejores prácticas básicas. Entre los requisitos clave se incluyen:

- Implantar un Programa de Gestión de Riesgos de Ciberseguridad: NIS2 exige a las empresas "aplicar medidas de gestión de riesgos adecuadas y proporcionadas" para hacer frente a las ciberamenazas. En la práctica, esto comienza con la realización periódica de análisis de riesgos de sus sistemas de información y de control industrial. Sobre la base de estas evaluaciones de riesgos, las organizaciones deben disponer de políticas y controles de seguridad para mitigar los riesgos identificados. Para un fabricante, esto podría implicar la evaluación del riesgo de un brote de malware en las redes de la planta y, a continuación, el despliegue de salvaguardias (como la segmentación de la red o antivirus actualizados en HMI) para reducir ese riesgo.

- Medidas de seguridad básicas: El artículo 21 de la NIS2 establece un conjunto mínimo de medidas que las entidades cubiertas deben aplicar. Entre ellas se incluyen:

1) Políticas y procedimientos de seguridad basados en el análisis de riesgos: por ejemplo, procesos documentados para gestionar la seguridad de los sistemas de OT.

2) Gestión de incidentes - Disponer de capacidades de detección, notificación y respuesta a incidentes. Esto significa establecer un plan de respuesta a incidentes para ciberataques o brechas, y simulacros internos para manejar escenarios de ransomware o malware ICS.

3) Gestión de crisis y continuidad de la actividad - planes para garantizar que la empresa pueda recuperarse y mantener la producción crítica si un incidente cibernético causa interrupciones. Por ejemplo, una contingencia para operar manualmente ciertos procesos si los sistemas de control se caen, y copias de seguridad periódicas de los datos de producción.

4) Seguridad de la cadena de suministro - medidas para evaluar y proteger la cadena de suministro, incluida la diligencia debida en materia de ciberseguridad de los proveedores y la garantía de que sus vendedores (como los proveedores de software o los fabricantes de equipos originales) siguen las prácticas de ciberseguridad adecuadas. Más adelante tratamos este tema.

5) Seguridad de las redes y los sistemas de información - medidas técnicas para proteger las redes y los sistemas, como cortafuegos, detección de intrusos, configuraciones seguras y supervisión del sistema. En un entorno OT, esto podría implicar el aislamiento de las redes industriales de Internet, la creación de listas blancas de software en los dispositivos de control y el endurecimiento de las configuraciones de los sistemas PLC y SCADA.

6) Respuesta a incidentes y comunicación de crisis - procesos claramente definidos para notificar los incidentes a las partes afectadas y a los organismos reguladores. NIS2 impone estrictos plazos de notificación de incidentesLos reguladores deben ser informados en un plazo de 24 horas de la detección de un ciberincidente significativo, con un informe detallado en un plazo de 72 horas y una evaluación final en el plazo de un mes. Los fabricantes deben estar preparados para cumplir estos plazos, lo que puede implicar el establecimiento de una vigilancia 24/7 o de socios externos de ciberseguridad para detectar y notificar rápidamente los incidentes.

7) Ciberhigiene y formación - NIS2 reconoce que la tecnología por sí sola no es suficiente; las organizaciones deben promover buenas prácticas de ciberhigiene y llevar a cabo una formación periódica sobre ciberseguridad para el personal. Por ejemplo, el personal de la fábrica debe recibir formación sobre la identificación de correos electrónicos de phishing o sobre el uso seguro de dispositivos USB para evitar la introducción de malware en los sistemas de control industrial.

8) Seguridad de los datos y cifrado - proteger la confidencialidad e integridad de los datos mediante medidas como el cifrado y el almacenamiento seguro de datos.

9) Controles de acceso y gestión de identidades - mejores medidas de identificación y autenticación, es decir, políticas de contraseñas robustas, autenticación multifactor para el acceso remoto y gestión adecuada del acceso de los usuarios a los sistemas críticos.

10) Seguridad de los recursos humanos - políticas relativas al personal, como la comprobación de los antecedentes del personal que desempeña funciones delicadas y los requisitos de concienciación en materia de seguridad.

- Designación de responsables de seguridad: NIS2 exigirá que las organizaciones designen formalmente a una o varias personas responsables del cumplimiento de la normativa y del contacto con las autoridades. Es posible que las empresas tengan que regístrese en con su regulador nacional y proporcionar un punto de contacto para las comunicaciones NIS2. Para las empresas manufactureras que operan en varios países de la UE, esto puede ser complejo: puede que tenga que registrarse en cada país donde tenga operaciones sustanciales, ya que el principio del "establecimiento principal" (registro en un solo país) puede no aplicarse siempre a los centros de fabricación distribuidos.

- Notificación y respuesta a incidentes: Como se ha señalado, un cambio importante con NIS2 es la calendario estricto de notificación de incidentes. Cualquier incidente cibernético significativo (que cause una interrupción sustancial de las operaciones o pérdidas financieras, o que afecte a otras entidades) debe notificarse a la autoridad competente en el plazo de 24 horas de la detección. Normalmente se requieren actualizaciones adicionales (un informe detallado del incidente) en un plazo de 72 horas, y un informe final posterior al incidente en el plazo de un mes. Esto significa que los fabricantes deben contar con procesos internos para escalar rápidamente los incidentes de ciberseguridad (ya sean informáticos u operativos) a su equipo de respuesta a incidentes y a los equipos jurídicos y de cumplimiento. También es aconsejable tener contactos con su CSIRT (Equipo de Respuesta a Incidentes de Seguridad Informática) nacional para obtener orientación. Más allá de la notificación, respuesta eficaz NIS2 obliga a las empresas a gestionar los incidentes de forma que se minimice el impacto en toda la cadena de suministro. Por ejemplo, si un ataque de ransomware afecta a una planta de fabricación clave, no sólo hay que informar a los reguladores, sino que puede ser necesario alertar a clientes o socios importantes, especialmente si se suministra a otros sectores regulados por NIS2, como la sanidad o la energía. NIS2 fomenta la idea de que la ciberseguridad es una responsabilidad compartida en todas las cadenas de suministro interconectadas.

- Coordinación de la cadena de suministro: En relación con esto, NIS2 espera una mayor transparencia y cooperación a lo largo de la cadena de suministro durante los incidentes cibernéticos. Los fabricantes profundamente integrados en las cadenas de suministro de otros deben prever "obligaciones "flow-down - Los clientes clave podrían incorporar cláusulas contractuales que obliguen a sus proveedores a informarles rápidamente de las infracciones y a colaborar en la respuesta a incidentes. Por tanto, mejorar sus propias capacidades de respuesta a incidentes (incluidos los planes de comunicación que implican a proveedores y clientes) forma parte del cumplimiento de NIS2.

- Supervisión y sanciones: La NIS2 viene acompañada de medidas coercitivas. Los reguladores nacionales supervisarán el cumplimiento, y el incumplimiento de las obligaciones de la NIS2 puede dar lugar a multas de hasta 500 euros. 10 millones de euros o 2% de facturación anual mundial para las entidades esenciales (y hasta 7 millones de euros o 1,4% para las entidades importantes). En algunos casos, los altos directivos pueden ser considerados responsables del incumplimiento. El daño a la reputación que supone ser denunciado públicamente por un fallo grave de ciberseguridad es otro fuerte incentivo para cumplir la normativa. En general, la ciberseguridad ya no es sólo una "buena práctica" para los fabricantes: es un requisito legal, con consecuencias reales en caso de negligencia.

Prácticas clave de ciberseguridad y gestión de riesgos para el cumplimiento de la normativa

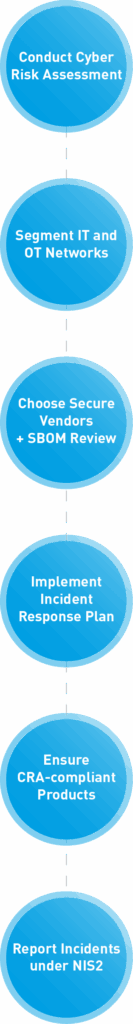

Para los fabricantes que utilizan software y sistemas industriales, el cumplimiento de CRA y NIS2 puede parecer desalentador. Sin embargo, las prácticas básicas requeridas están fundamentalmente alineadas con la buena gestión de la ciberseguridad que muchas organizaciones ya están llevando a cabo. He aquí los pasos clave y las mejores prácticas para cumplir estas normativas:

- Adopte un marco de seguridad: Aprovechar los marcos de ciberseguridad establecidos puede proporcionar una hoja de ruta para el cumplimiento. Muchos fabricantes ya siguen normas como ISO/IEC 27001 (gestión de la seguridad de la información) o el Marco de Ciberseguridad del NIST para sus sistemas de TI/OT. Estos pueden ser "trampolines" para cumplir los requisitos de NIS2. Del mismo modo, las normas de sistemas de control industrial como IEC 62443 ofrecen orientación sobre la seguridad de las redes de control y los ciclos de vida de desarrollo de productos. Un buen punto de partida es comparar los controles de seguridad existentes con las medidas de NIS2... Por ejemplo, la norma IEC 62443-3-3 cubre la segmentación de la red y el control de acceso para ICS, apoyando directamente el mandato de NIS2 para sistemas de red e información seguros. Si cuenta con un SGSI (Sistema de Gestión de la Seguridad de la Información) certificado por la norma ISO 27001, dispondrá de muchos componentes de gobernanza, pero prepárese para ampliarlo (los controles de NIS2 son más específicos y abarcan partes más amplias de la organización que la norma ISO 27001 por sí sola).

- Proteja su infraestructura OT: Los fabricantes deben evaluar y reforzar la seguridad de los entornos de tecnología operativa (OT): los sistemas de control industrial, SCADA y dispositivos conectados en la planta. Esto incluye medidas como: implementar la segmentación de red entre TI y OT para limitar la propagación de ataques, actualizar o aislar los sistemas heredados que no pueden parchearse fácilmente, utilizar cortafuegos/IPS en los perímetros de los sistemas de control y garantizar una autenticación sólida para el acceso remoto a las máquinas. Muchas redes OT tienen equipos antiguos que no se diseñaron pensando en la ciberseguridad, por lo que son importantes los controles compensatorios. Invertir en una supervisión moderna de la seguridad que cubra la OT (como herramientas de detección de anomalías para redes industriales) puede ayudar a cumplir el requisito NIS2 de detectar incidentes en tiempo real.

- Evaluaciones de riesgos y auditorías periódicas: Tanto NIS2 como la CRA insisten en un enfoque basado en el riesgo. Realice evaluaciones periódicas de los riesgos de ciberseguridad que abarquen tanto los sistemas informáticos de su empresa como los sistemas de control de la fábrica. Identifique cuáles son las mayores amenazas (ransomware, uso indebido de información privilegiada, exploits de la cadena de suministro, etc.) y evalúe el impacto potencial en el negocio (por ejemplo, paradas de producción, riesgos para la seguridad, robo de propiedad intelectual). Utilice estas evaluaciones para priorizar las mejoras de seguridad. Además, considere la posibilidad de realizar auditorías de terceros o pruebas de penetración de sus redes y productos. Para productos de alto riesgo, la CRA puede requerir efectivamente pruebas/certificación externas, así que comience a integrar pruebas de seguridad rigurosas en su ciclo de desarrollo de productos ahora. Para sus sistemas de planta, una evaluación de ciberseguridad OT puede resaltar las brechas contra las mejores prácticas o estándares - muchos proveedores de soluciones (incluyendo Rockwell Automation y otros) ofrecen servicios para ayudar con esto.

- Desarrollo y mantenimiento seguros de software: Si desarrolla software (o hardware con software) como parte de sus productos o procesos, adopte prácticas seguras en el ciclo de vida del desarrollo. Esto significa integrar el modelado de amenazas, las normas de codificación segura, la revisión del código y las pruebas de seguridad en su proceso de desarrollo. Asegúrese de que sus equipos de ingenieros están formados en ciberseguridad. Establezca un proceso de gestión de vulnerabilidades para rastrear y abordar las vulnerabilidades de su software o firmware (incluidos los componentes de código abierto que pueda utilizar) a lo largo de la vida del producto. Por ejemplo, mantenga un inventario de bibliotecas de terceros en cada aplicación (un SBOM) y suscríbase a las alertas de vulnerabilidad para que pueda parchear o actualizar los componentes con prontitud si surge una nueva CVE. Estas prácticas no sólo ayudan a cumplir las normas de la CRA centradas en el producto, sino que también reducen el riesgo de incidentes que desencadenarían la notificación de NIS2.

- Planificación de la respuesta a incidentes: Desarrollar y actualizar periódicamente un plan de respuesta a incidentes que cubra tanto los incidentes de TI como de OT. Debe incluir funciones y flujos de comunicación claros para detectar, analizar, contener y recuperarse de los incidentes cibernéticos. Dado el énfasis de NIS2 en la notificación oportuna, incorpore directrices en su plan sobre cuándo y cómo notificar a los reguladores y posiblemente a los clientes/proveedores. Realice ejercicios de simulación o simulacros (al menos una vez al año) para poner a prueba la preparación de su equipo, incluyendo escenarios como un ataque de ransomware que detenga la producción o una infección de malware en una red PLC. El objetivo es identificar los puntos débiles de su respuesta (por ejemplo, una autoridad poco clara en la toma de decisiones o puntos ciegos técnicos en la detección) y mejorar antes de que se produzca un incidente real.

- Formación y ciberconcienciación: El ser humano suele ser el eslabón más débil. Forme a sus empleados -no sólo al personal de oficina, sino también a los ingenieros y operarios de la planta- en ciberhigiene básica y reconozca su papel en la seguridad. Esto podría incluir charlas de concienciación sobre la suplantación de identidad, políticas sobre el uso de memorias USB personales en máquinas industriales y el fomento de la notificación de actividades sospechosas. Cree una cultura en la que la seguridad y la protección vayan de la mano, de modo que el cumplimiento de los procedimientos de ciberseguridad (como el control de acceso, los protocolos de actualización de software, etc.) se considere parte integrante del mantenimiento de un funcionamiento seguro y eficiente.

- Gobernanza y participación del liderazgo: Asegúrese de que la dirección se compromete con la gobernanza de la ciberseguridad. En virtud de la NIS2, la dirección debe asumir su responsabilidad, así que informe a los altos ejecutivos y a los consejos de administración sobre los nuevos requisitos legales y el perfil de riesgo cibernético de la organización. Establezca un comité de ciberseguridad interfuncional, si no existe, que incluya a ingenieros de TI, OT, directores de producción y responsables de cumplimiento, para supervisar los esfuerzos de cumplimiento de NIS2 y CRA. La implicación al más alto nivel ayudará a garantizar los presupuestos necesarios y a hacer cumplir las políticas en todos los departamentos. La ciberresiliencia debe formar parte de los objetivos estratégicos de la organización, no ser sólo una cuestión de TI.

Mediante la aplicación de estas prácticas, los fabricantes no sólo marcarán las casillas de cumplimiento de CRA y NIS2, sino que mejorarán realmente su postura de seguridad. Una base sólida de ciberseguridad hará mucho más fácil gestionar las auditorías, la documentación y las pruebas exigidas por los reguladores y, lo que es más importante, reducirá la probabilidad y el impacto de los incidentes cibernéticos en la empresa.

Consideraciones sobre la seguridad de la cadena de suministro de software

Los fabricantes modernos dependen de complejas cadenas de suministro digitales, desde el software de control industrial proporcionado por empresas como Rockwell Automation hasta las bibliotecas de código abierto en aplicaciones personalizadas, pasando por los servicios en la nube que dan soporte a las operaciones de las fábricas. Tanto la CRA como NIS2 ponen el foco en seguridad de la cadena de suministroEsto significa que los fabricantes deben tomar medidas para garantizar que el software y los sistemas de terceros que utilizan (o incorporan a sus productos) son fiables y seguros.

En NIS2, la seguridad de la cadena de suministro es explícitamente una de las medidas de gestión de riesgos exigidas. Las organizaciones deben evaluar la ciberseguridad de sus principales proveedores y prestadores de servicios. En la práctica, esto podría implicar la realización de cuestionarios o auditorías de seguridad a los proveedores, la exigencia de determinadas certificaciones o normas a los proveedores y la inclusión de cláusulas en los contratos que obliguen a los proveedores a mantener una ciberseguridad sólida y a notificar los incidentes con prontitud. Por ejemplo, si depende de una empresa externa para el soporte remoto de sus equipos, debe asegurarse de que siguen estrictos controles de autenticación y seguridad de la red, ya que su debilidad podría convertirse en su brecha.

En Ley de Ciberresilienciapor otra parte, contribuye a reforzar la seguridad de la cadena de suministro desde el punto de vista del producto. Exige a los fabricantes que den cuenta de la seguridad de cualquier componente de terceros dentro de sus productos (de ahí el requisito de mantener un SBOM y un proceso de gestión de vulnerabilidades). Si usted es un fabricante de maquinaria que integra software industrial o controladores de otro proveedor, tendrá que coordinarse estrechamente con esos proveedores. Asegúrese de que sus proveedores (por ejemplo, un proveedor de software de automatización) pueden facilitarle listas de materiales de desarrollo actualizadas en las que se enumeren las bibliotecas y dependencias de su software; esto será crucial para su documentación técnica y para el seguimiento de las vulnerabilidades. También es posible que desee comprobar que sus proveedores siguen normas de desarrollo seguro o se han sometido a las certificaciones pertinentes (por ejemplo, algunos proveedores de control industrial pueden tener la certificación IEC 62443-4-1 para su ciclo de vida de desarrollo seguro). El uso de componentes que cumplan la normativa CRA le aligerará la carga. De hecho, una de las ventajas del enfoque de mercado de la CRA es que, con el tiempo, todos los productos disponibles para su compra en la UE deberían cumplir criterios básicos de ciberseguridad, lo que reduce el riesgo de que un producto inseguro de un proveedor se convierta en su problema.

Divulgación coordinada de vulnerabilidades es otro aspecto importante. Los fabricantes deben establecer canales para compartir información sobre vulnerabilidades tanto con los proveedores como con los clientes. Si se detecta una vulnerabilidad en un componente (por ejemplo, un firmware de PLC de uso común), los proveedores y los propietarios de los activos deben comunicarse para que las correcciones puedan aplicarse rápidamente. La CRA impondrá esta obligación a los fabricantes mediante programas de divulgación de vulnerabilidades y la oportuna publicación de parches. Mientras tanto, el énfasis de NIS2 en la cooperación anima a las empresas a unirse a grupos de intercambio de información o ISAC (Centros de Análisis e Intercambio de Información) de su sector. Por ejemplo, un fabricante podría participar en un intercambio de ciberseguridad del sector para recibir alertas tempranas sobre amenazas en la cadena de suministro (como actualizaciones de software contaminadas o componentes comprometidos) y compartir las enseñanzas extraídas de cualquier incidente que experimente.

En términos prácticos, mejorar la seguridad de la cadena de suministro puede implicar acciones como: mantener un inventario de todos los activos de software y hardware en sus instalaciones (para saber qué hay que parchear cuando surjan nuevas vulnerabilidades), verificar la integridad del software (utilizando firmas digitales y hashes para las actualizaciones de software para evitar la manipulación) y evaluar la madurez de seguridad de los nuevos proveedores como parte de la contratación. Además, considere la posibilidad de suscribir un seguro contra riesgos cibernéticos o acuerdos contractuales que cubran los incidentes en la cadena de suministro, ya que pueden proporcionar recursos en caso de que se produzca una infracción relacionada con el proveedor.

En última instancia, una cadena es tan fuerte como su eslabón más débil. El doble enfoque de NIS2 y CRA en la cadena de suministro significa que los fabricantes deben mirar más allá de sus propios muros y trabajar con sus socios para mejorar la seguridad en todos los ámbitos. Al exigir a los proveedores el cumplimiento de normas estrictas y ser un socio fiable para sus clientes, se refuerza la resistencia de todo el ecosistema de fabricación.

Ejemplos y buenas prácticas de los líderes del sector

Los principales proveedores de tecnología industrial y los fabricantes con visión de futuro ya han empezado a adaptarse a esta nueva normativa, ofreciendo ejemplos de cómo enfocar el cumplimiento:

- Enfoque de Rockwell Automation: Como uno de los principales proveedores de software industrial y sistemas de control, Rockwell Automation ha sido proactivo a la hora de abordar NIS2 y prepararse para la CRA. Rockwell aconseja a los fabricantes que aprovechar los marcos de ciberseguridad existentes (como NIST CSF, IEC 62443, ISO 27001) para acelerar el cumplimiento de NIS2. Sugieren un planteamiento por etapas: auditar las prácticas de seguridad actuales, compararlas con las lagunas de NIS2 y, a continuación, elaborar un plan e implantar las tecnologías y políticas necesarias. Este tipo de programa estructurado ayuda a garantizar que no se pasa nada por alto. Rockwell también subraya que mejorar ahora la seguridad de las OT permitirá "acelerar el cumplimiento de futuras normativas como la Ley de Ciberresiliencia de la UE".. En otras palabras, si aumenta la madurez general de la ciberseguridad de su organización (por ejemplo, segmentando las redes, aplicando la autenticación multifactor e implantando la supervisión continua en sus plantas), no sólo cumplirá las obligaciones de NIS2, sino que también estará bien preparado cuando entren en vigor los requisitos de los productos CRA.

- Desarrollo de productos más seguros: Algunos proveedores industriales han adoptado modelos de ciclo de vida de desarrollo seguro en línea con normas como la IEC 62443-4-1 (para la seguridad de los productos). Por ejemplo, un fabricante de accionamientos o un proveedor de PLC puede integrar en la ingeniería de sus productos el modelado de amenazas y pruebas fuzz exhaustivas. Los fabricantes que se abastecen de estos productos se benefician porque es más probable que cumplan los requisitos de la CRA desde el primer momento. Al evaluar a los proveedores, busque signos de este compromiso: por ejemplo, proveedores que publiquen guías de ciberseguridad para sus productos, que ofrezcan parches de firmware a tiempo o que obtengan la certificación de ciberseguridad de la UE para determinados dispositivos. Recurrir a proveedores reputados y preocupados por la seguridad es una forma práctica de aliviar la carga que supone para usted el cumplimiento de la normativa.

- Respuesta a incidentes en acción: La importancia de las disposiciones de gestión de incidentes de NIS2 se ilustra con casos del mundo real. Cuando Norsk Hydro (un gran fabricante de aluminio) sufrió un ataque de ransomware en 2019, tuvo que cambiar a operaciones manuales para mantener la producción en marcha, y optó por ser transparente sobre el incidente, ganándose elogios por su manejo. Ese tipo de preparación -tener alternativas fuera de línea y una comunicación clara- es lo que los reguladores quieren ver. Más recientemente, un ciberataque en 2024 contra un fabricante de baterías (Varta) obligó a cerrar varias plantas. Estos sucesos ponen de relieve por qué NIS2 se ocupa ahora de los fabricantes: las interrupciones en la fabricación pueden afectar en cascada a otros sectores críticos. Como mejor práctica, las empresas están actualizando sus planes de continuidad de negocio para abordar específicamente los escenarios cibernéticos (por ejemplo, almacenando piezas de repuesto críticas en caso de que el pedido digital no funcione, o disponiendo de mecanismos de seguridad manuales para los pasos clave de la producción).

- Integración de la seguridad operativa y de los productos: En intersección de CRA y NIS2 es evidente para los fabricantes de productos industriales de alta tecnología. Pensemos en una empresa que produce equipos para fábricas inteligentes: según la CRA, cada modelo de producto necesita un diseño y una documentación seguros; según la NIS2, la propia empresa necesita operaciones de seguridad sólidas. Algunas empresas están estableciendo "Equipos de seguridad de productos" junto a los equipos tradicionales de seguridad TI/OT para ocuparse de estas áreas distintas pero relacionadas. El equipo de seguridad del producto se centra en integrar la seguridad en el ciclo de vida del producto (cumpliendo obligaciones CRA como SBOM, codificación segura, respuesta a incidentes del producto), mientras que el equipo de seguridad TI/OT se centra en la seguridad de la empresa y la fábrica (cumpliendo obligaciones NIS2 como proteger los sistemas y responder a incidentes en las operaciones). Se coordinan estrechamente, sobre todo porque una vulnerabilidad en un producto puede difuminar la línea que separa la conformidad del producto del riesgo operativo. Este enfoque organizativo puede ser una buena práctica, ya que garantiza una atención dedicada al cumplimiento de la seguridad centrada en el producto sin descuidar la protección de la propia infraestructura de la empresa.

- Colaboración y apoyo externo: Muchos fabricantes están recurriendo a expertos externos para hacer frente a estos cambios. Los consultores de ciberseguridad familiarizados con los entornos industriales pueden realizar evaluaciones de preparación para NIS2 o ayudar a implantar controles de seguridad adaptados a la OT. Del mismo modo, los laboratorios de pruebas y los organismos de certificación de Europa se están preparando para las evaluaciones de conformidad de la CRA. Recurrir a estos servicios en una fase temprana (incluso antes de que las leyes se apliquen plenamente) puede dar a los fabricantes una ventaja. También es aconsejable seguir las asociaciones industriales o los grupos de trabajo sobre seguridad en la fabricación: a menudo publican directrices u organizan cursos de formación sobre el cumplimiento de NIS2/CRA, y constituyen un foro para compartir experiencias. Aprendiendo de colegas y expertos, las organizaciones pueden evitar reinventar la rueda.

Cómo se basan la CRA y la NIS2 en el panorama normativo actual

Cabe señalar que la CRA y la NIS2 no surgen de la nada, sino que se basan en años de evolución de la política de seguridad en la UE y fuera de ella. Comprender este contexto puede ayudar a los fabricantes a apreciar por qué detrás de los requisitos:

- Ciberestrategia de la UE en evolución: La UE no ha dejado de reforzar su marco de ciberseguridad. La Directiva NIS original (adoptada en 2016) fue la primera ley a escala de la UE sobre ciberseguridad para infraestructuras críticas, y NIS2 es una importante actualización que refleja las lecciones aprendidas y el cambiante panorama de amenazas. Mientras tanto, la Ley de Ciberseguridad de la UE de 2019 facultó a ENISA y creó esquemas de certificación voluntaria para ciertos productos. El sitio web Ley de Ciberresiliencia va un paso más allá al hacer obligatoria la seguridad de los productos, integrando de hecho la ciberseguridad en los requisitos del mercado único en materia de seguridad de los productos. Esto refleja lo que hizo la UE en materia de privacidad con el RGPD: establecer un listón alto y un régimen de aplicación que obligue a las organizaciones de todo el mundo a mejorar sus prácticas si quieren hacer negocios en Europa.

- Ampliación a nuevos sectores: Antes de la NIS2, es posible que muchas empresas manufactureras no estuvieran legalmente obligadas a seguir normas cibernéticas específicas (a menos que pertenecieran a sectores como el químico o el de los dispositivos sanitarios, que tenían sus propias normativas). Ahora, la NIS2 incluye explícitamente gran parte del sector manufacturero e industrial como infraestructura "importante". Esto refleja la realidad de que la fabricación forma parte de la cadena de suministro crítica: si una importante planta de automóviles o semiconductores es pirateada y detiene la producción, puede tener efectos dominó nacionales e incluso mundiales. El bufete de abogados Shoosmiths señala que los incidentes cibernéticos en la fabricación básica (como los de las industrias metalúrgica y de semiconductores) han tenido repercusiones de gran alcance, lo que refuerza por qué los reguladores consideran que es vital proteger la fabricación. En resumen, el entorno normativo se está poniendo al día con las interdependencias de la industria moderna.

- Centrarse en el ciclo de vida y la resistencia: Tanto CRA como NIS2 hacen hincapié en seguridad del ciclo de vida y la mejora continua, en lugar de un cumplimiento único. La exigencia de la CRA de un soporte continuo de los productos y una gestión de las vulnerabilidades pretende atajar el problema de los productos que se vuelven inseguros con el tiempo si se dejan sin parchear. La gestión continua de riesgos y las obligaciones de información de NIS2 empujan a las organizaciones a evaluar y actualizar continuamente su seguridad a medida que evolucionan las amenazas. Este planteamiento dinámico se basa en marcos como NIST e ISO 27001, que utilizan el concepto de mejora continua (Planificar-Hacer-Verificar-Actuar) para la gestión de la seguridad. También se ajusta a las nuevas tendencias mundiales: por ejemplo, el gobierno de Estados Unidos ha estado presionando a los proveedores de software para que proporcionen SBOM y garanticen la gestión de las vulnerabilidades después de su comercialización, lo que está muy en consonancia con el espíritu de la CRA.

- Integración con otras leyes y normas: El cumplimiento de la CRA y NIS2 a menudo encajará con el cumplimiento de otras obligaciones legales. Por ejemplo, el GDPR (el reglamento de protección de datos de la UE) exige una seguridad adecuada de los datos personales; las medidas de NIS2 (como el control de acceso y el cifrado) ayudarán en este sentido cuando los datos personales estén implicados en los procesos de fabricación. Si fabrica dispositivos médicos o sistemas de automoción, existen directrices de ciberseguridad específicas del sector que la CRA no sustituye, sino que complementa garantizando una seguridad básica en todos los componentes digitales de esos dispositivos. Los fabricantes deben estar preparados para un régimen más armonizado: la La CRA aprovechará las normas europeas armonizadas (desarrolladas a través de CEN/CENELEC) para definir los detalles técnicos. Esto significa que normas como las de la serie IEC 62443 o la ISO 21434 (para ciberseguridad en automoción) podrían convertirse en referencias formales del "estado del arte". Las empresas que ya siguen estas normas se encontrarán por delante en el cumplimiento.

- Mayor responsabilidad: Las nuevas directivas también suben el listón de la responsabilidad. En particular, la NIS2 incluye disposiciones para responsabilizar a los altos cargos del incumplimiento (incluida la posible inhabilitación temporal para ocupar cargos directivos en casos graves). Este planteamiento se hace eco del adoptado en la normativa financiera y demuestra que la ciberseguridad es ahora responsabilidad de los consejos de administración. Cabe esperar que los reguladores examinen no sólo los controles técnicos, sino también si las empresas cuentan con una gobernanza adecuada: por ejemplo, ¿realizan informes sobre riesgos cibernéticos a nivel directivo? ¿Asignan recursos suficientes a la seguridad? Los fabricantes tendrán que documentar a fondo sus esfuerzos (de hecho, la documentación es un tema: la CRA exige una amplia documentación sobre la seguridad de los productos, y la NIS2 probablemente exigirá pruebas de las evaluaciones de riesgos, políticas, formación, etc., durante las auditorías).

Conclusiones: Convertir el cumplimiento en oportunidad

Navegar por la Ley de Ciberresiliencia de la UE y la Directiva NIS2 puede parecer un reto, pero en última instancia se reduce a la aplicación de prácticas de ciberseguridad sólidas que beneficiarán a los fabricantes a largo plazo. Al proteger los productos que fabrica y los sistemas que utiliza, no solo cumple los requisitos legales, sino que también protege su empresa de costosas interrupciones, incidentes de seguridad y daños a su reputación.

Los fabricantes que utilizan software industrial deben ponerse en contacto con sus proveedores y socios tecnológicos ahora para asegurarse de que todos están de acuerdo con estas nuevas obligaciones. Si utiliza sistemas de Rockwell Automation, por ejemplo, póngase en contacto con ellos para hablar sobre cómo están mejorando la seguridad de los productos para cumplir con la CRA (de modo que en 2027 su equipo sea precompatible) y cómo pueden apoyar sus esfuerzos de cumplimiento de NIS2 mediante servicios de seguridad OT mejorados. Del mismo modo, comuníquese con todos los proveedores críticos sobre ciberseguridad: el cumplimiento es un viaje compartido.

Aunque los textos normativos pueden ser áridos, la esencia de CRA y NIS2 es práctica: cree productos seguros, asegure sus operaciones, conozca sus riesgos y esté preparado para responder. Considere los proyectos de cumplimiento como una oportunidad para modernizar los sistemas heredados, invertir en las capacidades del personal y diferenciar su empresa. Las empresas que puedan demostrar una sólida resistencia cibernética no solo evitarán multas, sino que ganarán la confianza de clientes y socios cada vez más preocupados por la seguridad.

En resumen, para cumplir la CRA y la NIS2, los fabricantes deben integrar la ciberseguridad en todas las fases - desde el diseño del producto y la selección de la cadena de suministro hasta las operaciones diarias y la respuesta ante incidentes. Con el enfoque adecuado, el cumplimiento de estos requisitos de la UE puede ir de la mano con el impulso de la innovación y la fiabilidad en el sector manufacturero. Actuando ahora y tratando la ciberresiliencia como un objetivo empresarial fundamental, los fabricantes pueden convertir lo que podrían parecer cargas normativas en una ventaja competitiva en nuestra era digital y conectada.

La conformidad no es sólo un ejercicio de marcar casillas: es un catalizador para una seguridad más sólida y un éxito sostenido en el cambiante panorama industrial.

Referencias:

- Rockwell Automation - "Novedades en NIS2" (Visión general de la Directiva NIS2 y requisitos para las entidades esenciales/importantes)rockwellautomation.com.

- Hiperprueba - Entender la relación entre NIS2 y la Ley de Ciberresiliencia de la UE (Áreas clave de NIS2 frente a CRA, calendario y perspectivas de cumplimiento)hyperproof.io.

- Ciberseguridad industrial Qué exige la Ley de Ciberresiliencia a los fabricantes (Explicación del ámbito de aplicación de la ACC, marcado CE de ciberseguridad y requisitos de documentación)industrialcyber.co.

- TXOne Networks - La Ley de Ciberresiliencia: Guía para fabricantes (Resumen de las obligaciones de CRA: documentación técnica con SBOM, 5 años de soporte, notificación de incidencias en 24h)txone.com.

- Shoosmiths LLP - NIS2: Lo que fabricantes y distribuidores deben saber (Perspectiva jurídica sobre el ámbito de aplicación de NIS2 para la fabricación, notificación de incidentes las 24 horas y requisitos de seguridad de los productos CRA)shoosmiths.com.

- Blog de Rockwell Automation - Consiga la conformidad con NIS2 utilizando los marcos existentes (Asesoramiento sobre el uso de marcos como ISO 27001/IEC 62443 para cumplir NIS2, y vínculo con el futuro cumplimiento de CRA)rockwellautomation.com.

- Comisión Europea - Modelar el futuro digital de Europa: Ley de Ciberresiliencia (Anuncio de la UE sobre la seguridad del diseño y del ciclo de vida de los productos)hiperprueba.io.

- Hiperprueba - Seguridad de la cadena de suministro en el marco de NIS2 y CRA (Ambas normativas exigen reforzar la seguridad de los proveedores y compartir información para gestionar los riesgos cibernéticos de la cadena de suministro)hiperprueba.io.