Fatti salienti

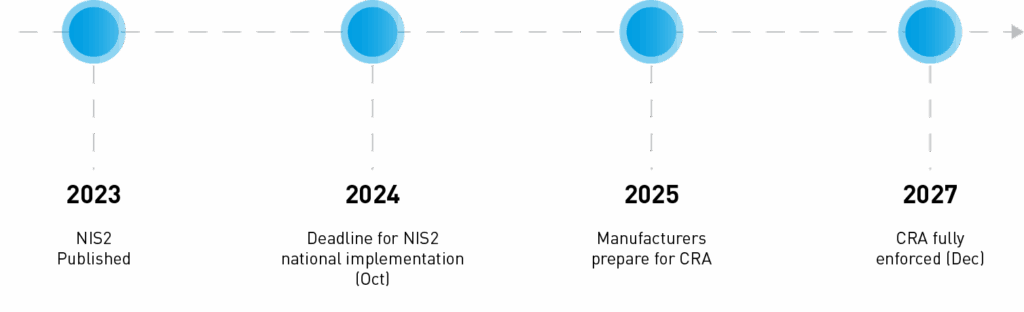

I produttori dell'UE si trovano ad affrontare una doppia sfida quando si tratta di sicurezza informatica. A partire da ottobre 2024, il Direttiva NIS2 richiederà alle aziende dei settori critici, come quello manifatturiero, di attenersi a regole rigorose in materia di gestione del rischio informatico, risposta agli incidenti e sicurezza della catena di approvvigionamento. Poi, a partire da dicembre 2027, il Legge sulla resilienza informatica (CRA) che tutti i prodotti di questo tipo siano prodotti digitali immessi sul mercato dell'UE soddisfano solidi standard di sicurezza in fase di progettazione.

Insieme, queste leggi segnano un cambiamento importante nelle modalità di regolamentazione della sicurezza informatica nell'UE. I produttori devono ora trattare il rischio digitale con la stessa serietà della sicurezza fisica.

I punti chiave in sintesi:

- Il NIS2 si applica alle organizzazioni di settori chiave, tra cui quello manifatturiero.

- Il CRA si applica a qualsiasi prodotto con elementi digitali venduto nell'UE.

- NIS2 richiede la segnalazione degli incidenti 24 ore su 24 e controlli basati sul rischio.

- CRA richiede la progettazione di prodotti sicuri e 5 anni di supporto alla sicurezza.

- La mancata conformità potrebbe comportare multe fino a 15 milioni di euro.

Questo articolo spiega cosa significano entrambe le leggi per i produttori che utilizzano software industriale e come prepararsi prima che arrivino le scadenze.

Indice dei contenuti

- Fatti salienti

- Conformità alla legge sulla resilienza informatica dell'UE e alla NIS2: una guida per i produttori industriali

- Cosa sono il CRA e il NIS2?

- Obblighi dei produttori ai sensi del Cyber Resilience Act (CRA)

- Obblighi dei produttori ai sensi del NIS2

- Pratiche chiave di cybersecurity e gestione del rischio per la conformità

- Considerazioni sulla sicurezza della catena di fornitura del software

- Come CRA e NIS2 si fondano sul panorama normativo esistente

- Conclusione: Trasformare la conformità in opportunità

Conformità alla legge sulla resilienza informatica dell'UE e alla NIS2: una guida per i produttori industriali

Con la crescente digitalizzazione e connessione delle attività produttive, le autorità di regolamentazione europee hanno introdotto due misure fondamentali per rafforzare la cybersecurity: il Legge sulla resilienza informatica (CRA) e la revisione Direttiva NIS2. Queste nuove regole mirano a proteggere sia i prodotti che i produttori realizzano sia i sistemi industriali che utilizzano. Per i produttori che utilizzano software industriale (come le piattaforme di Rockwell Automation), comprendere e rispettare le norme CRA e NIS2 è ora una priorità fondamentale. Questa guida spiega lo scopo e l'ambito di applicazione di ciascuna legge, gli obblighi che impongono e il modo in cui le aziende manifatturiere possono soddisfare questi requisiti attraverso solide pratiche di cybersecurity e di gestione del rischio.

Cosa sono il CRA e il NIS2?

Legge sulla resilienza informatica (CRA): Il CRA è un regolamento dell'Unione europea incentrato sulla sicurezza informatica dei prodotti con elementi digitali. Introduce requisiti di sicurezza obbligatori che i produttori devono inserire nell'hardware e nel software prima che tali prodotti possano essere venduti nell'UE. In sostanza, il CRA aggiunge una dimensione di cybersecurity al noto regime di marcatura CE per la sicurezza dei prodotti. A partire dal 2027, qualsiasi "prodotto con elementi digitali" (essenzialmente, qualsiasi dispositivo o software in grado di connettersi a un altro dispositivo o a una rete) dovrà soddisfare standard di sicurezza di base, altrimenti non potrà essere offerto sul mercato dell'UE. Il CRA sottolinea sicuro per il design sviluppo, gestione continua delle vulnerabilità e informazioni trasparenti sulla sicurezza durante tutto il ciclo di vita di un prodotto. Essendo un regolamento dell'UE (non una direttiva), si applica direttamente in tutti gli Stati membri dopo un periodo di transizione, con gli obblighi principali che entreranno in vigore entro dicembre 2027.

Direttiva NIS2: La NIS2 è la seconda direttiva dell'UE sulla sicurezza delle reti e dell'informazione, che aggiorna e rafforza la direttiva NIS originale del 2016. Si concentra sul miglioramento delle pratiche di sicurezza informatica a livello organizzativo per gli operatori di servizi essenziali e importanti nei settori critici. La NIS2 amplia in modo significativo la gamma dei settori coperti. tra cui i settori manifatturiero, chimico, della gestione dei rifiuti, alimentare e altro ancora. - oltre alle infrastrutture critiche tradizionalmente riconosciute come energia, trasporti, acqua, sanità e infrastrutture digitali. Entro ottobre 2024, i Paesi dell'UE dovranno recepire la NIS2 nella legislazione nazionale. Le aziende classificate come "entità "essenziali" o "importanti in base a tali leggi avranno l'obbligo vincolante di implementare misure di gestione del rischio di cybersecurity e di segnalare gli incidenti informatici. La NIS2 stabilisce essenzialmente un livello più elevato di igiene e governance informatica, con l'obiettivo di ridurre le violazioni e migliorare la resilienza delle catene di approvvigionamento vitali.

Nell'ambito della NIS2, viene coperta un'ampia gamma di settori. Le "entità essenziali" (esempi in verde) comprendono le tradizionali infrastrutture critiche come l'energia, i trasporti, la sanità e la finanza, mentre molte manifatturiero e industriale I settori (esempi in grigio) sono designati come "entità importanti". Entrambe le categorie devono rispettare i requisiti di sicurezza della NIS2, anche se le entità importanti possono incorrere in soglie di sanzioni leggermente inferiori.

Perché due leggi separate? In breve, NIS2 affronta il tema della sicurezza organizzativa e operativa (garantendo che le aziende dei settori chiave pratichino una buona sicurezza informatica e una buona risposta agli incidenti), mentre la CRA affronta il tema della sicurezza dei prodotti (garantendo che qualsiasi prodotto digitale immesso sul mercato dell'UE sia sicuro dal punto di vista informatico). Sono complementari. Un'azienda manifatturiera può essere coperta dal NIS2 in quanto "entità importante" tenuta a gestire i rischi informatici nei suoi stabilimenti, e potrebbe dover rispettare il CRA anche se produce o integra prodotti digitali (come macchine intelligenti o software di controllo industriale) per il mercato.. Insieme, queste iniziative creano un quadro di cybersicurezza più coerente e completo in tutta Europa.

Obblighi dei produttori ai sensi del Cyber Resilience Act (CRA)

Il Cyber Resilience Act impone obblighi diretti a produttori di prodotti con elementi digitali per garantire la sicurezza dei prodotti prima e dopo il loro arrivo ai clienti. I compiti principali del CRA comprendono:

- Progettazione e sviluppo di prodotti sicuri: I produttori devono progettare e costruire prodotti seguendo "sicurezza per progettazione e per impostazione predefinita". principi. I rischi per la sicurezza devono essere considerati fin dall'inizio dello sviluppo. Ad esempio, i prodotti dovrebbero includere i necessari controlli di accesso, la crittografia dei dati e le protezioni contro gli accessi non autorizzati come impostazioni predefinite.

- Requisiti essenziali di sicurezza: Il CRA definisce una serie di requisiti essenziali di cybersecurity (elencati nell'Allegato I della legge) che ogni prodotto rientrante nel campo di applicazione deve soddisfare. Questi coprono sia protezioni durante la progettazione e sicurezza durante il funzionamento del prodotto. In pratica, ciò significa condurre un'accurata valutazioni del rischio del prodotto e l'attuazione di misure per mitigare i rischi identificati. Anche se il testo della legge è di alto livello, il dettaglio standard armonizzati dell'UE Per il software o i dispositivi industriali, i produttori probabilmente attingeranno a standard come IEC 62443 (sicurezza dei sistemi di controllo industriale) o ISO 27001 per soddisfare questi requisiti.

- Documentazione tecnica e informazioni sulla sicurezza: Per ogni prodotto, i produttori devono preparare un documentazione tecnica che dimostri come soddisfa i requisiti essenziali del CRA. Questa documentazione deve includere elementi quali l'architettura e i dettagli di progettazione del prodotto, l'analisi dei rischi effettuata e la documentazione relativa al prodotto. processi di gestione delle vulnerabilità (compresa una distinta base del software, o SBOM). Inoltre, i produttori devono fornire una chiara istruzioni per l'utente e informazioni sulla sicurezza con il prodotto. Questi dovrebbero indicare ai clienti come utilizzare il prodotto in modo sicuro, ad esempio le fasi di configurazione al momento dell'installazione, le modalità di applicazione degli aggiornamenti di sicurezza e gli avvertimenti sulle pratiche di utilizzo non sicure. In effetti, l'utente dovrebbe ricevere una sorta di "manuale di cybersecurity" per il prodotto come parte della sua documentazione.

- Valutazione della conformità e marcatura CE: Prima che un prodotto possa essere venduto nell'Unione Europea, il produttore deve effettuare un valutazione della conformità per verificare che il prodotto soddisfi i requisiti del CRA. Per la maggior parte dei prodotti, questa può essere un'autovalutazione in cui il produttore verifica internamente la conformità (e se ne assume la responsabilità). Tuttavia, per alcune categorie di prodotti a rischio più elevato, è necessario che un terzo organismo notificato devono testare o verificare la sicurezza del prodotto prima dell'approvazione. (Queste categorie ad alto rischio, elencate nell'Allegato III/IV del CRA, comprendono sistemi di controllo industriale, apparecchiature di rete critiche, alcuni dispositivi IoT e altri prodotti sensibili che potrebbero avere un forte impatto sulla sicurezza). Una volta effettuata la valutazione appropriata, il produttore rilascia una Dichiarazione di conformità UE e appone il Marchio CE al prodotto come dichiarazione di conformità a tutti i requisiti applicabili, compresa la cybersecurity. Questo processo rispecchia altre normative sui prodotti: il marchio CE ora ha effettivamente una componente di cybersecurity oltre alla sicurezza.

- Obblighi di manutenzione e di riparazione: La conformità non è un'operazione una tantum al momento del lancio del prodotto: il CRA impone responsabilità continue. I produttori devono fornire aggiornamenti di sicurezza e supporto per i propri prodotti per un periodo ragionevole. In effetti, la legge specifica almeno 5 anni di supporto alla sicurezza dopo l'immissione sul mercato di un prodotto (o per la durata prevista del prodotto, se più breve). Gli aggiornamenti di sicurezza rilasciati durante tale finestra di supporto devono rimanere a disposizione degli utenti per almeno 10 anni dopo il rilascio. In questo modo, anche i dispositivi che rimangono sul campo per molto tempo possono essere aggiornati contro le nuove minacce. Per i produttori che utilizzano software industriale, questo significa pianificare la disponibilità di patch a lungo termine e non obsoletizzare il supporto troppo rapidamente, un punto cruciale per le apparecchiature di fabbrica che possono avere una vita utile di oltre dieci anni.

- Divulgazione delle vulnerabilità e segnalazione degli incidenti: Un elemento fondamentale della conformità alle CRA è la presenza di una solida processo di gestione delle vulnerabilità. I produttori devono creare un modo per segnalare le falle di sicurezza nei loro prodotti (ad esempio, fornendo un punto di contatto per i ricercatori o i clienti per divulgare le vulnerabilità). Devono monitorare e risolvere le vulnerabilità in tutti i componenti (comprese le librerie software di terze parti) dei loro prodotti. È importante che se il produttore viene a conoscenza di una vulnerabilità vulnerabilità sfruttata attivamente nel prodotto o in qualsiasi incidente che incide significativamente sulla sicurezza del prodotto, hanno l'obbligo di notificarlo alle autorità. Secondo il CRA, i produttori devono segnalare tali problemi attraverso un portale dell'UE (gestito dall'ENISA). "senza ritardi ingiustificati" - con un valore iniziale allarme tempestivo entro 24 ore di rilevamento e un rapporto più completo entro 72 ore. Ad esempio, se si scopre che una falla in un software di controllo industriale viene utilizzata da aggressori in libertà, il produttore di quel software deve avvisare le autorità di regolamentazione entro un giorno. Questi obblighi di segnalazione spingono i produttori a essere trasparenti e rapidi nel gestire le minacce informatiche ai loro prodotti.

La non conformità con la CRA può portare a pene severea dimostrazione della serietà con cui l'UE considera la sicurezza dei prodotti. Le autorità di regolamentazione possono imporre multe fino a 15 milioni di euro o 2,5% del fatturato annuo globale (a seconda di quale sia il valore più alto) per le violazioni più gravi. In breve, per soddisfare il CRA, i produttori di prodotti industriali devono considerare la sicurezza informatica come parte integrante della qualità del prodotto, dalla progettazione iniziale all'assistenza a lungo termine.

Obblighi dei produttori ai sensi del NIS2

Se la vostra organizzazione manifatturiera rientra nell'ambito di applicazione del NIS2 in quanto entità essenziale o importanteLa direttiva prevede un'ampia serie di obblighi di governance e gestione del rischio in materia di cybersecurity. L'obiettivo della NIS2 è garantire che le aziende che gestiscono operazioni critiche (tra cui molte catene di fornitura manifatturiere) aderiscano alle migliori pratiche di base. I requisiti principali includono:

- Implementare un programma di gestione del rischio di sicurezza informatica: Il NIS2 richiede alle aziende di "attuare misure di gestione del rischio adeguate e proporzionate". per affrontare le minacce informatiche. In pratica, si comincia con lo svolgimento di regolari analisi dei rischi dei vostri sistemi informativi e di controllo industriale. Sulla base di queste valutazioni del rischio, le organizzazioni devono disporre di politiche e controlli di sicurezza per mitigare i rischi identificati. Per un produttore, ciò potrebbe comportare la valutazione del rischio di un'epidemia di malware sulle reti dell'impianto e quindi l'implementazione di misure di salvaguardia (come la segmentazione della rete o l'aggiornamento dell'antivirus sugli HMI) per ridurre tale rischio.

- Misure di sicurezza di base: L'articolo 21 della NIS2 definisce un insieme minimo di misure che i soggetti coperti devono attuare. Queste includono:

1) Politiche e procedure di sicurezza basati sull'analisi dei rischi - ad esempio, processi documentati per la gestione della sicurezza dei sistemi OT.

2) Gestione degli incidenti - disporre di capacità di rilevamento, segnalazione e risposta agli incidenti. Ciò significa stabilire un piano di risposta agli incidenti per gli attacchi o le violazioni informatiche, nonché esercitazioni interne per gestire scenari di ransomware o malware ICS.

3) Gestione delle crisi e continuità operativa - piani per garantire che l'azienda possa recuperare e mantenere la produzione critica se un incidente informatico causa un'interruzione. Ad esempio, una contingenza per far funzionare manualmente alcuni processi se i sistemi di controllo vanno in tilt, e backup regolari dei dati di produzione.

4) Sicurezza della catena di approvvigionamento - misure per valutare e proteggere la catena di fornitura, tra cui la due diligence sulla cybersecurity dei fornitori e la garanzia che i vostri fornitori (come i fornitori di software o gli OEM di apparecchiature) seguano pratiche adeguate di cybersecurity. Ne parliamo più avanti.

5) Sicurezza della rete e dei sistemi informativi - misure tecniche per proteggere reti e sistemi, come firewall, rilevamento delle intrusioni, configurazioni sicure e monitoraggio del sistema. In un contesto OT, ciò potrebbe comportare l'isolamento delle reti industriali da Internet, l'inserimento di software in whitelist sui dispositivi di controllo e l'indurimento delle configurazioni dei sistemi PLC e SCADA.

6) Risposta agli incidenti e comunicazione di crisi - processi chiaramente definiti per la notifica degli incidenti alle parti interessate e alle autorità di regolamentazione. Il NIS2 impone una rigorosa scadenze per la segnalazione degli incidentiLe autorità di regolamentazione devono essere informate entro 24 ore dal rilevamento di un incidente informatico significativo, con una relazione dettagliata entro 72 ore e una valutazione finale entro un mese. I produttori devono essere pronti a rispettare queste tempistiche, il che può comportare l'istituzione di un monitoraggio 24 ore su 24, 7 giorni su 7, o di partner esterni per la sicurezza informatica in grado di rilevare e segnalare rapidamente gli incidenti.

7) Igiene informatica e formazione - NIS2 riconosce che la tecnologia da sola non basta; le organizzazioni devono promuovere buone pratiche di igiene informatica e condurre una formazione regolare sulla sicurezza informatica per il personale. Ad esempio, il personale di fabbrica deve essere istruito sull'identificazione delle e-mail di phishing o sull'uso sicuro dei dispositivi USB per evitare di introdurre malware nei sistemi di controllo industriale.

8) Sicurezza dei dati e crittografia - proteggere la riservatezza e l'integrità dei dati attraverso misure come la crittografia e l'archiviazione sicura dei dati.

9) Controllo degli accessi e gestione delle identità - misure di identificazione e autenticazione migliorate, vale a dire politiche di password forti, autenticazione a più fattori per l'accesso remoto e un'adeguata gestione dell'accesso degli utenti ai sistemi critici.

10) Sicurezza delle risorse umane - le politiche relative al personale, come i controlli sui precedenti del personale che ricopre ruoli sensibili e i requisiti di sensibilizzazione alla sicurezza.

- Designazione delle persone responsabili della sicurezza: Il NIS2 richiederà alle organizzazioni di designare formalmente una o più persone responsabili della conformità e dei contatti con le autorità. Le aziende potrebbero dover registro con l'autorità di regolamentazione nazionale e fornire un punto di contatto per le comunicazioni NIS2. Per le imprese manifatturiere che operano in più Paesi dell'UE, questo può essere complesso: potrebbe essere necessario registrarsi in ogni Paese in cui si svolgono attività sostanziali, poiché il principio dello "stabilimento principale" (registrazione in un solo Paese) potrebbe non essere sempre applicabile ai siti produttivi distribuiti.

- Segnalazione e risposta agli incidenti: Come già detto, una delle principali modifiche apportate da NIS2 è il tempi stretti per la segnalazione degli incidenti. Qualsiasi incidente informatico significativo (che causi un'interruzione operativa sostanziale o una perdita finanziaria, o che colpisca altre entità) deve essere notificato all'autorità competente entro il 31 dicembre 2012. 24 ore del rilevamento. Ulteriori aggiornamenti (un rapporto dettagliato sull'incidente) sono in genere richiesti entro 72 ore e un rapporto finale post-incidente entro un mese. Ciò significa che i produttori devono disporre di processi interni per segnalare rapidamente gli incidenti di cybersecurity (sia IT che OT) al team di risposta agli incidenti e ai team legali e di conformità. È inoltre consigliabile avere contatti con il CSIRT (Computer Security Incident Response Team) nazionale per ottenere indicazioni. Oltre la segnalazione, risposta efficace è fondamentale: il NIS2 spinge le aziende a gestire gli incidenti in modo da ridurre al minimo l'impatto sulla più ampia catena di fornitura. Ad esempio, se un attacco ransomware colpisce un impianto di produzione chiave, non solo si informano le autorità di regolamentazione, ma potrebbe essere necessario allertare importanti clienti o partner a valle, soprattutto se si riforniscono altri settori regolamentati dal NIS2 come la sanità o l'energia. NIS2 promuove la visione che la sicurezza informatica è una responsabilità condivisa nelle catene di fornitura interconnesse.

- Coordinamento della catena di approvvigionamento: In relazione a ciò, il NIS2 si aspetta una maggiore trasparenza e cooperazione lungo la catena di fornitura durante gli incidenti informatici. I produttori profondamente inseriti nelle catene di fornitura altrui dovrebbero prevedere "obblighi di "flow-down - I clienti più importanti potrebbero inserire clausole contrattuali che richiedono ai loro fornitori di informarli tempestivamente delle violazioni e di collaborare alla risposta agli incidenti. Pertanto, migliorare le proprie capacità di risposta agli incidenti (compresi i piani di comunicazione che coinvolgono fornitori e clienti) fa parte della conformità NIS2.

- Sorveglianza e sanzioni: La NIS2 è dotata di strumenti di controllo dell'applicazione. Le autorità di regolamentazione nazionali vigileranno sull'osservanza della normativa e il mancato rispetto degli obblighi del NIS2 può comportare sanzioni fino a 10 milioni di euro o 2% di fatturato annuo mondiale per le entità essenziali (e fino a 7 milioni di euro o 1,4% per le entità importanti). In alcuni casi, l'alta dirigenza può essere chiamata a rispondere della mancata conformità. Il danno reputazionale derivante dall'essere pubblicamente richiamati per un grave errore di cybersecurity è un altro forte incentivo alla conformità. In generale, la cybersecurity non è più solo una "best practice" per i produttori: è un obbligo di legge, con conseguenze reali in caso di negligenza.

Pratiche chiave di cybersecurity e gestione del rischio per la conformità

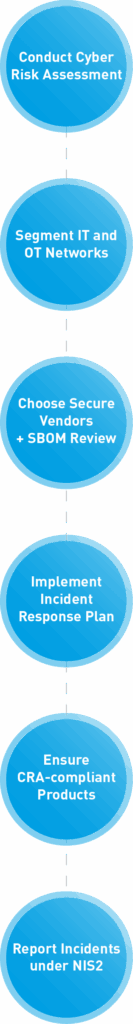

Per i produttori che utilizzano software e sistemi industriali, la conformità a CRA e NIS2 potrebbe sembrare scoraggiante. Tuttavia, le pratiche fondamentali richieste sono fondamentalmente allineate con una buona gestione della sicurezza informatica che molte organizzazioni stanno già perseguendo. Ecco i passaggi chiave e le migliori pratiche per soddisfare queste normative:

- Adottare un quadro di sicurezza: L'utilizzo di framework di cybersecurity consolidati può fornire una tabella di marcia per la conformità. Molti produttori seguono già standard come ISO/IEC 27001 (gestione della sicurezza delle informazioni) o il NIST Cybersecurity Framework per i loro sistemi IT/OT. Questi possono essere dei "trampolini di lancio" per soddisfare i requisiti NIS2. Allo stesso modo, gli standard dei sistemi di controllo industriale, come ad esempio IEC 62443 offrono indicazioni sulla sicurezza delle reti di controllo e dei cicli di vita dei prodotti. La mappatura dei controlli di sicurezza esistenti rispetto alle misure di NIS2 è un ottimo punto di partenza... Ad esempio, la norma IEC 62443-3-3 riguarda la segmentazione della rete e il controllo degli accessi per gli ICS, supportando direttamente il mandato NIS2 per la sicurezza delle reti e dei sistemi informativi. Se disponete di un ISMS (Information Security Management System) certificato ISO 27001, avrete già molti componenti di governance, ma preparatevi a estenderlo (i controlli di NIS2 sono più specifici e coprono parti più ampie dell'organizzazione rispetto alla sola ISO 27001).

- Proteggere l'infrastruttura OT: I produttori devono valutare e rafforzare la sicurezza degli ambienti di tecnologia operativa (OT), ovvero i sistemi di controllo industriale, gli SCADA e i dispositivi connessi presenti nell'impianto. Ciò include misure quali: l'implementazione della segmentazione di rete tra IT e OT per limitare la diffusione degli attacchi, l'aggiornamento o l'isolamento dei sistemi legacy che non possono essere facilmente patchati, l'utilizzo di firewall/IPS ai perimetri dei sistemi di controllo e la garanzia di una forte autenticazione per l'accesso remoto alle macchine. Molte reti OT sono dotate di apparecchiature obsolete non progettate in funzione della cybersecurity, per cui sono importanti i controlli di compensazione. Investire in un moderno monitoraggio della sicurezza che copra le reti OT (come gli strumenti di rilevamento delle anomalie per le reti industriali) può aiutare a soddisfare il requisito NIS2 di rilevare gli incidenti in tempo reale.

- Valutazioni e verifiche periodiche dei rischi: Sia il NIS2 che il CRA insistono su un approccio basato sul rischio. Eseguite valutazioni periodiche del rischio di cybersecurity sia per i sistemi IT aziendali che per i sistemi di controllo di fabbrica. Identificate le minacce più gravi (ransomware, uso improprio di insider, exploit della catena di fornitura, ecc.) e valutate il potenziale impatto sull'azienda (ad esempio, tempi di inattività della produzione, rischi per la sicurezza, furto di proprietà intellettuale). Utilizzate queste valutazioni per dare priorità ai miglioramenti della sicurezza. Inoltre, è opportuno prendere in considerazione audit di terze parti o test di penetrazione delle vostre reti e dei vostri prodotti. Per i prodotti ad alto rischio, la CRA può effettivamente richiedere test/certificazioni esterne, quindi iniziate subito a integrare test di sicurezza rigorosi nel vostro ciclo di sviluppo del prodotto. Per i sistemi dell'impianto, una valutazione della cybersecurity OT può evidenziare le lacune rispetto alle best practice o agli standard; molti fornitori di soluzioni (tra cui Rockwell Automation e altri) offrono servizi di assistenza.

- Sviluppo e manutenzione sicuri del software: Se sviluppate software (o hardware con software) come parte dei vostri prodotti o processi, adottate pratiche sicure per il ciclo di vita dello sviluppo. Ciò significa integrare nel processo di sviluppo la modellazione delle minacce, gli standard di codifica sicura, la revisione del codice e i test di sicurezza. Assicuratevi che i vostri team di ingegneri siano formati in materia di cybersecurity. Stabilire un processo di gestione delle vulnerabilità per tenere traccia e risolvere le vulnerabilità nel software o nel firmware (compresi i componenti open-source che potreste utilizzare) per tutta la durata del prodotto. Ad esempio, mantenete un inventario delle librerie di terze parti in ogni applicazione (un SBOM) e sottoscrivete gli avvisi di vulnerabilità per questi componenti, in modo da poterli patchare o aggiornare tempestivamente se emerge un nuovo CVE. Queste pratiche non solo aiutano a rispettare le regole del CRA incentrate sui prodotti, ma riducono anche il rischio di incidenti che farebbero scattare la segnalazione NIS2.

- Pianificazione della risposta agli incidenti: Sviluppare e aggiornare regolarmente un piano di risposta agli incidenti che copra gli incidenti IT e OT. Questo dovrebbe includere ruoli e flussi di comunicazione chiari per rilevare, analizzare, contenere e recuperare gli incidenti informatici. Data l'enfasi posta dalla NIS2 sulla tempestività delle segnalazioni, inserite nel vostro piano delle linee guida su quando e come notificare le autorità di regolamentazione ed eventualmente i clienti/fornitori. Conducete esercizi di simulazione o esercitazioni (almeno una volta all'anno) per testare la preparazione del vostro team, includendo scenari come un attacco ransomware che blocca la produzione o un'infezione da malware in una rete di PLC. L'obiettivo è identificare i punti deboli della risposta (ad esempio, autorità decisionale poco chiara o punti ciechi tecnici nel rilevamento) e migliorare prima che si verifichi un incidente reale.

- Formazione e consapevolezza informatica: L'uomo è spesso l'anello debole. Formate i vostri dipendenti - non solo il personale d'ufficio, ma anche i tecnici e gli operatori in officina - all'igiene informatica di base e riconoscete il loro ruolo nella sicurezza. Ciò potrebbe comportare discussioni sulla consapevolezza del phishing, politiche che vietino l'uso di chiavette USB personali su macchine industriali e che incoraggino la segnalazione di attività sospette. Creare una cultura in cui sicurezza e protezione vadano di pari passo, in modo che il rispetto delle procedure di cybersecurity (come il controllo degli accessi, i protocolli di aggiornamento del software, ecc.

- Coinvolgimento della governance e della leadership: Assicurarsi che il management sia impegnato nella governance della cybersecurity. In base alla NIS2, la leadership deve assumersi la responsabilità, quindi informate i dirigenti e i consigli di amministrazione sui nuovi requisiti legali e sul profilo di rischio informatico dell'organizzazione. Se non esiste, istituite un comitato di cybersecurity interfunzionale, che comprenda IT, ingegneri OT, responsabili di produzione e responsabili della conformità, per supervisionare gli sforzi di conformità alla NIS2 e al CRA. Il coinvolgimento dei vertici aziendali aiuterà a garantire i budget necessari e a far rispettare le politiche nei vari reparti. La resilienza informatica deve essere parte degli obiettivi strategici dell'organizzazione, non solo un problema informatico.

Implementando queste pratiche, i produttori non si limiteranno a spuntare le caselle di conformità per CRA e NIS2, ma miglioreranno realmente la loro posizione di sicurezza. Una solida base di sicurezza informatica renderà molto più facile gestire gli audit, la documentazione e le prove richieste dalle autorità di regolamentazione e, soprattutto, ridurrà la probabilità e l'impatto degli incidenti informatici sull'azienda.

Considerazioni sulla sicurezza della catena di fornitura del software

Le aziende manifatturiere moderne si affidano a complesse catene di fornitura digitali, dal software di controllo industriale fornito da aziende come Rockwell Automation, alle librerie open-source nelle applicazioni personalizzate, ai servizi cloud a supporto delle operazioni di fabbrica. Sia il CRA che il NIS2 hanno posto l'accento su sicurezza della catena di approvvigionamentoCiò significa che i produttori devono adottare misure per garantire che il software e i sistemi di terze parti che utilizzano (o incorporano nei loro prodotti) siano affidabili e sicuri.

Sotto NIS2La sicurezza della catena di fornitura è esplicitamente una delle misure di gestione del rischio richieste. Le organizzazioni devono valutare la sicurezza informatica dei loro principali fornitori e provider di servizi. In pratica, ciò potrebbe comportare la conduzione di questionari o audit sulla sicurezza dei fornitori, la richiesta di determinate certificazioni o standard ai fornitori e l'inserimento nei contratti di clausole che obblighino i fornitori a mantenere una forte sicurezza informatica e a segnalare tempestivamente gli incidenti. Ad esempio, se vi affidate a un'azienda esterna per l'assistenza remota delle vostre apparecchiature, dovreste assicurarvi che segua controlli rigorosi di autenticazione e sicurezza della rete, poiché la sua debolezza potrebbe diventare una vostra violazione.

In Legge sulla resilienza informaticaIl sistema di sicurezza della catena di fornitura, d'altra parte, aiuta a far rispettare la sicurezza della catena di fornitura dal punto di vista del prodotto. Richiede ai produttori di tenere conto della sicurezza di tutti i componenti di terze parti all'interno dei loro prodotti (da qui l'obbligo di mantenere una SBOM e un processo di gestione delle vulnerabilità). Se siete costruttori di macchine che integrano software industriale o controllori di un altro fornitore, dovrete coordinarsi strettamente con i fornitori. Assicuratevi che i vostri fornitori (come i fornitori di software per l'automazione) siano in grado di fornirvi SBOM aggiornati che elenchino le librerie e le dipendenze del loro software: ciò sarà fondamentale per la vostra documentazione tecnica e per il monitoraggio delle vulnerabilità. Potreste anche voler verificare che i vostri fornitori seguano standard di sviluppo sicuri o abbiano ottenuto certificazioni pertinenti (ad esempio, alcuni fornitori di controllo industriale potrebbero avere la certificazione IEC 62443-4-1 per il loro ciclo di vita di sviluppo sicuro). L'utilizzo di componenti conformi al CRA alleggerisce il carico di lavoro. Infatti, uno dei vantaggi dell'approccio al mercato del CRA è che, col tempo, i prodotti disponibili per l'acquisto nell'UE dovrebbero tutti soddisfare i criteri di base della cybersecurity, riducendo il rischio che il prodotto insicuro di un fornitore diventi un vostro problema.

Divulgazione coordinata delle vulnerabilità è un altro aspetto importante. I produttori dovrebbero stabilire canali per condividere le informazioni sulle vulnerabilità sia con i fornitori che con i clienti. Se viene individuata una vulnerabilità in un componente (ad esempio, il firmware di un PLC comunemente utilizzato), i fornitori e i proprietari degli asset devono comunicare in modo che le correzioni possano essere applicate rapidamente. Il CRA imporrà questo aspetto ai produttori, imponendo programmi di divulgazione delle vulnerabilità e il rilascio tempestivo di patch. Nel frattempo, l'enfasi posta da NIS2 sulla cooperazione incoraggia le aziende a unirsi a gruppi di condivisione delle informazioni o ISAC (Information Sharing and Analysis Centres) per il loro settore. Ad esempio, un produttore potrebbe partecipare a uno scambio di informazioni sulla sicurezza informatica del settore per ricevere avvisi tempestivi sulle minacce nella catena di fornitura (come aggiornamenti software contaminati o componenti compromessi) e per condividere gli insegnamenti tratti da eventuali incidenti.

In termini pratici, migliorare la sicurezza della catena di fornitura può comportare azioni quali: tenere un inventario di tutti i beni software e hardware presenti nelle vostre strutture (in modo da sapere cosa deve essere patchato quando emergono nuove vulnerabilità), verificare l'integrità del software (utilizzando firme digitali e hash per gli aggiornamenti del software per evitare manomissioni) e valutare la maturità della sicurezza dei nuovi fornitori come parte dell'approvvigionamento. Considerate anche l'assicurazione contro il rischio informatico o gli accordi contrattuali che coprono gli incidenti della catena di fornitura, in quanto possono fornire risorse nel caso in cui si verifichi una violazione legata al fornitore.

In definitiva, una catena è forte solo quanto il suo anello più debole. La duplice attenzione di NIS2 e CRA per la catena di fornitura significa che i produttori devono guardare oltre le proprie mura e collaborare con i partner per aumentare la sicurezza in tutti i settori. Se i fornitori si attengono a standard elevati e sono un partner affidabile per i propri clienti, si rafforza la resilienza dell'intero ecosistema produttivo.

Esempi e buone pratiche dai leader del settore

I principali fornitori di tecnologia industriale e i produttori più lungimiranti hanno già iniziato ad allinearsi a queste nuove normative, offrendo esempi di come affrontare la conformità:

- L'approccio di Rockwell Automation: In qualità di importante fornitore di software e sistemi di controllo industriali, Rockwell Automation è stata proattiva nell'affrontare il NIS2 e nel prepararsi al CRA. Rockwell consiglia ai produttori di sfruttare i quadri di sicurezza informatica esistenti (come NIST CSF, IEC 62443, ISO 27001) per accelerare la conformità a NIS2. Suggeriscono un approccio a tappe: verifica delle pratiche di sicurezza attuali, mappatura delle lacune di NIS2, quindi sviluppo di un piano e implementazione delle tecnologie e delle politiche necessarie. Questo tipo di programma strutturato aiuta a garantire che non si perda nulla. Rockwell sottolinea inoltre che migliorando la sicurezza OT ora, si otterrà "accelerare la conformità a future normative come il Cyber Resilience Act dell'UE".. In altre parole, se aumentate la maturità generale della vostra organizzazione in materia di cybersecurity (ad esempio segmentando le reti, applicando l'autenticazione a più fattori e implementando il monitoraggio continuo nei vostri impianti), non solo rispetterete gli obblighi del NIS2, ma sarete anche ben preparati quando entreranno in vigore i requisiti dei prodotti CRA.

- Sviluppo di prodotti a elevata sicurezza: Alcuni fornitori industriali hanno adottato modelli di ciclo di vita di sviluppo sicuro in linea con standard come la norma IEC 62443-4-1 (per la sicurezza dei prodotti). Ad esempio, un produttore di azionamenti o un fornitore di PLC potrebbe integrare la modellazione delle minacce e i test fuzz approfonditi nella progettazione dei propri prodotti. I produttori che si riforniscono di tali prodotti ne traggono vantaggio, perché è più probabile che questi prodotti siano conformi ai requisiti CRA fin dall'inizio. Quando valutate i fornitori, cercate i segni di questo impegno, ad esempio la pubblicazione di guide alla sicurezza informatica per i loro prodotti, l'offerta di patch firmware tempestive o l'ottenimento della certificazione di sicurezza informatica dell'UE per determinati dispositivi. Utilizzare fornitori affidabili e attenti alla sicurezza è un modo pratico per alleggerire gli oneri di conformità a vostro carico.

- Risposta agli incidenti in azione: L'importanza delle disposizioni di NIS2 per la gestione degli incidenti è illustrata da casi reali. Quando Norsk Hydro (un grande produttore di alluminio) ha subito un attacco ransomware nel 2019, ha dovuto passare alle operazioni manuali per mantenere la produzione, e ha scelto notoriamente di essere trasparente sull'incidente, guadagnandosi il plauso per la sua gestione. Questo tipo di preparazione, con alternative offline e una comunicazione chiara, è ciò che le autorità di regolamentazione vogliono vedere. Più di recente, un attacco informatico del 2024 a un produttore di batterie (Varta) ha costretto a chiudere diversi impianti. Questi eventi sottolineano il motivo per cui il NIS2 si rivolge ora ai produttori: le interruzioni nel settore manifatturiero possono propagarsi a cascata ad altri settori critici. Come best practice, le aziende stanno aggiornando i piani di continuità operativa per affrontare in modo specifico gli scenari informatici (ad esempio, stoccando i pezzi di ricambio critici in caso di interruzione degli ordini digitali o disponendo di dispositivi di sicurezza manuali per le fasi di produzione chiave).

- Integrare la sicurezza operativa e di prodotto: In intersezione di CRA e NIS2 è evidente per i produttori di beni industriali ad alta tecnologia. Consideriamo un'azienda che produce apparecchiature per fabbriche intelligenti: in base al CRA, ogni modello di prodotto deve avere una progettazione e una documentazione sicure; in base al NIS2, l'azienda stessa ha bisogno di solide operazioni di sicurezza. Alcune aziende stanno istituendo un sistema di sicurezza interno "Team di sicurezza del prodotto" accanto ai tradizionali team di sicurezza IT/OT per gestire queste aree distinte ma correlate. Il team di sicurezza del prodotto si concentra sull'integrazione della sicurezza nel ciclo di vita del prodotto (soddisfacendo compiti CRA come SBOM, codifica sicura, risposta agli incidenti del prodotto), mentre il team di sicurezza IT/OT si concentra sulla sicurezza aziendale e di fabbrica (soddisfacendo compiti NIS2 come la protezione dei sistemi e la risposta agli incidenti nelle operazioni). Si coordinano strettamente, soprattutto perché una vulnerabilità in un prodotto può confondere il confine tra conformità del prodotto e rischio operativo. Questo approccio organizzativo può essere una best practice: garantisce un'attenzione dedicata alla conformità alla sicurezza incentrata sul prodotto senza trascurare la protezione dell'infrastruttura aziendale.

- Collaborazione e supporto esterno: Molti produttori si rivolgono a esperti esterni per affrontare questi cambiamenti. I consulenti di cybersecurity che hanno familiarità con gli ambienti industriali possono eseguire valutazioni di prontezza NIS2 o aiutare a implementare controlli di sicurezza su misura per l'OT. Allo stesso modo, i laboratori di prova e gli enti di certificazione in Europa si stanno preparando per le valutazioni di conformità CRA. Impegnarsi per tempo con questi servizi (anche prima della piena applicazione delle leggi) può dare ai produttori un vantaggio. È anche saggio seguire le associazioni di settore o i gruppi di lavoro per la sicurezza della produzione: spesso pubblicano linee guida o organizzano corsi di formazione sulla conformità NIS2/CRA e forniscono un forum per condividere le esperienze. Imparando da colleghi ed esperti, le organizzazioni possono evitare di reinventare la ruota.

Come CRA e NIS2 si fondano sul panorama normativo esistente

Vale la pena notare che il CRA e il NIS2 non sono del tutto improvvisi: si basano su anni di evoluzione della politica di sicurezza nell'UE e non solo. La comprensione di questo contesto può aiutare i produttori ad apprezzare il perché dietro i requisiti:

- Evoluzione della strategia informatica dell'UE: L'UE ha costantemente rafforzato il proprio quadro di riferimento per la sicurezza informatica. La direttiva NIS originale (adottata nel 2016) è stata la prima legge a livello UE sulla sicurezza informatica per le infrastrutture critiche, e la NIS2 è un importante aggiornamento che riflette le lezioni apprese e l'evoluzione del panorama delle minacce. Nel frattempo, la legge sulla sicurezza informatica dell'UE del 2019 ha conferito poteri all'ENISA e ha creato schemi di certificazione volontaria per determinati prodotti. Il Legge sulla resilienza informatica Questo rispecchia ciò che l'UE ha fatto per la privacy con il GDPR, fissando un livello elevato e un regime di applicazione che costringe le organizzazioni di tutto il mondo a migliorare le pratiche se vogliono fare affari in Europa.

- Estensione a nuovi settori: Prima della NIS2, molte aziende manifatturiere potevano non essere obbligate per legge a seguire specifiche regole informatiche (a meno che non si trattasse di settori come quello chimico o dei dispositivi sanitari, che avevano normative proprie). Ora, la NIS2 fa rientrare esplicitamente gran parte del settore manifatturiero e industriale tra le infrastrutture "importanti". Ciò riflette la realtà che il settore manifatturiero fa parte della catena di approvvigionamento critica: se un importante impianto automobilistico o di semiconduttori viene violato e blocca la produzione, può avere effetti a catena nazionali e persino globali. Lo studio legale Shoosmiths sottolinea che gli incidenti informatici nel settore manifatturiero di base (come quelli nelle industrie dei metalli e dei semiconduttori) hanno avuto impatti di vasta portata, rafforzando il motivo per cui le autorità di regolamentazione considerano il settore manifatturiero vitale da proteggere. In breve, l'ambiente normativo si sta adeguando alle interdipendenze dell'industria moderna.

- Focus su ciclo di vita e resilienza: Sia CRA che NIS2 sottolineano sicurezza del ciclo di vita e il miglioramento continuo, piuttosto che la conformità una tantum. Il requisito del CRA per il supporto continuo dei prodotti e la gestione delle vulnerabilità mira ad affrontare il problema dei prodotti che diventano insicuri nel tempo se non vengono aggiornati. I requisiti di NIS2 per la gestione del rischio e il reporting continuo spingono le organizzazioni a valutare e aggiornare continuamente la sicurezza in base all'evoluzione delle minacce. Questo approccio dinamico si basa su framework come NIST e ISO 27001, che utilizzano il concetto di miglioramento continuo (Plan-Do-Check-Act) per la gestione della sicurezza. È inoltre in linea con le tendenze emergenti a livello globale: per esempio, il governo degli Stati Uniti ha fatto pressione affinché i fornitori di software forniscano SBOM e garantiscano la gestione delle vulnerabilità dopo la commercializzazione, il che è molto in linea con lo spirito del CRA.

- Integrazione con altre leggi e norme: La conformità al CRA e al NIS2 spesso coincide con il rispetto di altri obblighi legali. Ad esempio, il GDPR (il regolamento UE sulla protezione dei dati) richiede un'adeguata sicurezza dei dati personali; le misure di NIS2 (come il controllo degli accessi e la crittografia) contribuiranno a questo scopo quando i dati personali sono coinvolti nei processi di produzione. Se producete dispositivi medici o sistemi automobilistici, esistono linee guida sulla cybersecurity specifiche per il settore, che il CRA non sostituisce ma integra, garantendo la sicurezza di base in tutti i componenti digitali di tali dispositivi. I produttori devono prepararsi a un regime più armonizzato: il CRA non sostituisce il CRA, ma lo integra garantendo la sicurezza di base in tutti i componenti digitali di tali dispositivi. CRA sfrutterà gli standard europei armonizzati (sviluppati tramite il CEN/CENELEC) per definire le specifiche tecniche. Ciò significa che standard come quelli della serie IEC 62443 o ISO 21434 (per la cybersecurity del settore automobilistico) potrebbero diventare parametri di riferimento formali "allo stato dell'arte". Le aziende che già seguono tali standard si troveranno in vantaggio per quanto riguarda la conformità.

- Responsabilità superiore: Le nuove direttive innalzano anche il livello di responsabilità. In particolare, la NIS2 include disposizioni che prevedono la responsabilità dell'alta dirigenza in caso di non conformità (compresa la potenziale interdizione temporanea dalle posizioni dirigenziali nei casi più gravi). Questo fa eco all'approccio adottato nei regolamenti finanziari e dimostra che la cybersicurezza è ora una responsabilità a livello di consiglio di amministrazione. Possiamo aspettarci che le autorità di regolamentazione esaminino non solo i controlli tecnici, ma anche l'esistenza di una governance appropriata da parte delle aziende: ad esempio, effettuano un reporting sul rischio informatico a livello di consiglio di amministrazione? Stanziano risorse sufficienti per la sicurezza? I produttori dovranno documentare accuratamente i loro sforzi (in effetti, la documentazione è un tema: il CRA richiede un'ampia documentazione sulla sicurezza dei prodotti e il NIS2 probabilmente richiederà prove di valutazioni del rischio, politiche, formazione, ecc. durante gli audit).

Conclusione: Trasformare la conformità in opportunità

La navigazione nel Cyber Resilience Act e nella Direttiva NIS2 dell'Unione Europea può sembrare impegnativa, ma alla fine si riduce all'implementazione di pratiche di cybersecurity solide che porteranno benefici ai produttori nel lungo periodo. Proteggendo i vostri prodotti e i sistemi che utilizzate, non solo soddisfate i requisiti legali, ma proteggete anche la vostra azienda da costose interruzioni, incidenti di sicurezza e danni alla reputazione.

I produttori che utilizzano il software industriale dovrebbero impegnarsi fin da ora con i loro fornitori e partner tecnologici per assicurarsi che tutti siano sulla stessa lunghezza d'onda per quanto riguarda questi nuovi obblighi. Se utilizzate i sistemi di Rockwell Automation, ad esempio, contattateli per discutere di come stanno migliorando la sicurezza dei prodotti per soddisfare il CRA (in modo che entro il 2027 le vostre apparecchiature siano già conformi) e di come possono supportare i vostri sforzi di conformità NIS2 attraverso servizi di sicurezza OT migliorati. Allo stesso modo, comunicate con tutti i fornitori critici in merito alla cybersecurity: la conformità è un percorso condiviso.

Mentre i testi normativi possono essere aridi, l'essenza di CRA e NIS2 è pratica: costruite prodotti sicuri, proteggete le vostre operazioni, conoscete i rischi e siate pronti a reagire. Considerate i progetti di conformità come un'opportunità per modernizzare i sistemi esistenti, investire nelle competenze del personale e differenziare la vostra azienda. Le aziende che possono dimostrare una forte resilienza informatica non solo eviteranno le multe, ma guadagneranno la fiducia di clienti e partner, sempre più attenti alla sicurezza.

In sintesi, per essere conformi al CRA e al NIS2, i produttori devono incorporare la cybersecurity in ogni fase - dalla progettazione del prodotto e dalla selezione della catena di fornitura alle operazioni quotidiane e alla risposta agli incidenti. Con il giusto approccio, il rispetto di questi requisiti UE può andare di pari passo con la promozione dell'innovazione e dell'affidabilità nel settore manifatturiero. Agendo ora e considerando la resilienza informatica come un obiettivo aziendale fondamentale, i produttori possono trasformare quelli che potrebbero sembrare oneri normativi in un vantaggio competitivo nella nostra era digitale e connessa.

La conformità non è solo un esercizio di spunta, ma un catalizzatore per una maggiore sicurezza e un successo duraturo nel panorama industriale in evoluzione.

Riferimenti:

- Rockwell Automation - "Cosa c'è di nuovo in NIS2" (Panoramica della direttiva NIS2 e requisiti per le entità essenziali/importanti)rockwellautomation.com.

- Iperprova - Comprendere il rapporto tra NIS2 e la legge sulla resilienza informatica dell'UE (Aree di interesse chiave del NIS2 rispetto a CRA, tempistica e approfondimenti sulla conformità)hyperproof.io.

- Cyber industriale Cosa richiede la legge sulla resilienza informatica ai produttori (Spiegazione dell'ambito di applicazione del CRA, della marcatura CE per la cybersecurity e dei requisiti di documentazione)industrialcyber.co.

- Reti TXOne - La legge sulla resilienza informatica: Una guida per i produttori (Riepilogo degli obblighi di CRA: documentazione tecnica con SBOM, assistenza per 5 anni, segnalazione di incidenti entro 24 ore)txone.com.

- Shoosmiths LLP - NIS2: cosa devono sapere Produttori e Distributori (Prospettiva legale sull'ambito di applicazione della NIS2 per la produzione, sulla segnalazione degli incidenti 24 ore su 24 e sui requisiti di sicurezza dei prodotti CRA)shoosmiths.com.

- Blog di Rockwell Automation - Ottenere la conformità NIS2 utilizzando i framework esistenti (Consigli sull'utilizzo di framework come ISO 27001/IEC 62443 per soddisfare NIS2 e collegamento alla futura conformità CRA)rockwellautomation.com.

- Commissione europea - Dare forma al futuro digitale dell'Europa: Legge sulla resilienza informatica (Annuncio dell'UE che mette in evidenza la sicurezza "secure-by-design" e la sicurezza del ciclo di vita dei prodotti)hyperproof.io.

- Iperprova - Sicurezza della catena di approvvigionamento con NIS2 e CRA (Entrambi i regolamenti richiedono il rafforzamento della sicurezza dei fornitori e la condivisione delle informazioni per gestire i rischi informatici della catena di approvvigionamento).hyperproof.io.