Kluczowe fakty

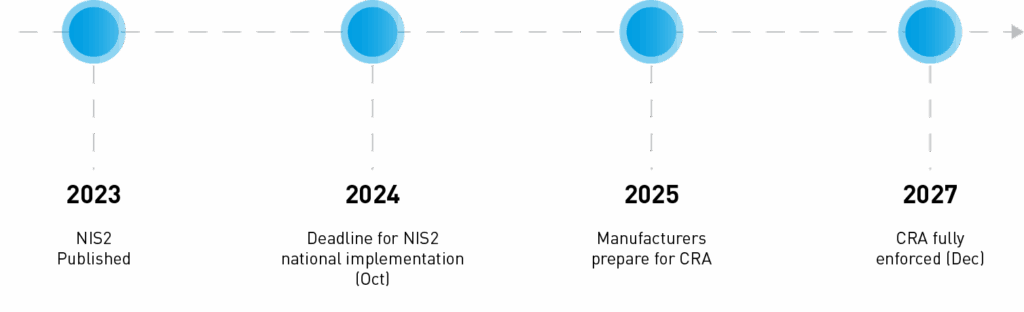

Producenci z UE stoją przed podwójnym wyzwaniem, jeśli chodzi o cyberbezpieczeństwo. Od października 2024 r. Dyrektywa NIS2 będzie wymagać od firm w krytycznych sektorach, takich jak produkcja, przestrzegania surowych zasad dotyczących zarządzanie ryzykiem cybernetycznym, reagowanie na incydenty i bezpieczeństwo łańcucha dostaw. Następnie, od grudnia 2027 r. Ustawa o odporności cybernetycznej (CRA) zacznie obowiązywać, nakazując wszystkim produkty cyfrowe wprowadzone na rynek UE spełniają Solidne standardy bezpieczeństwa już w fazie projektowania.

Łącznie przepisy te oznaczają istotną zmianę w sposobie regulowania cyberbezpieczeństwa w UE. Producenci muszą teraz traktować ryzyko cyfrowe równie poważnie, jak bezpieczeństwo fizyczne.

Kluczowe punkty w skrócie:

- NIS2 ma zastosowanie do organizacji w kluczowych sektorach, w tym w produkcji.

- CRA ma zastosowanie do każdego produktu z elementami cyfrowymi sprzedawanego w UE.

- NIS2 wymaga 24-godzinnego zgłaszania incydentów i kontroli opartych na ryzyku.

- CRA wymaga bezpiecznego projektowania produktów i 5 lat wsparcia w zakresie bezpieczeństwa.

- Nieprzestrzeganie przepisów może skutkować grzywnami w wysokości do 15 milionów euro.

W tym artykule omówiono, co oba przepisy oznaczają dla producentów korzystających z oprogramowania przemysłowego - i jak przygotować się przed nadejściem terminów.

Spis treści

- Kluczowe fakty

- Zgodność z unijną ustawą o odporności cybernetycznej i NIS2: Przewodnik dla producentów przemysłowych

- Czym są agencje ratingowe CRA i NIS2?

- Obowiązki producentów wynikające z ustawy o odporności cybernetycznej (CRA)

- Obowiązki producentów w ramach NIS2

- Kluczowe praktyki w zakresie cyberbezpieczeństwa i zarządzania ryzykiem dla zgodności z przepisami

- Bezpieczeństwo łańcucha dostaw oprogramowania

- Jak CRA i NIS2 opierają się na istniejącym krajobrazie regulacyjnym

- Podsumowanie: Przekształcanie zgodności w możliwości

Zgodność z unijną ustawą o odporności cybernetycznej i NIS2: Przewodnik dla producentów przemysłowych

W miarę jak operacje produkcyjne stają się coraz bardziej zdigitalizowane i połączone, europejskie organy regulacyjne wprowadziły dwa przełomowe środki mające na celu wzmocnienie cyberbezpieczeństwa Ustawa o odporności cybernetycznej (CRA) i poprawione Dyrektywa NIS2. Te nowe zasady mają na celu ochronę zarówno produktów wytwarzanych przez producentów, jak i używanych przez nich systemów przemysłowych. Dla producentów korzystających z oprogramowania przemysłowego (takiego jak platformy Rockwell Automation) zrozumienie i przestrzeganie przepisów CRA i NIS2 ma obecnie kluczowe znaczenie. Niniejszy przewodnik wyjaśnia cel i zakres każdej ustawy, obowiązki, jakie nakładają, oraz sposób, w jaki firmy produkcyjne mogą spełnić te wymagania poprzez solidne praktyki w zakresie cyberbezpieczeństwa i zarządzania ryzykiem.

Czym są agencje ratingowe CRA i NIS2?

Ustawa o odporności cybernetycznej (CRA): CRA to rozporządzenie Unii Europejskiej koncentrujące się na cyberbezpieczeństwie produktów z elementami cyfrowymi. Wprowadza ono obowiązkowe wymogi bezpieczeństwa, które producenci muszą wbudować w sprzęt i oprogramowanie, zanim produkty te będą mogły być sprzedawane w UE. Zasadniczo CRA dodaje wymiar cyberbezpieczeństwa do znanego systemu oznakowania CE w zakresie bezpieczeństwa produktów. Od 2027 r. każdy "produkt z elementami cyfrowymi" (zasadniczo każde urządzenie lub oprogramowanie, które może łączyć się z innym urządzeniem lub siecią) będzie musiał spełniać podstawowe standardy bezpieczeństwa, w przeciwnym razie nie będzie mógł być oferowany na rynku UE. CRA podkreśla bezpieczny według projektu rozwój, bieżące zarządzanie podatnościami i przejrzyste informacje dotyczące bezpieczeństwa w całym cyklu życia produktu. Będąc rozporządzeniem UE (a nie dyrektywą), ma ono bezpośrednie zastosowanie we wszystkich państwach członkowskich po okresie przejściowym - z głównymi obowiązkami rozpoczynającymi się w grudniu 2027 roku.

Dyrektywa NIS2: NIS2 to druga unijna dyrektywa w sprawie bezpieczeństwa sieci i informacji, która aktualizuje i wzmacnia pierwotną dyrektywę NIS z 2016 roku. Koncentruje się ona na poprawie praktyk w zakresie cyberbezpieczeństwa na poziomie organizacyjnym dla operatorów podstawowych i ważnych usług w sektorach krytycznych. NIS2 znacznie rozszerza zakres sektorów objętych dyrektywą - m.in. w tym produkcja, chemikalia, gospodarka odpadami, żywność i inne - poza tradycyjnie uznawaną infrastrukturą krytyczną, taką jak energia, transport, woda, zdrowie i infrastruktura cyfrowa. Do października 2024 r. kraje UE muszą dokonać transpozycji NIS2 do prawa krajowego. Firmy sklasyfikowane jako "istotne" lub "ważne" podmioty na mocy tych przepisów będą miały wiążące obowiązki w zakresie wdrażania środków zarządzania ryzykiem cyberbezpieczeństwa i zgłaszania incydentów cybernetycznych. NIS2 zasadniczo ustanawia wyższy poziom higieny cybernetycznej i zarządzania, w celu ograniczenia naruszeń i poprawy odporności w kluczowych łańcuchach dostaw.

NIS2 obejmuje szeroki zakres sektorów. "Podstawowe podmioty" (przykłady zaznaczone na zielono) obejmują tradycyjną infrastrukturę krytyczną, taką jak energia, transport, zdrowie i finanse, podczas gdy wiele produkcja i przemysł sektory (przykłady w kolorze szarym) są oznaczone jako "ważne podmioty". Obie kategorie muszą spełniać wymogi bezpieczeństwa NIS2, chociaż ważne podmioty mogą podlegać nieco niższym progom kar.

Dlaczego dwie odrębne ustawy? W skrócie, NIS2 dotyczy bezpieczeństwa organizacyjnego i operacyjnego (zapewniając, że firmy w kluczowych sektorach stosują dobre praktyki w zakresie cyberbezpieczeństwa i reagowania na incydenty), podczas gdy CRA dotyczy bezpieczeństwa produktów (zapewnienie, że każdy produkt cyfrowy wprowadzany na rynek UE jest cyberbezpieczny już w fazie projektowania). Są one komplementarne. Firma produkcyjna może być objęta NIS2 jako "ważny podmiot" zobowiązany do zarządzania ryzykiem cybernetycznym w swoich fabrykach, oraz może być również konieczne przestrzeganie przepisów CRA, jeśli produkuje lub integruje produkty cyfrowe (takie jak inteligentne maszyny lub oprogramowanie do sterowania przemysłowego) na rynek... Łącznie inicjatywy te tworzą bardziej spójne i kompleksowe ramy cyberbezpieczeństwa w całej Europie.

Obowiązki producentów wynikające z ustawy o odporności cybernetycznej (CRA)

Ustawa o odporności cybernetycznej nakłada bezpośrednie obowiązki na producenci produktów z elementami cyfrowymi aby zapewnić bezpieczeństwo tych produktów przed i po ich dotarciu do klientów. Kluczowe obowiązki w ramach CRA obejmują:

- Projektowanie i rozwój bezpiecznych produktów: Producenci muszą projektować i tworzyć produkty zgodnie z "Bezpieczeństwo już w założeniu i domyślnie" zasady. Zagrożenia bezpieczeństwa powinny być brane pod uwagę od samego początku rozwoju. Na przykład produkty powinny zawierać niezbędne kontrole dostępu, szyfrowanie danych i zabezpieczenia przed nieautoryzowanym dostępem jako ustawienia domyślne.

- Podstawowe wymagania bezpieczeństwa: Ustawa CRA definiuje zestaw podstawowych wymogów cyberbezpieczeństwa (wymienionych w załączniku I do ustawy), które musi spełniać każdy produkt objęty jej zakresem. Obejmują one zarówno zabezpieczenia podczas projektowania oraz bezpieczeństwo podczas pracy produktu. W praktyce oznacza to przeprowadzenie dokładnych oceny ryzyka produktu i wdrożenie środków mających na celu ograniczenie zidentyfikowanego ryzyka. Mimo że tekst ustawy jest na wysokim poziomie, szczegółowy Zharmonizowane normy UE W przypadku oprogramowania lub urządzeń przemysłowych producenci będą prawdopodobnie korzystać z norm takich jak IEC 62443 (bezpieczeństwo przemysłowych systemów sterowania) lub ISO 27001, aby pomóc w spełnieniu tych wymagań.

- Dokumentacja techniczna i informacje dotyczące bezpieczeństwa: Dla każdego produktu producenci muszą przygotować kompleksowe dokumentacja techniczna wykazując, w jaki sposób spełnia on zasadnicze wymagania agencji ratingowej. Dokumentacja ta musi obejmować takie elementy, jak architektura i szczegóły projektu produktu, przeprowadzona analiza ryzyka oraz procesy zarządzania podatnościami (w tym Software Bill of Materials, SBOM). Ponadto producenci muszą zapewnić jasne instrukcje użytkownika i informacje dotyczące bezpieczeństwa z produktem. Powinny one informować klientów, jak bezpiecznie korzystać z produktu - na przykład kroki konfiguracji podczas instalacji, jak stosować aktualizacje zabezpieczeń i ostrzeżenia o niebezpiecznych praktykach użytkowania. W efekcie użytkownik powinien otrzymać swego rodzaju "podręcznik cyberbezpieczeństwa" dla produktu jako część jego dokumentacji.

- Ocena zgodności i oznakowanie CE: Zanim produkt będzie mógł być sprzedawany w UE, producent musi przeprowadzić ocena zgodności aby zweryfikować, czy produkt spełnia wymagania CRA. W przypadku większości produktów może to być samoocena, w ramach której producent wewnętrznie weryfikuje zgodność (i przyjmuje odpowiedzialność). Jednak w przypadku niektórych kategorii produktów o wyższym ryzyku, strona trzecia jednostka notyfikowana musi przetestować lub przeprowadzić audyt bezpieczeństwa produktu przed jego zatwierdzeniem. (Te kategorie wysokiego ryzyka - wymienione w załączniku III/IV do CRA - obejmują takie rzeczy, jak przemysłowe systemy sterowania, krytyczny sprzęt sieciowy, niektóre urządzenia IoT i inne wrażliwe produkty, które mogą mieć duży wpływ na bezpieczeństwo). Po przeprowadzeniu odpowiedniej oceny producent wydaje certyfikat bezpieczeństwa. Deklaracja zgodności UE i dołącza Oznaczenie CE do produktu jako deklaracja, że spełnia on wszystkie obowiązujące wymagania, w tym w zakresie cyberbezpieczeństwa. Proces ten jest odzwierciedleniem innych przepisów dotyczących produktów: znak CE oprócz bezpieczeństwa zawiera teraz element cyberbezpieczeństwa.

- Obowiązki w zakresie konserwacji i poprawek: Zgodność nie jest jednorazowa w momencie wprowadzenia produktu na rynek - CRA nakłada stałe obowiązki. Producenci muszą zapewniają aktualizacje zabezpieczeń i wsparcie dla swoich produktów przez rozsądny okres czasu. W rzeczywistości ustawa określa co najmniej 5 lat wsparcia w zakresie bezpieczeństwa po wprowadzeniu produktu na rynek (lub przez oczekiwany okres użytkowania produktu, jeśli jest on krótszy). Aktualizacje zabezpieczeń wydane podczas tego okresu wsparcia powinny pozostać dostępne dla użytkowników przez co najmniej 10 lat po wydaniu. Dzięki temu nawet urządzenia działające w terenie przez długi czas mogą być aktualizowane pod kątem nowych zagrożeń. Dla producentów korzystających z oprogramowania przemysłowego oznacza to planowanie długoterminowej dostępności poprawek i unikanie zbyt szybkiego przestarzałego wsparcia - co ma kluczowe znaczenie dla sprzętu fabrycznego, który może mieć ponad dziesięcioletni okres użytkowania.

- Ujawnianie luk w zabezpieczeniach i zgłaszanie incydentów: Podstawową częścią zgodności z wymogami agencji ratingowych jest posiadanie solidnego proces obsługi podatności. Producenci muszą ustanowić sposób zgłaszania luk w zabezpieczeniach swoich produktów (np. zapewniając punkt kontaktowy dla badaczy lub klientów w celu ujawnienia luk). Oczekuje się, że będą monitorować i usuwać luki we wszelkich komponentach (w tym bibliotekach oprogramowania innych firm) w swoich produktach. Co ważne, jeśli producent dowie się o luce w aktywnie wykorzystywana luka w zabezpieczeniach w produkcie lub jakimkolwiek incydent które znacząco wpływają na bezpieczeństwo produktu, mają obowiązek powiadomić o tym władze. Zgodnie z CRA producenci muszą zgłaszać takie kwestie za pośrednictwem portalu UE (który ma być prowadzony przez ENISA) "bez zbędnej zwłoki" - z początkowym Wczesne ostrzeganie w ciągu 24 godzin wykrycia i pełniejszy raport w ciągu 72 godzin. Przykładowo, jeśli wykryta zostanie luka w oprogramowaniu do kontroli przemysłowej wykorzystywana przez atakujących na wolności, producent tego oprogramowania musi powiadomić organy regulacyjne w ciągu jednego dnia. Te obowiązki sprawozdawcze wymuszają na producentach przejrzystość i szybkość w radzeniu sobie z cyberzagrożeniami dla ich produktów.

Niezgodność z wymogami agencji ratingowej może prowadzić do surowe karyco odzwierciedla, jak poważnie UE traktuje bezpieczeństwo produktów. Organy regulacyjne mogą nakładać grzywny w wysokości do 15 milionów euro lub 2,5% globalnego rocznego obrotu (w zależności od tego, która z tych kwot jest wyższa) za najpoważniejsze naruszenia. Krótko mówiąc, producenci produktów przemysłowych muszą traktować cyberbezpieczeństwo jako podstawową część jakości produktu - od początkowego projektu po długoterminowe wsparcie - aby spełnić wymogi CRA.

Obowiązki producentów w ramach NIS2

Jeśli Twoja organizacja produkcyjna jest objęta zakresem NIS2 jako istotny lub ważny podmiotZgodnie z dyrektywą będziesz musiał stawić czoła szerokiemu zestawowi obowiązków w zakresie zarządzania cyberbezpieczeństwem i zarządzania ryzykiem. NIS2 ma na celu zapewnienie, że firmy prowadzące operacje o znaczeniu krytycznym (w tym wiele w łańcuchach dostaw produkcyjnych) przestrzegają podstawowych najlepszych praktyk. Kluczowe wymagania obejmują:

- Wdrożenie programu zarządzania ryzykiem cyberbezpieczeństwa: NIS2 wymaga od firm "wdrożyć odpowiednie i proporcjonalne środki zarządzania ryzykiem" w celu przeciwdziałania cyberzagrożeniom. W praktyce zaczyna się to od regularnego analizy ryzyka systemów informatycznych i przemysłowych systemów sterowania. W oparciu o te oceny ryzyka organizacje muszą wdrożyć polityki bezpieczeństwa i mechanizmy kontroli w celu ograniczenia zidentyfikowanych zagrożeń. W przypadku producenta może to obejmować ocenę ryzyka wybuchu złośliwego oprogramowania w sieciach hali produkcyjnej, a następnie wdrożenie zabezpieczeń (takich jak segmentacja sieci lub zaktualizowany program antywirusowy na interfejsach HMI) w celu zmniejszenia tego ryzyka.

- Podstawowe środki bezpieczeństwa: Artykuł 21 NIS2 określa minimalny zestaw środków, które podmioty objęte ochroną muszą wdrożyć. Obejmują one:

1) Zasady i procedury bezpieczeństwa w oparciu o analizę ryzyka - np. udokumentowane procesy zarządzania bezpieczeństwem systemów OT.

2) Obsługa incydentów - posiadanie możliwości wykrywania, zgłaszania i reagowania na incydenty. Oznacza to ustanowienie planu reagowania na incydenty w przypadku cyberataków lub naruszeń oraz wewnętrznych ćwiczeń w celu obsługi scenariuszy złośliwego oprogramowania ransomware lub ICS.

3) Zarządzanie kryzysowe i ciągłość działania - plany mające na celu zapewnienie, że firma może odzyskać i utrzymać krytyczną produkcję, jeśli incydent cybernetyczny spowoduje zakłócenia. Na przykład, plan awaryjny ręcznej obsługi niektórych procesów w przypadku awarii systemów sterowania oraz regularne tworzenie kopii zapasowych danych produkcyjnych.

4) Bezpieczeństwo łańcucha dostaw - środki mające na celu ocenę i zabezpieczenie łańcucha dostaw, w tym należytą staranność w zakresie cyberbezpieczeństwa dostawców i zapewnienie, że dostawcy (tacy jak dostawcy oprogramowania lub producenci OEM sprzętu) stosują odpowiednie praktyki w zakresie cyberbezpieczeństwa. Więcej na ten temat piszemy poniżej.

5) Bezpieczeństwo sieci i systemów informatycznych - środki techniczne mające na celu zabezpieczenie sieci i systemów, takie jak zapory ogniowe, wykrywanie włamań, bezpieczne konfiguracje i monitorowanie systemu. W środowisku OT może to obejmować izolowanie sieci przemysłowych od Internetu, umieszczanie oprogramowania na białej liście urządzeń sterujących oraz wzmacnianie konfiguracji sterowników PLC i systemów SCADA.

6) Reagowanie na incydenty i komunikacja kryzysowa - jasno zdefiniowane procesy powiadamiania zainteresowanych stron i organów regulacyjnych o incydentach. NIS2 nakłada rygorystyczne terminy zgłaszania incydentówOrgany regulacyjne muszą zostać poinformowane w ciągu 24 godzin od wykrycia istotnego incydentu cybernetycznego, a szczegółowy raport w ciągu 72 godzin i ostateczna ocena w ciągu miesiąca. Producenci muszą być przygotowani na dotrzymanie tych terminów, co może wiązać się z ustanowieniem całodobowego monitorowania lub zewnętrznych partnerów ds. cyberbezpieczeństwa w celu szybkiego wykrywania i zgłaszania incydentów.

7) Higiena cybernetyczna i szkolenia - NIS2 przyznaje, że sama technologia nie wystarczy; organizacje muszą promować dobre praktyki higieny cybernetycznej i przeprowadzać regularne szkolenia w zakresie cyberbezpieczeństwa dla pracowników. Przykładowo, personel fabryki powinien zostać przeszkolony w zakresie rozpoznawania wiadomości phishingowych lub bezpiecznego korzystania z urządzeń USB, aby zapobiec wprowadzaniu złośliwego oprogramowania do przemysłowych systemów sterowania.

8) Bezpieczeństwo danych i szyfrowanie - ochrona poufności i integralności danych za pomocą środków takich jak szyfrowanie i bezpieczne przechowywanie danych.

9) Kontrola dostępu i zarządzanie tożsamością - ulepszone środki identyfikacji i uwierzytelniania, co oznacza silne zasady dotyczące haseł, uwierzytelnianie wieloskładnikowe w przypadku dostępu zdalnego oraz odpowiednie zarządzanie dostępem użytkowników do krytycznych systemów.

10) Bezpieczeństwo zasobów ludzkich - zasady dotyczące personelu, takie jak sprawdzanie przeszłości pracowników na wrażliwych stanowiskach i wymogi dotyczące świadomości bezpieczeństwa.

- Wyznaczenie osób odpowiedzialnych za bezpieczeństwo: NIS2 będzie wymagać od organizacji formalnego wyznaczenia jednej lub więcej osób odpowiedzialnych za zgodność i kontakt z władzami. Firmy mogą być zobowiązane do rejestr z krajowym organem regulacyjnym i zapewnić punkt kontaktowy do komunikacji NIS2. W przypadku firm produkcyjnych działających w wielu krajach UE może to być skomplikowane - może być konieczna rejestracja w każdym kraju, w którym prowadzona jest znacząca działalność, ponieważ zasada "głównego zakładu" (rejestracja w jednym kraju) nie zawsze ma zastosowanie do rozproszonych zakładów produkcyjnych.

- Zgłaszanie incydentów i reagowanie na nie: Jak wspomniano, główną zmianą w NIS2 jest Napięty harmonogram zgłaszania incydentów. Każdy znaczący incydent cybernetyczny (taki, który powoduje znaczne zakłócenia operacyjne lub straty finansowe lub ma wpływ na inne podmioty) musi zostać zgłoszony właściwemu organowi w ciągu jednego dnia. 24 godziny wykrycia. Dodatkowe aktualizacje (szczegółowy raport z incydentu) są zazwyczaj wymagane w ciągu 72 godzin, a ostateczny raport po incydencie w ciągu miesiąca. Oznacza to, że producenci muszą mieć wewnętrzne procesy szybkiego eskalowania incydentów cyberbezpieczeństwa (zarówno IT, jak i OT) do swojego zespołu reagowania na incydenty oraz zespołów prawnych/zgodności z przepisami. Rozsądnie jest również skontaktować się z krajowym CSIRT (zespołem reagowania na incydenty bezpieczeństwa komputerowego) w celu uzyskania wskazówek. Poza raportowaniem, skuteczna reakcja ma kluczowe znaczenie - NIS2 zmusza firmy do obsługi incydentów w sposób minimalizujący ich wpływ na szerszy łańcuch dostaw. Na przykład, jeśli atak ransomware uderzy w kluczowy zakład produkcyjny, nie tylko poinformujesz organy regulacyjne, ale być może będziesz musiał ostrzec ważnych klientów lub partnerów niższego szczebla, zwłaszcza jeśli zaopatrujesz inne branże regulowane przez NIS2, takie jak opieka zdrowotna lub energetyka. NIS2 promuje pogląd, że cyberbezpieczeństwo jest wspólną odpowiedzialnością w połączonych łańcuchach dostaw.

- Koordynacja łańcucha dostaw: W związku z tym NIS2 oczekuje większej przejrzystości i współpracy w łańcuchu dostaw podczas incydentów cybernetycznych. Producenci głęboko osadzeni w łańcuchach dostaw innych firm powinni przewidywać Zobowiązania "spływowe" - Kluczowi klienci mogą włączyć klauzule umowne wymagające od swoich dostawców niezwłocznego informowania ich o naruszeniach i współpracy w zakresie reagowania na incydenty. W związku z tym poprawa własnych możliwości reagowania na incydenty (w tym planów komunikacji obejmujących dostawców i klientów) jest częścią zgodności z NIS2.

- Nadzór i kary: System NIS2 jest wyposażony w mechanizmy egzekwowania prawa. Krajowe organy regulacyjne będą nadzorować zgodność z przepisami, a niespełnienie obowiązków wynikających z NIS2 może skutkować grzywnami do wysokości 10 milionów euro lub 2% światowego rocznego obrotu dla istotnych podmiotów (i do 7 milionów euro lub 1,4% dla ważnych podmiotów). W niektórych przypadkach kierownictwo wyższego szczebla może zostać pociągnięte do odpowiedzialności za nieprzestrzeganie przepisów. Kolejną silną zachętą do przestrzegania przepisów jest uszczerbek na reputacji związany z publicznym ujawnieniem poważnego naruszenia cyberbezpieczeństwa. Ogólnie rzecz biorąc, cyberbezpieczeństwo nie jest już tylko "najlepszą praktyką" dla producentów - jest to wymóg prawny, z realnymi konsekwencjami za zaniedbanie.

Kluczowe praktyki w zakresie cyberbezpieczeństwa i zarządzania ryzykiem dla zgodności z przepisami

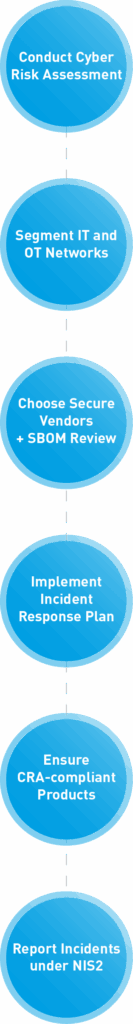

Dla producentów korzystających z oprogramowania i systemów przemysłowych zgodność z CRA i NIS2 może wydawać się zniechęcająca. Wymagane podstawowe praktyki są jednak zasadniczo zgodne z dobrym zarządzaniem cyberbezpieczeństwem, które wiele organizacji już stosuje. Oto kluczowe kroki i najlepsze praktyki, aby spełnić te przepisy:

- Przyjęcie ram bezpieczeństwa: Wykorzystanie ustalonych ram cyberbezpieczeństwa może zapewnić mapę drogową zgodności. Wielu producentów już przestrzega standardów takich jak ISO/IEC 27001 (zarządzanie bezpieczeństwem informacji) lub NIST Cybersecurity Framework dla swoich systemów IT/OT. Mogą to być "trampoliny" do spełnienia wymagań NIS2. Podobnie, standardy przemysłowych systemów sterowania, takie jak IEC 62443 oferują wytyczne dotyczące zabezpieczania sieci kontroli i cykli rozwoju produktów. Mapowanie istniejących środków kontroli bezpieczeństwa w odniesieniu do środków NIS2 jest doskonałym punktem wyjścia.. Na przykład norma IEC 62443-3-3 obejmuje segmentację sieci i kontrolę dostępu dla ICS - bezpośrednio wspierając mandat NIS2 dotyczący bezpiecznych sieci i systemów informatycznych. Jeśli posiadasz system zarządzania bezpieczeństwem informacji (ISMS) z certyfikatem ISO 27001, będziesz mieć wiele elementów zarządzania, ale bądź przygotowany na jego rozszerzenie (kontrole NIS2 są bardziej szczegółowe i obejmują szersze części organizacji niż sama norma ISO 27001).

- Zabezpiecz swoją infrastrukturę OT: Producenci powinni ocenić i wzmocnić bezpieczeństwo środowisk technologii operacyjnych (OT) - przemysłowych systemów sterowania, SCADA i podłączonych urządzeń w hali produkcyjnej. Obejmuje to takie kroki, jak: wdrażanie segmentacji sieci między IT i OT w celu ograniczenia rozprzestrzeniania się ataków, aktualizowanie lub izolowanie starszych systemów, których nie można łatwo załatać, stosowanie zapór ogniowych/IPS na granicach systemu sterowania oraz zapewnianie silnego uwierzytelniania w celu zdalnego dostępu do maszyn. Wiele sieci OT ma starszy sprzęt, który nie został zaprojektowany z myślą o cyberbezpieczeństwie, dlatego ważne są kontrole kompensacyjne. Inwestowanie w nowoczesne monitorowanie bezpieczeństwa obejmujące OT (takie jak narzędzia do wykrywania anomalii w sieciach przemysłowych) może pomóc w spełnieniu wymogu NIS2 dotyczącego wykrywania incydentów w czasie rzeczywistym.

- Regularne oceny ryzyka i audyty: Zarówno NIS2, jak i CRA kładą nacisk na podejście oparte na ryzyku. Przeprowadzaj okresowe oceny ryzyka cyberbezpieczeństwa obejmujące zarówno systemy IT przedsiębiorstwa, jak i systemy kontroli fabryki. Zidentyfikuj największe zagrożenia (ransomware, nadużycia wewnętrzne, exploity w łańcuchu dostaw itp.) i oceń potencjalny wpływ na działalność (np. przestoje w produkcji, zagrożenia bezpieczeństwa, kradzież własności intelektualnej). Wykorzystaj te oceny do ustalenia priorytetów w zakresie poprawy bezpieczeństwa. Dodatkowo, warto rozważyć audyty zewnętrzne lub testy penetracyjne sieci i produktów. W przypadku produktów wysokiego ryzyka CRA może skutecznie wymagać zewnętrznych testów/certyfikacji, więc już teraz zacznij włączać rygorystyczne testy bezpieczeństwa do cyklu rozwoju produktu. W przypadku systemów zakładowych ocena cyberbezpieczeństwa OT może wykazać luki w stosunku do najlepszych praktyk lub standardów - wielu dostawców rozwiązań (w tym Rockwell Automation i inni) oferuje usługi, które mogą w tym pomóc.

- Bezpieczny rozwój i utrzymanie oprogramowania: Jeśli tworzysz oprogramowanie (lub sprzęt z oprogramowaniem) jako część swoich produktów lub procesów, zastosuj praktyki bezpiecznego cyklu życia rozwoju. Oznacza to włączenie modelowania zagrożeń, standardów bezpiecznego kodowania, przeglądu kodu i testów bezpieczeństwa do procesu rozwoju. Upewnij się, że Twoje zespoły inżynieryjne są przeszkolone w zakresie cyberbezpieczeństwa. Ustanowienie proces zarządzania podatnościami śledzenie i usuwanie luk w oprogramowaniu lub oprogramowaniu sprzętowym (w tym komponentach open source, których możesz używać) przez cały okres użytkowania produktu. Na przykład, należy prowadzić wykaz bibliotek innych firm w każdej aplikacji (SBOM) i subskrybować alerty o lukach w zabezpieczeniach, aby móc szybko załatać lub zaktualizować komponenty, jeśli pojawi się nowa CVE. Praktyki te nie tylko pomagają zachować zgodność z zasadami CRA dotyczącymi produktów, ale także zmniejszają ryzyko wystąpienia incydentów, które mogłyby uruchomić raportowanie NIS2.

- Planowanie reagowania na incydenty: Opracowanie i regularna aktualizacja plan reagowania na incydenty który obejmuje zarówno incydenty IT, jak i OT. Powinno to obejmować jasne role i przepływy komunikacji w celu wykrywania, analizowania, powstrzymywania i odzyskiwania sprawności po incydentach cybernetycznych. Biorąc pod uwagę nacisk NIS2 na terminowe raportowanie, należy uwzględnić w planie wytyczne dotyczące tego, kiedy i jak powiadamiać organy regulacyjne i ewentualnie klientów/dostawców. Przeprowadzaj ćwiczenia symulacyjne lub ćwiczenia (co najmniej raz w roku), aby przetestować gotowość swojego zespołu, w tym scenariusze takie jak atak ransomware wstrzymujący produkcję lub infekcja złośliwym oprogramowaniem w sieci PLC. Celem jest zidentyfikowanie słabych punktów w reakcji (np. niejasny organ decyzyjny lub techniczne martwe punkty w wykrywaniu) i poprawa przed wystąpieniem prawdziwego incydentu.

- Szkolenia i świadomość cybernetyczna: Ludzie są często najsłabszym ogniwem. Przeszkol swoich pracowników - nie tylko personel biurowy, ale także inżynierów i operatorów na hali produkcyjnej - w zakresie podstawowej higieny cybernetycznej i uznania ich roli w zakresie bezpieczeństwa. Może to obejmować pogadanki na temat świadomości phishingu, zasady dotyczące nieużywania osobistych pamięci USB na maszynach przemysłowych oraz zachęcanie do zgłaszania podejrzanych działań. Budowanie kultury, w której bezpieczeństwo i ochrona idą w parze, tak aby przestrzeganie procedur cyberbezpieczeństwa (takich jak kontrola dostępu, protokoły aktualizacji oprogramowania itp.) było postrzegane jako integralna część utrzymania bezpiecznej i wydajnej pracy.

- Zaangażowanie w zarządzanie i przywództwo: Upewnij się, że kierownictwo jest zaangażowane w zarządzanie cyberbezpieczeństwem. Zgodnie z NIS2, kierownictwo musi wziąć na siebie odpowiedzialność, więc poinformuj kierownictwo wyższego szczebla i zarządy o nowych wymogach prawnych i profilu ryzyka cybernetycznego organizacji. Powołanie wielofunkcyjnego komitetu ds. cyberbezpieczeństwa, jeśli taki nie istnieje - w tym informatyków, inżynierów OT, kierowników produkcji i specjalistów ds. zgodności - w celu nadzorowania działań związanych z zapewnieniem zgodności z NIS2 i CRA. Zaangażowanie na najwyższym szczeblu pomoże zabezpieczyć niezbędne budżety i egzekwować zasady we wszystkich działach. Odporność cybernetyczna powinna być częścią strategicznych celów organizacji, a nie tylko kwestią IT.

Wdrażając te praktyki, producenci nie tylko zaznaczą pola zgodności dla CRA i NIS2, ale naprawdę poprawią swój stan bezpieczeństwa. Silne podstawy cyberbezpieczeństwa znacznie ułatwią przeprowadzanie audytów, dokumentację i dowody wymagane przez organy regulacyjne, a co ważniejsze, zmniejszą prawdopodobieństwo i wpływ incydentów cybernetycznych na działalność firmy.

Bezpieczeństwo łańcucha dostaw oprogramowania

Współcześni producenci polegają na złożonych cyfrowych łańcuchach dostaw - od oprogramowania do sterowania przemysłowego dostarczanego przez firmy takie jak Rockwell Automation, przez biblioteki open source w niestandardowych aplikacjach, po usługi w chmurze wspierające operacje fabryczne. Zarówno CRA, jak i NIS2 zwracają uwagę na bezpieczeństwo łańcucha dostawOznacza to, że producenci muszą podjąć kroki w celu zapewnienia, że oprogramowanie i systemy innych firm, z których korzystają (lub które osadzają w swoich produktach), są godne zaufania i bezpieczne.

Pod NIS2Bezpieczeństwo łańcucha dostaw jest wyraźnie jednym z wymaganych środków zarządzania ryzykiem. Organizacje muszą ocenić cyberbezpieczeństwo swoich kluczowych dostawców i usługodawców. W praktyce może to obejmować przeprowadzanie kwestionariuszy lub audytów bezpieczeństwa dostawców, wymaganie od nich określonych certyfikatów lub standardów oraz wprowadzanie do umów klauzul zobowiązujących dostawców do utrzymywania wysokiego poziomu cyberbezpieczeństwa i niezwłocznego zgłaszania incydentów. Na przykład, jeśli polegasz na zewnętrznej firmie w zakresie zdalnego wsparcia twojego sprzętu, powinieneś upewnić się, że przestrzega ona ścisłych kontroli uwierzytelniania i bezpieczeństwa sieci, ponieważ ich słabość może stać się twoim naruszeniem.

Strona Ustawa o odporności cybernetycznejZ drugiej strony pomaga egzekwować bezpieczeństwo łańcucha dostaw z punktu widzenia produktu. Wymaga to od producentów uwzględnienia bezpieczeństwa wszelkich komponentów innych firm w swoich produktach (stąd wymóg utrzymywania SBOM i procesu zarządzania podatnościami). Jeśli jesteś producentem maszyn integrującym oprogramowanie przemysłowe lub sterowniki od innego dostawcy, będziesz musiał ścisła koordynacja z tymi dostawcami. Upewnij się, że Twoi dostawcy (tacy jak dostawca oprogramowania do automatyzacji) mogą dostarczyć Ci aktualne SBOM z listą bibliotek i zależności w ich oprogramowaniu - będzie to miało kluczowe znaczenie dla Twojej dokumentacji technicznej i śledzenia luk w zabezpieczeniach. Warto również sprawdzić, czy dostawcy przestrzegają standardów bezpiecznego rozwoju lub przeszli odpowiednie certyfikacje (na przykład niektórzy dostawcy sterowania przemysłowego mogą posiadać certyfikat IEC 62443-4-1 dla swojego bezpiecznego cyklu rozwoju). Korzystanie z komponentów, które same są zgodne z CRA, zmniejszy obciążenie. W rzeczywistości jedną z korzyści podejścia rynkowego CRA jest to, że z czasem wszystkie produkty dostępne do zakupu w UE powinny spełniać podstawowe kryteria cyberbezpieczeństwa, zmniejszając ryzyko, że niezabezpieczony produkt dostawcy stanie się Twoim problemem.

Skoordynowane ujawnianie luk w zabezpieczeniach jest kolejnym ważnym aspektem. Producenci powinni ustanowić kanały wymiany informacji o podatnościach zarówno z dostawcami, jak i klientami. W przypadku wykrycia luki w komponencie (na przykład powszechnie używanym oprogramowaniu układowym PLC), dostawcy i właściciele zasobów powinni komunikować się ze sobą, aby umożliwić szybkie zastosowanie poprawek. CRA będzie egzekwować to od strony producenta, nakazując programy ujawniania luk w zabezpieczeniach i terminowe publikowanie poprawek. Tymczasem NIS2 kładzie nacisk na współpracę, zachęcając firmy do dołączania do grup wymiany informacji lub centrów ISAC (Information Sharing and Analysis Centres) dla ich sektora. Przykładowo, producent może uczestniczyć w branżowej giełdzie cyberbezpieczeństwa, aby otrzymywać wczesne ostrzeżenia o zagrożeniach w łańcuchu dostaw (takich jak skażone aktualizacje oprogramowania lub skompromitowane komponenty) i dzielić się wnioskami z wszelkich incydentów, których doświadczył.

W praktyce poprawa bezpieczeństwa łańcucha dostaw może obejmować takie działania, jak: prowadzenie inwentaryzacji wszystkich zasobów oprogramowania i sprzętu w obiektach (aby wiedzieć, co wymaga łatania, gdy pojawią się nowe luki w zabezpieczeniach), weryfikacja integralności oprogramowania (przy użyciu podpisów cyfrowych i skrótów do aktualizacji oprogramowania, aby zapobiec manipulacjom) oraz ocena dojrzałości bezpieczeństwa nowych dostawców w ramach zamówień. Należy również rozważyć ubezpieczenie od ryzyka cybernetycznego lub umowy obejmujące incydenty w łańcuchu dostaw, ponieważ mogą one zapewnić zasoby w przypadku naruszenia związanego z dostawcą.

Ostatecznie łańcuch jest tak mocny, jak jego najsłabsze ogniwo. Podwójny nacisk NIS2 i CRA na łańcuch dostaw oznacza, że producenci muszą patrzeć poza własne mury i współpracować z partnerami w celu zwiększenia bezpieczeństwa we wszystkich obszarach. Utrzymując wysokie standardy dostawców i będąc wiarygodnym partnerem dla swoich klientów, wzmacniasz odporność całego ekosystemu produkcyjnego.

Przykłady i najlepsze praktyki liderów branży

Wiodący dostawcy technologii przemysłowych i myślący przyszłościowo producenci już zaczęli dostosowywać się do tych nowych przepisów, oferując przykłady podejścia do zgodności:

- Podejście Rockwell Automation: Jako główny dostawca oprogramowania przemysłowego i systemów sterowania, Rockwell Automation aktywnie podchodzi do kwestii NIS2 i przygotowuje się do CRA. Rockwell doradza producentom, aby wykorzystanie istniejących ram cyberbezpieczeństwa (takich jak NIST CSF, IEC 62443, ISO 27001), aby przyspieszyć osiągnięcie zgodności z NIS2. Sugerują podejście etapowe: audyt obecnych praktyk bezpieczeństwa, mapowanie ich pod kątem luk NIS2, a następnie opracowanie planu i wdrożenie niezbędnych technologii i polityk. Tego rodzaju ustrukturyzowany program pomaga zapewnić, że nic nie zostanie pominięte. Rockwell podkreśla również, że poprawa bezpieczeństwa OT już teraz przyczyni się do "szybką zgodność z przyszłymi przepisami, takimi jak unijna ustawa o odporności cybernetycznej".. Innymi słowy, jeśli podniesiesz ogólną dojrzałość cyberbezpieczeństwa swojej organizacji (na przykład poprzez segmentację sieci, egzekwowanie uwierzytelniania wieloskładnikowego i wdrażanie ciągłego monitorowania w swoich zakładach), nie tylko spełnisz obowiązki NIS2, ale także będziesz dobrze przygotowany, gdy wymagania dotyczące produktów CRA wejdą w życie.

- Rozwój produktów zwiększających bezpieczeństwo: Niektórzy dostawcy przemysłowi przyjęli bezpieczne modele cyklu rozwoju zgodnie z normami, takimi jak IEC 62443-4-1 (dla bezpieczeństwa produktów). Na przykład, producent napędów lub dostawca sterowników PLC może zintegrować modelowanie zagrożeń i szeroko zakrojone testy fuzz z inżynierią swoich produktów. Producenci zaopatrujący się w takie produkty odnoszą korzyści, ponieważ istnieje większe prawdopodobieństwo, że produkty te będą zgodne z wymogami CRA od razu po wyjęciu z pudełka. Oceniając dostawców, należy zwrócić uwagę na oznaki tego zaangażowania - np. publikowanie przez sprzedawców przewodników po cyberbezpieczeństwie dla swoich produktów, oferowanie terminowych poprawek oprogramowania układowego lub uzyskanie certyfikatu cyberbezpieczeństwa UE dla niektórych urządzeń. Korzystanie z renomowanych dostawców dbających o bezpieczeństwo to praktyczny sposób na zmniejszenie obciążeń związanych z przestrzeganiem przepisów.

- Reagowanie na incydenty w działaniu: Znaczenie przepisów NIS2 dotyczących obsługi incydentów ilustrują rzeczywiste przypadki. Kiedy Norsk Hydro (duży producent aluminium) padł ofiarą ataku ransomware w 2019 r., musiał przełączyć się na operacje ręczne, aby utrzymać ciągłość produkcji, i słynnie zdecydował się na przejrzystość incydentu, zdobywając pochwały za jego obsługę. Tego rodzaju gotowość - posiadanie alternatyw offline i jasna komunikacja - jest tym, co chcą widzieć organy regulacyjne. Niedawno cyberatak z 2024 r. na producenta baterii (Varta) zmusił wiele zakładów do zamknięcia. Wydarzenia te podkreślają, dlaczego NIS2 stawia teraz na producentów: zakłócenia w produkcji mogą kaskadowo wpływać na inne krytyczne sektory. Jako najlepszą praktykę, firmy aktualizują plany ciągłości działania, aby uwzględnić konkretne scenariusze cybernetyczne (np. magazynowanie krytycznych części zamiennych na wypadek awarii zamówień cyfrowych lub posiadanie ręcznych zabezpieczeń awaryjnych dla kluczowych etapów produkcji).

- Integracja bezpieczeństwa produktowego i operacyjnego: Strona przecięcie CRA i NIS2 jest oczywiste dla producentów zaawansowanych technologicznie towarów przemysłowych. Weźmy pod uwagę firmę produkującą inteligentny sprzęt fabryczny - w ramach CRA każdy model produktu wymaga bezpiecznego projektu i dokumentacji; w ramach NIS2 sama firma potrzebuje solidnych operacji bezpieczeństwa. Niektóre firmy ustanawiają wewnętrzne "Zespoły ds. bezpieczeństwa produktów" obok tradycyjnych zespołów ds. bezpieczeństwa IT/OT, aby zajmować się tymi odrębnymi, ale powiązanymi obszarami. Zespół ds. bezpieczeństwa produktu koncentruje się na włączeniu bezpieczeństwa do cyklu życia produktu (spełniając obowiązki CRA, takie jak SBOM, bezpieczne kodowanie, reagowanie na incydenty związane z produktem), podczas gdy zespół ds. bezpieczeństwa IT/OT koncentruje się na bezpieczeństwie przedsiębiorstwa i fabryki (spełniając obowiązki NIS2, takie jak ochrona systemów i reagowanie na incydenty w operacjach). Zespoły te ściśle ze sobą współpracują, zwłaszcza że luka w zabezpieczeniach produktu może zatrzeć granicę między zgodnością produktu a ryzykiem operacyjnym. Takie podejście organizacyjne może być najlepszą praktyką - zapewnia poświęcenie uwagi zgodności bezpieczeństwa ukierunkowanej na produkt bez zaniedbywania ochrony własnej infrastruktury firmy.

- Współpraca i wsparcie zewnętrzne: Wielu producentów zwraca się do zewnętrznych ekspertów, aby poradzić sobie z tymi zmianami. Konsultanci ds. cyberbezpieczeństwa zaznajomieni ze środowiskami przemysłowymi mogą przeprowadzać oceny gotowości NIS2 lub pomagać we wdrażaniu kontroli bezpieczeństwa dostosowanych do OT. Podobnie, laboratoria testowe i jednostki certyfikujące w Europie przygotowują się do oceny zgodności z CRA. Współpraca z tymi usługami na wczesnym etapie (nawet zanim przepisy zaczną w pełni obowiązywać) może dać producentom przewagę. Warto również śledzić stowarzyszenia branżowe lub grupy robocze zajmujące się bezpieczeństwem produkcji - często publikują one wytyczne lub organizują szkolenia dotyczące zgodności z NIS2/CRA i stanowią forum wymiany doświadczeń. Ucząc się od rówieśników i ekspertów, organizacje mogą uniknąć odkrywania koła na nowo.

Jak CRA i NIS2 opierają się na istniejącym krajobrazie regulacyjnym

Warto zauważyć, że CRA i NIS2 nie pojawiają się znikąd - opierają się na latach ewolucji polityki bezpieczeństwa w UE i poza nią. Zrozumienie tego kontekstu może pomóc producentom docenić dlaczego za wymaganiami:

- Ewolucja strategii cybernetycznej UE: UE stale rozwija swoje ramy cyberbezpieczeństwa. Pierwotna dyrektywa NIS (przyjęta w 2016 r.) była pierwszym ogólnounijnym aktem prawnym dotyczącym cyberbezpieczeństwa infrastruktury krytycznej, a dyrektywa NIS2 stanowi poważną aktualizację odzwierciedlającą wyciągnięte wnioski i zmieniający się krajobraz zagrożeń. Tymczasem unijny akt prawny o cyberbezpieczeństwie z 2019 r. wzmocnił pozycję ENISA i stworzył dobrowolne programy certyfikacji dla niektórych produktów. Ustawa Ustawa o odporności cybernetycznej Idzie o krok dalej, wprowadzając obowiązek zapewnienia bezpieczeństwa produktów, skutecznie integrując cyberbezpieczeństwo z wymogami jednolitego rynku w zakresie bezpieczeństwa produktów. Odzwierciedla to to, co UE zrobiła dla prywatności z RODO - ustanawiając wysoką poprzeczkę i system egzekwowania, który zmusza organizacje na całym świecie do poprawy praktyk, jeśli chcą prowadzić działalność w Europie.

- Rozszerzenie na nowe sektory: Przed NIS2 wiele firm produkcyjnych mogło nie być prawnie zobowiązanych do przestrzegania określonych zasad cyberbezpieczeństwa (chyba że działały w sektorach takich jak chemikalia lub urządzenia medyczne, które miały własne przepisy). Obecnie NIS2 wyraźnie włącza znaczną część sektora produkcyjnego i przemysłowego w zakres "ważnej" infrastruktury. Odzwierciedla to fakt, że produkcja jest częścią krytycznego łańcucha dostaw - jeśli główny zakład motoryzacyjny lub półprzewodnikowy zostanie zhakowany i zatrzyma produkcję, może to mieć skutki krajowe, a nawet globalne. Firma prawnicza Shoosmiths wskazuje, że incydenty cybernetyczne w głównej produkcji (takie jak te w przemyśle metalurgicznym i półprzewodnikowym) miały daleko idące skutki, co potwierdza, dlaczego organy regulacyjne postrzegają produkcję jako kluczową do ochrony. Krótko mówiąc, otoczenie regulacyjne nadąża za współzależnościami współczesnego przemysłu.

- Koncentracja na cyklu życia i odporności: Zarówno CRA, jak i NIS2 kładą nacisk na bezpieczeństwo cyklu życia i ciągłe doskonalenie, zamiast jednorazowej zgodności. Wymóg CRA dotyczący stałego wsparcia dla produktów i zarządzania podatnościami ma na celu rozwiązanie problemu produktów, które z czasem stają się niebezpieczne, jeśli nie są aktualizowane. Obowiązki NIS2 w zakresie bieżącego zarządzania ryzykiem i raportowania zmuszają organizacje do ciągłej oceny i aktualizacji zabezpieczeń w miarę ewolucji zagrożeń. To dynamiczne podejście opiera się na ramach takich jak NIST i ISO 27001, które wykorzystują koncepcję ciągłego doskonalenia (Plan-Do-Check-Act) do zarządzania bezpieczeństwem. Jest również zgodne z pojawiającymi się globalnymi trendami - na przykład rząd USA naciska na dostawców oprogramowania, aby dostarczali SBOM i zapewniali obsługę luk w zabezpieczeniach po wprowadzeniu na rynek, co jest bardzo zgodne z duchem CRA.

- Integracja z innymi przepisami i normami: Zgodność z CRA i NIS2 często łączy się ze spełnianiem innych obowiązków prawnych. Na przykład RODO (unijne rozporządzenie o ochronie danych) wymaga odpowiedniego zabezpieczenia danych osobowych - środki NIS2 (takie jak kontrola dostępu, szyfrowanie) pomogą w tym, gdy dane osobowe są zaangażowane w procesy produkcyjne. W przypadku produkcji urządzeń medycznych lub systemów motoryzacyjnych istnieją wytyczne dotyczące cyberbezpieczeństwa dla poszczególnych sektorów, których CRA nie zastępuje, a raczej uzupełnia, zapewniając podstawowe bezpieczeństwo wszelkich cyfrowych komponentów tych urządzeń. Producenci powinni być przygotowani na bardziej zharmonizowany system Agencja ratingowa wykorzysta zharmonizowane standardy europejskie (opracowane przez CEN/CENELEC) w celu zdefiniowania szczegółów technicznych. Oznacza to, że standardy takie jak te z serii IEC 62443 lub ISO 21434 (dotyczące cyberbezpieczeństwa w branży motoryzacyjnej) mogą stać się formalnymi punktami odniesienia. Firmy, które już stosują się do takich standardów, znajdą się w czołówce pod względem zgodności.

- Wyższa odpowiedzialność: Nowe dyrektywy podnoszą również poprzeczkę w zakresie odpowiedzialności. W szczególności NIS2 zawiera przepisy dotyczące pociągania kierownictwa wyższego szczebla do odpowiedzialności za nieprzestrzeganie przepisów (w tym potencjalne tymczasowe zakazy zajmowania stanowisk kierowniczych w poważnych przypadkach). Odzwierciedla to podejście przyjęte w przepisach finansowych i pokazuje, że cyberbezpieczeństwo jest obecnie obowiązkiem na poziomie zarządu. Możemy spodziewać się, że organy regulacyjne będą badać nie tylko kontrole techniczne, ale także to, czy firmy mają odpowiednie zarządzanie - na przykład, czy prowadzą raportowanie ryzyka cybernetycznego na poziomie zarządu? Czy przeznaczają wystarczające zasoby na bezpieczeństwo? Producenci będą musieli dokładnie udokumentować swoje wysiłki (w rzeczywistości dokumentacja jest tematem przewodnim - CRA wymaga obszernej dokumentacji bezpieczeństwa produktu, a NIS2 prawdopodobnie będzie wymagać dowodów oceny ryzyka, polityk, szkoleń itp. podczas audytów).

Podsumowanie: Przekształcanie zgodności w możliwości

Poruszanie się po unijnej ustawie o cyberodporności i dyrektywie NIS2 może wydawać się wyzwaniem, ale ostatecznie sprowadza się do wdrożenia solidnych praktyk w zakresie cyberbezpieczeństwa, które przyniosą korzyści producentom w dłuższej perspektywie. Zabezpieczając wytwarzane produkty i obsługiwane systemy, nie tylko spełniasz wymogi prawne, ale także chronisz swoją firmę przed kosztownymi zakłóceniami, incydentami związanymi z bezpieczeństwem i utratą reputacji.

Producenci korzystający z oprogramowania przemysłowego powinni już teraz nawiązać współpracę ze swoimi dostawcami technologii i partnerami, aby upewnić się, że wszyscy są na tej samej stronie w odniesieniu do tych nowych obowiązków. Jeśli na przykład korzystasz z systemów Rockwell Automation, skontaktuj się z nimi, aby omówić, w jaki sposób zwiększają bezpieczeństwo produktów, aby spełnić wymagania CRA (tak, aby do 2027 r. Twój sprzęt był wstępnie zgodny) i jak mogą wspierać Twoje wysiłki na rzecz zgodności z NIS2 poprzez ulepszone usługi bezpieczeństwa OT. Podobnie, komunikuj się ze wszystkimi kluczowymi dostawcami na temat cyberbezpieczeństwa - zgodność to wspólna podróż.

Podczas gdy teksty regulacyjne mogą być suche, istota CRA i NIS2 jest praktyczna: Twórz bezpieczne produkty, zabezpieczaj swoje operacje, poznaj ryzyko i bądź gotowy na reakcję. Potraktuj projekty zgodności z przepisami jako okazję do modernizacji starszych systemów, inwestowania w umiejętności pracowników i wyróżnienia swojej firmy. Firmy, które mogą wykazać się dużą odpornością cybernetyczną, nie tylko unikną grzywien, ale także zyskają zaufanie klientów i partnerów, którzy są coraz bardziej zainteresowani bezpieczeństwem.

Podsumowując, aby zachować zgodność z CRA i NIS2, producenci powinni Uwzględnienie cyberbezpieczeństwa na każdym etapie - od projektowania produktów i wyboru łańcucha dostaw po codzienne operacje i reagowanie na incydenty. Przy odpowiednim podejściu, spełnienie tych wymogów UE może iść w parze z napędzaniem innowacyjności i niezawodności w sektorze produkcyjnym. Działając już teraz i traktując cyberodporność jako podstawowy cel biznesowy, producenci mogą przekształcić to, co może wydawać się obciążeniem regulacyjnym, w przewagę konkurencyjną w naszej cyfrowej, połączonej erze.

Zgodność z przepisami to nie tylko odhaczanie kolejnych pól - to katalizator silniejszego bezpieczeństwa i trwałego sukcesu w zmieniającym się krajobrazie przemysłowym.

Referencje:

- Rockwell Automation - "Co nowego w NIS2" (Przegląd dyrektywy NIS2 i wymogi dotyczące istotnych/ważnych podmiotów)rockwellautomation.com.

- Hyperproof - Zrozumienie związku między NIS2 a unijnym aktem w sprawie odporności cybernetycznej (Kluczowe obszary zainteresowania NIS2 vs CRA, oś czasu i informacje na temat zgodności)hyperproof.io.

- Cyberprzestrzeń przemysłowa - Czego ustawa o cyberodporności wymaga od producentów? (Wyjaśnienie zakresu CRA, oznakowanie CE dla cyberbezpieczeństwa i wymogi dotyczące dokumentacji)industrialcyber.co.

- TXOne Networks - Ustawa o cyberodporności: Przewodnik dla producentów (Podsumowanie zobowiązań CRA: dokumentacja techniczna z SBOM, 5-letnie wsparcie, zgłaszanie incydentów w ciągu 24h)txone.com.

- Shoosmiths LLP - NIS2: Co powinni wiedzieć producenci i dystrybutorzy (Perspektywa prawna dotycząca zakresu NIS2 dla produkcji, zgłaszania incydentów 24h i wymogów bezpieczeństwa produktów CRA)shoosmiths.com.

- Blog Rockwell Automation - Osiągnięcie zgodności z NIS2 przy użyciu istniejących ram (Porady dotyczące korzystania z ram takich jak ISO 27001/IEC 62443 w celu spełnienia wymogów NIS2 oraz powiązanie z przyszłą zgodnością z CRA).rockwellautomation.com.

- Komisja Europejska - Kształtowanie cyfrowej przyszłości Europy: Ustawa o odporności cybernetycznej (Ogłoszenie UE podkreślające bezpieczeństwo już na etapie projektowania i cyklu życia produktów)hyperproof.io.

- Hyperproof - Bezpieczeństwo łańcucha dostaw w ramach NIS2 i CRA (Obie regulacje wymagają wzmocnienia bezpieczeństwa dostawców i dzielenia się informacjami w celu zarządzania ryzykiem cybernetycznym w łańcuchu dostaw).hyperproof.io.